IIJがeSIM対応を始めた。(国内初、IIJmioでeSIM対応のデータ通信サービスを開始)

現時点でeSIM対応デバイスというのは何があるのかを調べて見た。

後述するページにかいてあったものをまとめると、以下のような感じだ。

Apple

AppleのサポートページにあるeSIMに関する記述:「eSIM でデュアル SIM を活用する」

Apple iPhone XS (香港,マカオモデルも含む,中国モデルは無い?)

Apple iPhone XS Max (香港,マカオ,中国モデルは物理的なデュアルSIM)

Apple iPhone XR (香港,マカオ,中国モデルは物理的なデュアルSIM)

Apple 11インチ iPad Pro

Apple 12.9インチ iPad Pro (第3世代)

Apple Air (第3世代)

Apple iPad mini (第5世代)

Apple Watchについては標準のeSIM対応手順ではないようで、ちょっと厳しいようだ

Apple Watch Series 3 (GPS+Cellularモデル)

Apple Watch Series 4 (GPS+Cellularモデル)

Android

Google Pixel 2/3/3XLの日本向け端末ではeSIMのかわりにFelicaモジュールが導入されているため使用できない。一部にオーストラリア版もeSIMがない、という記述があったが、どうやらSIMロックがかかっているPixelがいくつかの携帯電話会社から販売されているようで、それだとeSIMが使えないらしい。

Pixel Phone Helpフォーラム「Pixel 3/3XL eSIM support in Australia」でOptusで買ったデバイスだとeSIMインタフェースが無いという事象の報告と、unlockしたやつだと表示されるという報告。

Pixel Phone Help「Get a SIM card & insert it into a Pixel phone」には「 if the phone was purchased in Japan or if bought with Verizon or Charter service 」という注意書きだった)

Google Pixel 2 (日本以外)

Google Pixel 3 (日本以外)

Google Pixel 3XL (日本以外)

Google Pixel 3a (日本以外)

Google Pixel 3a XL (日本以外)

Planet Gemini PDA (4Gモデル)

Planet Comso Communicator (4Gモデル)

パソコン系

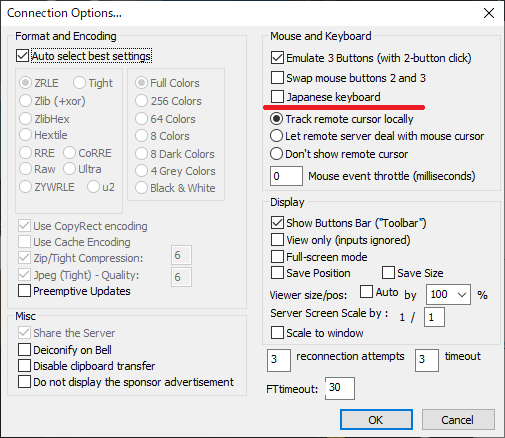

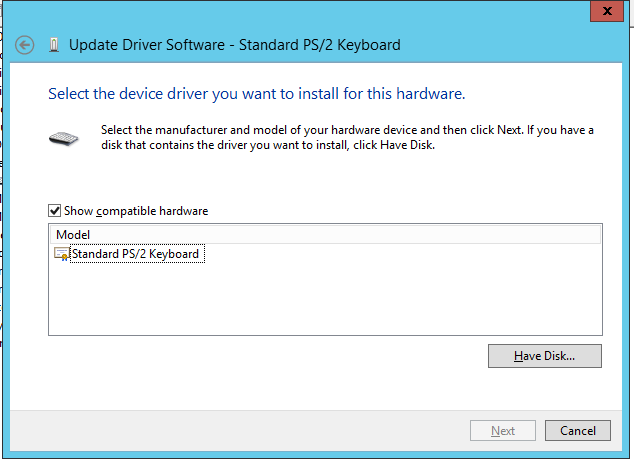

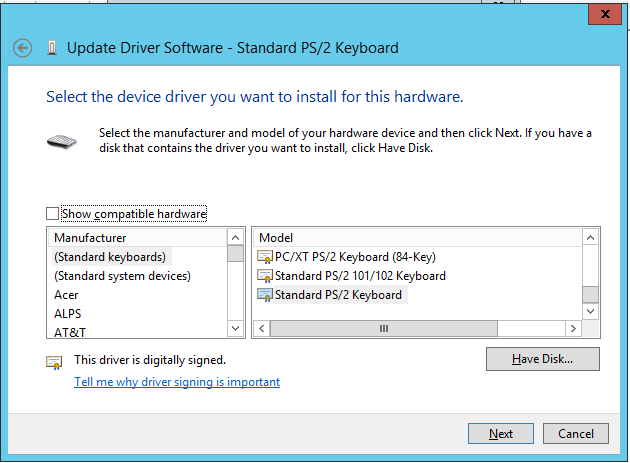

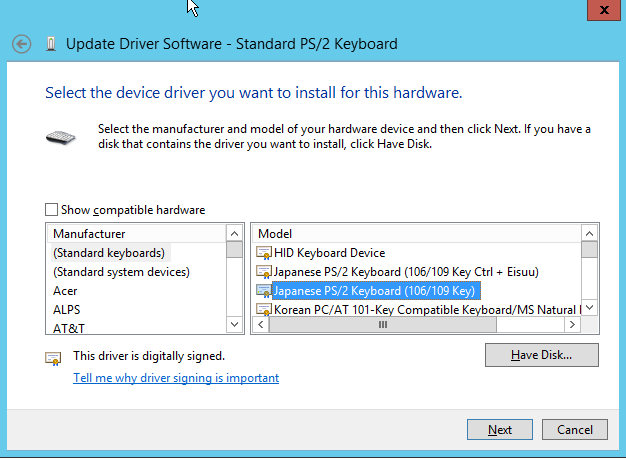

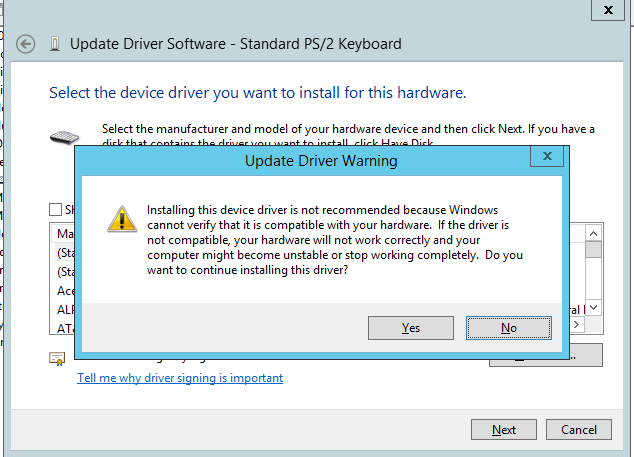

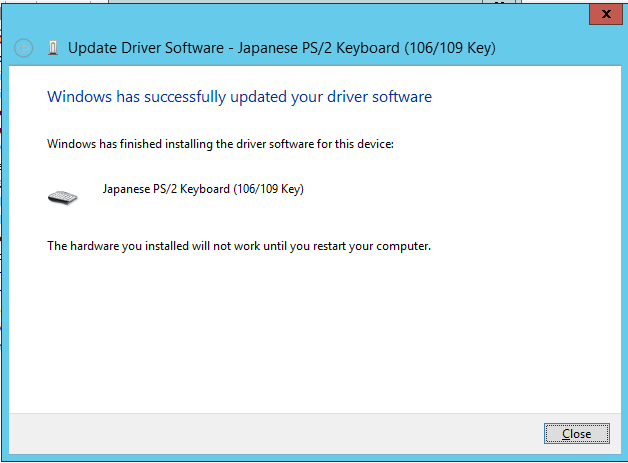

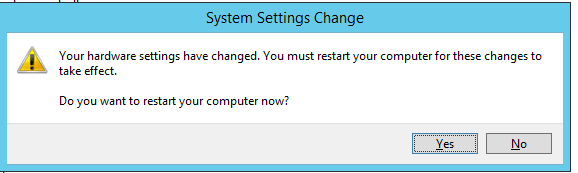

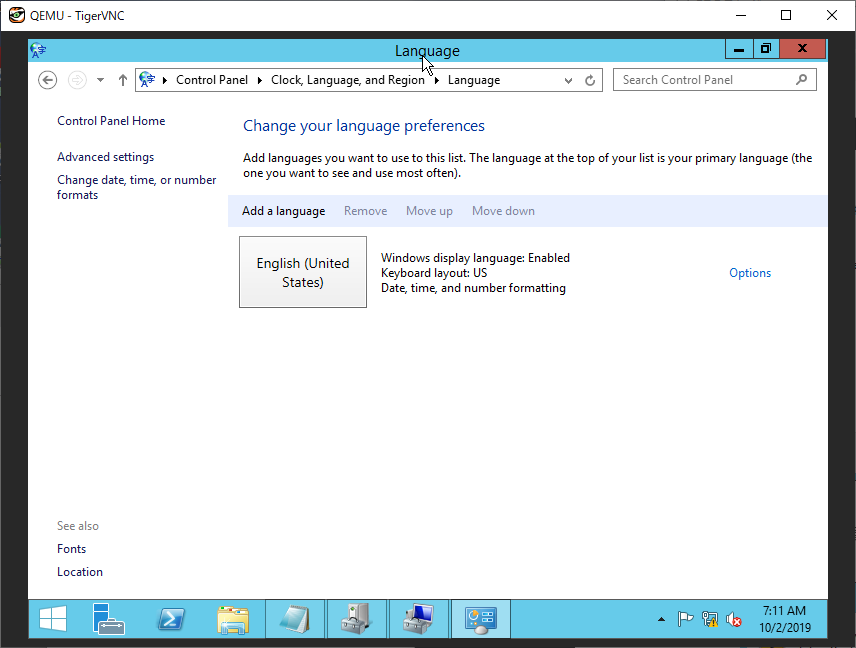

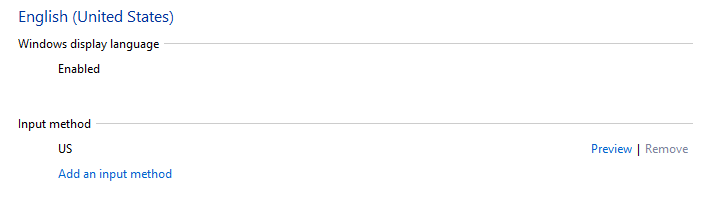

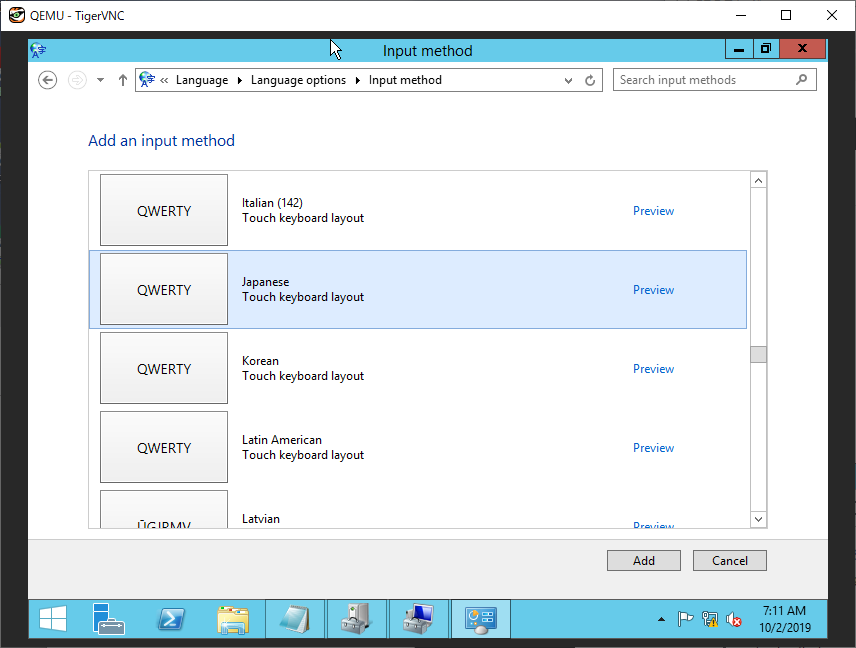

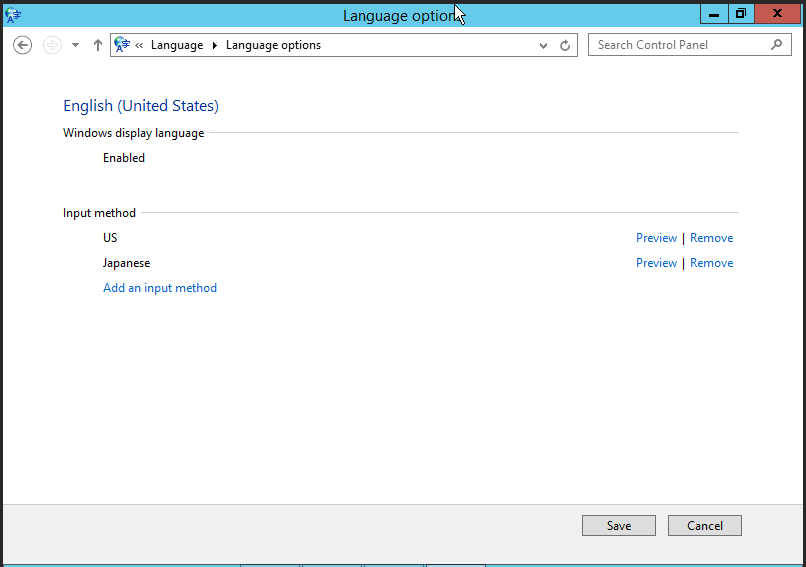

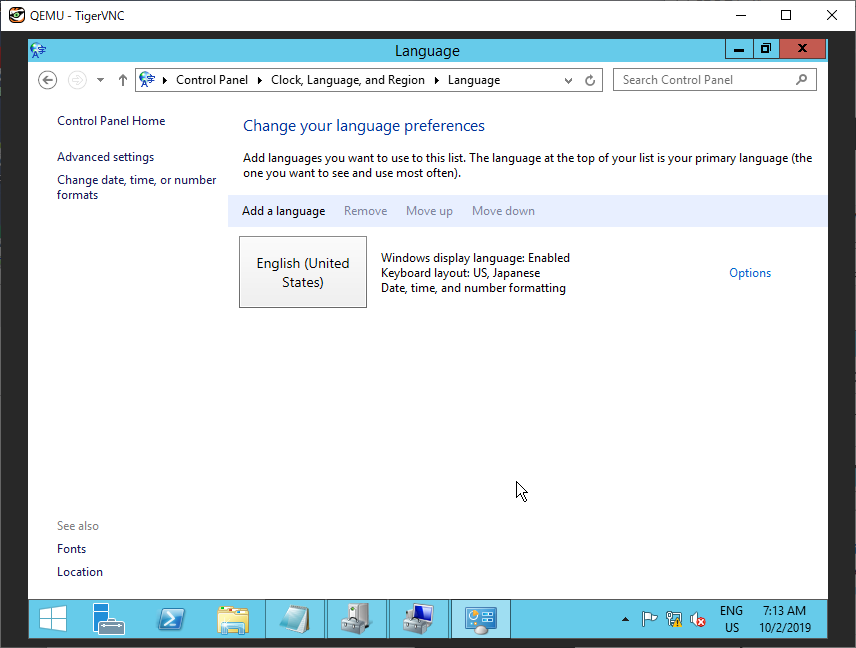

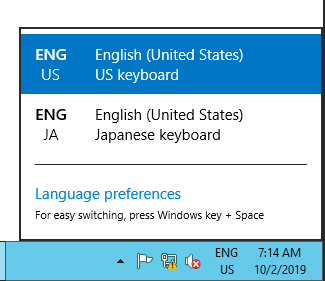

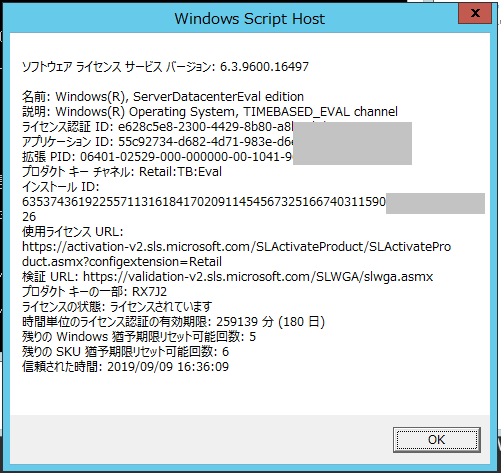

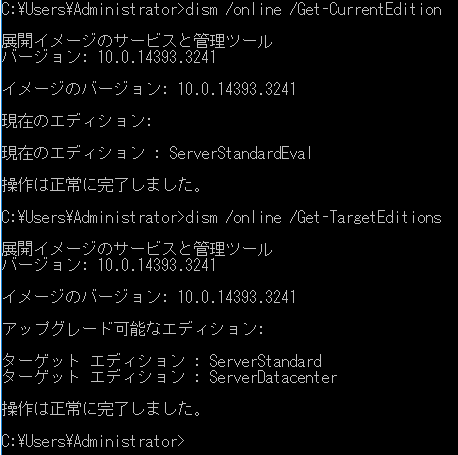

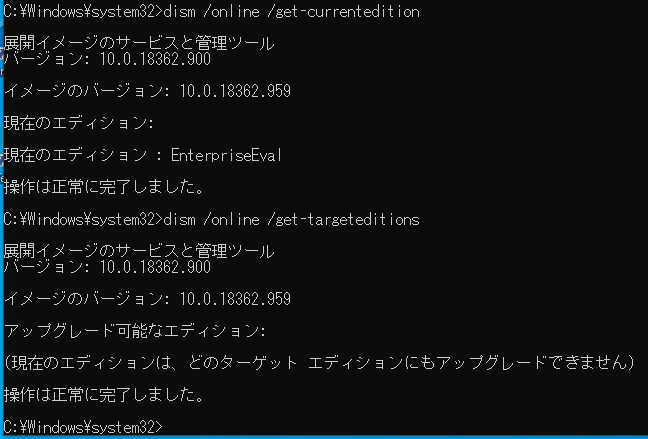

Windows10でのeSIM設定について「eSIM を使って Windows 10 PC で携帯データ ネットワーク接続を利用する」

Microsoft Surface Pro LTE Advanced

Lenovo Yoga 630 (snapdragon850搭載Windows)

HP Spectre Folio 13 (日本ではeSIMモデル未販売)

ASUS TransBook Mini T103HAF-LTE,T103HAF-GR079LTE(ただしIIJのeSIMではトラブル発生中)

Acer Swift 7

Acer Swift 3(こちらは物理eSIMカードのようだ)

Android Wear系(時計)

Huawei Watch 2 Pro (2018モデル)

Samsung Gear S2 classic(3G電波のみ対応)

Samsung Gear S3

Samsung Galaxy Watch

参照情報一覧

・Apple 「eSIM でデュアル SIM を活用する」と「2 枚の nano-SIM カードでデュアル SIM を使う」

iPhone XS、iPhone XS Max、iPhone XR は、nano-SIM と eSIM を使ったデュアル SIM に対応しています。(1)

eSIM はデジタル SIM なので、物理的な nano-SIM を使うことなく、通信事業者 (キャリア) のモバイル通信プランをアクティベートすることができます。

(1)iPhone の eSIM は、中国大陸では提供予定がありません。香港およびマカオでは、iPhone XS だけが eSIM を搭載しています。中国大陸、香港、マカオでの 2 枚の nano-SIM を使ったデュアル SIM については、こちらの記事を参照してください。

eSIM でデュアル SIM を活用する

中国大陸以外にいる場合や、香港やマカオで iPhone XS をお使いの場合は、eSIM でデュアル SIM を活用する方法をこちらの記事でご確認ください。

2 枚の nano-SIM カードでデュアル SIM を使う

・IIJmio eSIMプラン

動作確認済端末(2019年7月4日現在)

Microsoft Surface Pro LTE Advanced

Apple iPhone XS、iPhone XS Max、iPhone XR

Apple 11インチiPad Pro、12.9インチiPad Pro(第3世代)、iPad Air(第3世代), iPad mini(第5世代)

(※)Apple Watch Series 3/Series 4 (GPS + Cellularモデル)では動作しません。

・Ubigi eSIMの互換性ガイド

1. List of compatible eSIM devices:

Smartphones with embedded eSIM*:iphone XS,

iPhone XS Max,

iPhone XR,

Google Pixel 3

*if your phone is locked to your carrier, you will not be able to install Ubigi on its eSIM.

Windows 10 PCs:Lenovo Yoga 630,

HP Spectre Folio

Tablets with embedded eSIM:iPad Air (3rd Generation)

iPad Pro (3rd Generation)

iPad Mini (5th Generation)

Gemini PDA

・FLEXIROAM eSIM

Currently supported devices: iPhone XS, XS Max, XR, Pixel 3, Pixel 3 XL

*Not supported by iPhone XR and XS Max purchased in Hong Kong, Macau and Mainland China

*Not supported by Pixel devices purchased in Australia

Same day activation, no contract required!

・CANSTAR BLUEの「What is an eSIM? Providers & Features Explained」

ここはいろんな紹介ページだけど、機種がまとまっている。

Watches with eSIM Compatibility

Huawei Watch 2 Pro

Apple Watch Series 3

Apple Watch Series 4

Samsung Gear S2

Samsung Gear S3

Samsung Galaxy Watch

Selected phones with eSIM Compatibility

Google Pixel 2

Google Pixel 3

Samsung Galaxy Note 9

Samsung Galaxy S9, S9+

iPhone XS

iPhone XS Max

・hp「HPビジネス向けノートブックとモバイルワークステーションPC – eSIM対応のWWANモジュールを搭載したコンピューターでは、SIMが装備されていると、スマートカード認証に失敗する場合がある」

hpの場合、内部拡張カードのWWANモジュール上にeSIM対応モジュールを採用しているので、カードの採用具合によってeSIM対応していたりするようだ。

eSIM対応のWWANモジュールは次の機器に装備されています:

インテルXMM 7360 LTE-Advanced

インテルXMM 7560 LTE-Advanced Pro

インテルXMM 7262 LTE-Advanced

HP LT4132 LTE/HSPA+ 4Gモバイルブロードバンドモジュール

Snapdragon X12 LTE-Advanced

次のWWANモジュールは、当初eSIM機能なしで出荷されましたが、eSIM機能はファームウェアの更新で有効にできます:

インテルXMM 7360 LTE-Advanced: SoftPaq sp91807でeSIM機能を有効にできます

HP LT4132 LTE/HSPA+ 4Gモバイルブロードバンドモジュール:SoftPaq sp84042でeSIM機能を有効にできます

eSIM対応のWWANモジュールを搭載できるコンピューター:

HP Elite x2 1012 G2

HP Elite x2 1013 G3

HP EliteBook 1040 G4ノートブックPC

HP EliteBook 725 G4ノートブックPC

HP EliteBook 735 G5ノートブックPC

HP EliteBook 745 G4ノートブックPC

HP EliteBook 745 G5ノートブックPC

HP EliteBook 755 G4ノートブックPC

HP EliteBook 755 G5ノートブックPC

HP EliteBook 820 G4ノートブックPC

HP EliteBook 828 G4ノートブックPC

HP EliteBook 830 G5ノートブックPC

HP EliteBook 836 G5ノートブックPC

HP EliteBook 840 G4ノートブックPC

HP EliteBook 840 G5 Healthcare EditionノートブックPC

HP EliteBook 840 G5ノートブックPC

HP EliteBook 840r G4ノートブックPC

HP EliteBook 846 G5ノートブックPC

HP EliteBook 848 G4ノートブックPC

HP EliteBook 850 G4ノートブックPC

HP EliteBook 850 G5ノートブックPC

HP EliteBook x360 1030 G2ノートブックPC

HP EliteBook x360 1030 G3ノートブックPC

HP EliteBook x360 1040 G5ノートブックPC

HP EliteBook x360 830 G5ノートブックPC

HP EliteBook x360 830 G6ノートブックPC

HP ProBook 430 G4ノートブックPC

HP ProBook 440 G4ノートブックPC

HP ProBook 450 G4ノートブックPC

HP ProBook 640 G3ノートブックPC

HP ProBook 640 G4ノートブックPC

HP ProBook 645 G3ノートブックPC

HP ProBook 645 G4ノートブックPC

HP ProBook 650 G3ノートブックPC

HP ProBook 650 G4ノートブックPC

HP ProBook 655 G3ノートブックPC

HP ProBook x360 440 G1ノートブックPC

HP ZBook 14u G4 Mobile Workstation

HP ZBook 14u G5 Mobile Workstation

HP ZBook 15 G4 Mobile Workstation

HP ZBook 15 G5 Mobile Workstation

HP ZBook 15u G4 Mobile Workstation

HP ZBook 15u G5 Mobile Workstation

HP ZBook 17 G5 Mobile Workstation

HP ZBook Studio G5 Mobile Workstation

・gemalto「eSIM搭載コンシューマIoTデバイスをアクティベートする3つの方法」

SIMメーカの1つジェムアルトに掲載されているeSIMデバイスにどうやって契約情報を紐つけるか、という手法には3種類あります、といった解説。

今回、IIJmioで提供が始まったのは契約固有のQRコードを読みとる「QRコードによるアクティベーション」となる。

スマホ/パソコン上のアプリからオンライン契約処理をして使える様にする、というのは「GSMAのルートディスカバリーサービスによるeSIMアクティベーション」となる。

どちらの手法もeSIM搭載端末がWiFiなどの別の手法で契約管理を行うサーバにアクセスできる必要があります。

・IIJてくろぐ「IIJmio モバイルサービス eSIMプラン (ベータ版) に関する諸情報」

ASUS TransBook Mini T103HAF-LTE, T103HAF-GR079LTEのeSIMで読み込みを行うと本体修理が必要になる、という記述。

・UbigiのUbigiサービスの利用条件

・ACER 4G LTEページ

Swift 7 には eSIM が内蔵されています。Swift 3 eSIM は取り外し可能です。