eSIMを物理SIMにする5berというのがあるらしいと調べてみると、扱っていた会社の状況がいまいちで入手できなくなっていた。

似たようなのがあるだろうと、探してみるといくつか出てきた。

9esimというのが入手性がよさそうだなぁ、と

どういったソフトウェアでeSIM情報を書き込むのかな?と調べてみると

Windows/MacOS/Linuxだとgithubで公開されてる「MiniLPA」というソフトウェアで書き込める

AndroidだとNEKOKOLPA ( github / GooglePlayStore ) と 9eSIM (NEKOKOLPAの9esim版)

iOSだとNEKOKOLPA というのがある

で・・・調べていくと、eSTK.me という会社が主体で開発しているオープンソースのOpenEUICC ( githubのミラー )というのが 制約事項の少ないeSIMを物理SIM化できるものらしい

いろいろ調べてtwitterで発言してたら上記のNEKOKOLPAなどに日本語翻訳をつけたRe*Indexさんから「docomoのEIDに対応した物理eSIM「eSTK.me」」というまとめを教えてもらった

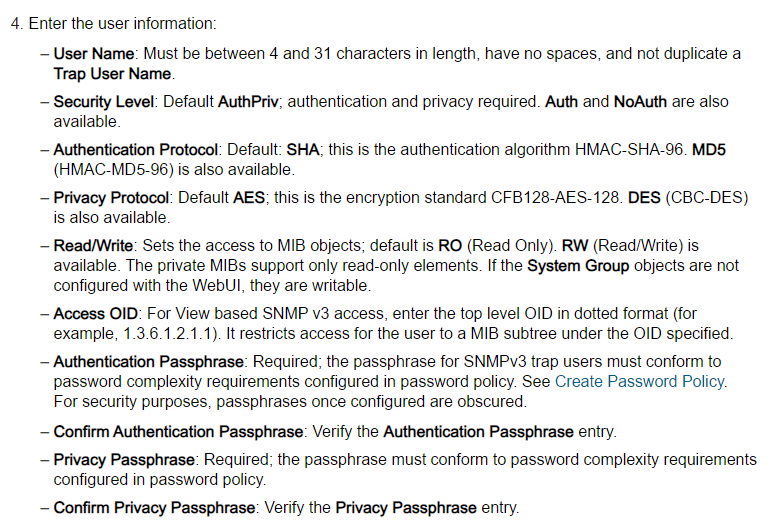

EUICCとは?

EUICCとは Embedded Universal Integrated Circuit Cardの略称となるのだが、そもそもの「UICC」というのは「電話番号を特定するために固定のID番号が記録されたICカード」のことを指している。ユーザと特定するためのモジュールということでUIM(User Identity Module)と呼ばれることもあり、これを一般的にSIMカードと呼んでいる。

EmbeddedなUICCというのがどういう状態をさすかといえば、機器などに組み込まれているUICCということで、カードとして取り外せないSIMカードという意味合いになる。

じゃあ、eSIMというのは何なのか、ということになるのだが Embedded UICC Remote Provisioning、つまりリモートから書き換え可能なEUICCをeSIMと称している形になる。

Embedded UICC Remote Provisioningの詳しい仕組みについてはNTTドコモテクニカルジャーナル VOL22. No2(2014年7月号)の「Embedded UICC Remote Provisioningの標準化状況 PDFファイルダウンロード」参照のこと

eSIM情報を書き込める物理SIMとは?

たぶん、いくつか商品があるのだと思われるのだが、安価で提供されているものはeSTK.me社が主体となって開発しているOpenEUICC をベースとしているようだ。

OpenEUICCはAndroid端末上に直接組み込んで使うもので、物理SIMにeSIM情報を書き込めるやつはEasyEUICCというバリエーションという扱いになっている。

物理SIM側に搭載されているチップ上にはSIM ToolKit(STK)と呼ばれるアプリケーションが導入されており、そこにeSIM情報などを書き込んで使えるようにする形となる。

5berや eSIM.me といった製品では各ベンダ固有のアプリケーションでeSIM情報を書き込む必要がありしかも書き換え回数などが有料で販売されていたりする。

それに対してeSTK.meのEasyEUICCベースの製品はそのような制限はなく、自由に操作を行うことができ、また、たとえ会社がなくなったとしても、管理ソフトウェアは単体で動作するように作られているため、継続性に問題はない

EasyEUICCベースの製品を入手する

eSTK.me社のEasyEUICCをベースとした製品を入手するにはいろいろ手段はある

・オリジナルのeSTK.me社から買う

2025年4月28日時点では「SmartCard(2025)」として「ESTKme-AIR」と「ESTKme-ESS(Essentail)」の2種類がある

ESTKme-ESS(Essential)はV3と呼ばれるバージョンで、カード上の記憶域が440KBあり容量がある限りは書き込めるもの。

ESTKme-AIRはeSIMのプロファイルを2個まで書き込める制限版だが、記憶領域自体は440KB用意されている。

・9eSIMから買う

9eSIMからは現状、V2とV3の2種類が出ている。また、パソコン上でeSIM情報を書き込むためのアダプタも販売しているので同時に購入してもよいかもしれない。

9eSIM V2はeSIMプロファイルが50個まで保存できる

9eSIM V3もeSIMプロファイルが50個まで保存できるが、記憶域が1.5MBに拡張されている。

・aliexpressで探す

aliexpressでEasyEUICCを検索するといろいろ出てくる

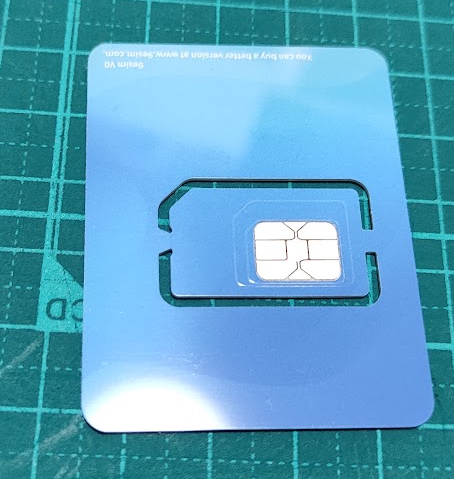

その中で出てきた「Open Source ESIM Physical Card EasyEUICC Unlimited Write Storing 15 Phone Numbers for IPhone and Android」2080円というのを買ってみた

使ってみた

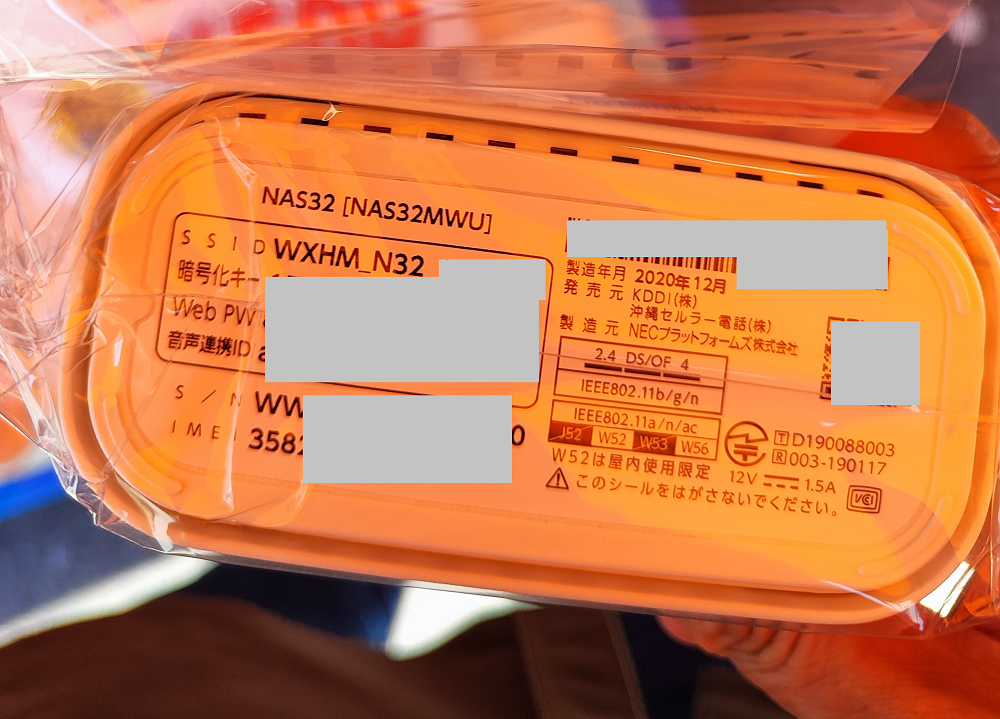

aliexpressで買ったやつが届いた

9eSIM V0と書いてありました。

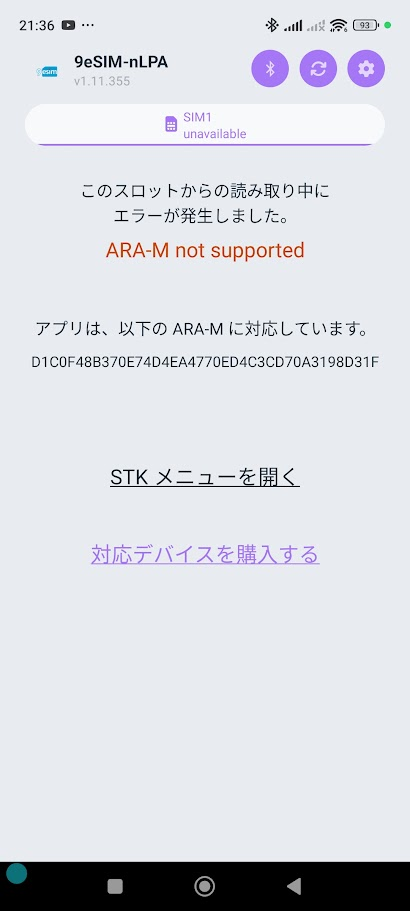

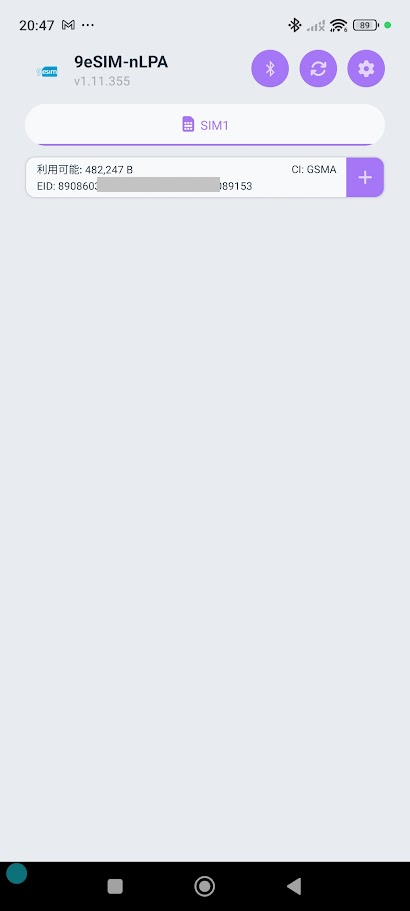

取り外して手持ちのAndroidで空いていたOPPO Reno A(Qualcomm Android 9)に入れて 9eSIM-nLPAアプリを起動してみます

認識できてない

GRATINA KYV48(MediaTek Android11)…認識できない

Android One S7(Qualcomm Android11)…認識できた

Xiaomi 12 Lite(Qualcomm Android14)のSIMスロット2は認識できない、SIMスロット1は認識できた

あと、富士通Lifebook U938/S LTEモデルのSIMスロットだとどうなのかな?と試してみたけど、書き換えアプリからは認識できなかった

Androidは、QualcommのAndroid 11以降じゃないと使えないのかなぁ?という印象。

povoでの設定手順例

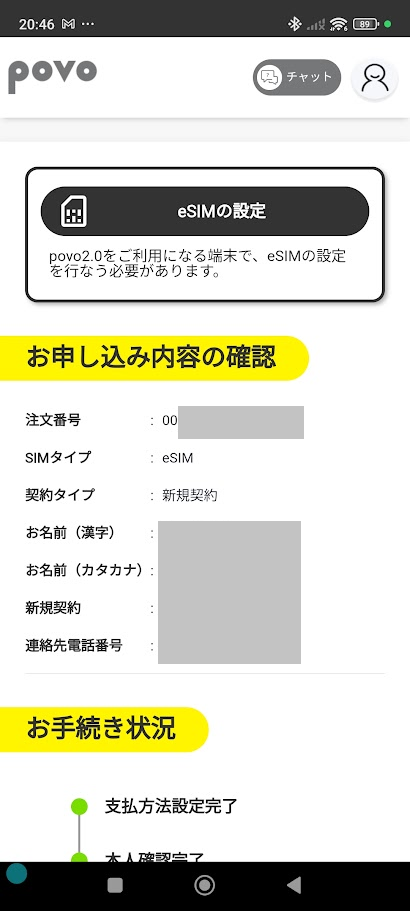

povoでeSIM契約をしてみた。(招待コード M9Y5NL3G )

手続きして以下の画面までもっていく

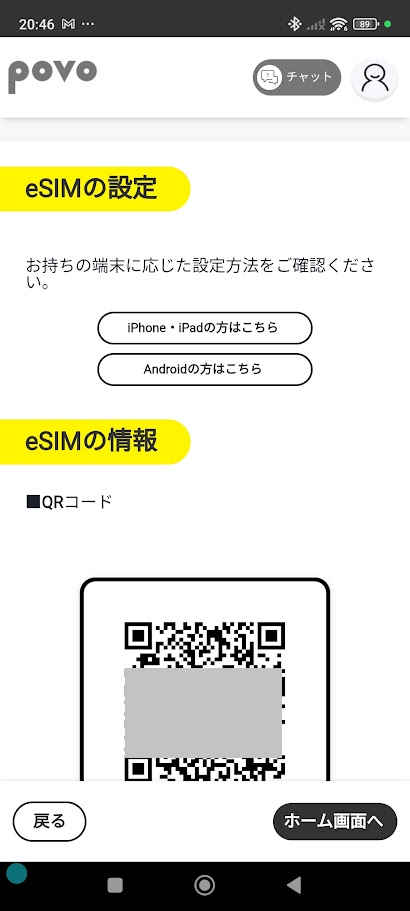

「eSIMの設定」をクリックすると、下記のようにQRコードが表示される

QRコードを真ん中においてスクリーンショットを取得

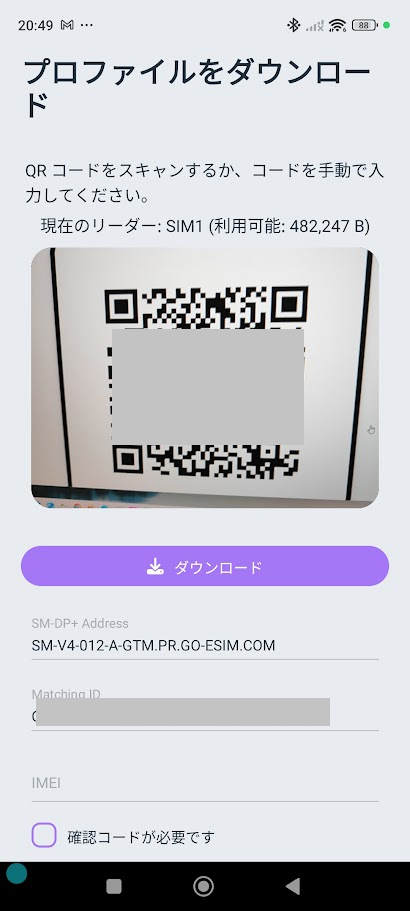

9eSIM-nLPAアプリを起動

+をクリック

「カメラで撮影」か「画像ファイルを指定」を選べるので適切なほうをクリックしてQRコードを読み込み、「SM-DP+Address」と「Matching ID」が表示されることを確認

SM-DP+AddressとMatching IDが表示されている状態で「ダウンロード」ボタンを押すとeSIMプロファイルのダウンロード操作が始まり、しばらくすると、ダウンロードするべきプロファイル情報を表示してくる。

こちらで「ダウンロード」をクリックするとSIMへのeSIM情報書き込みが開始される

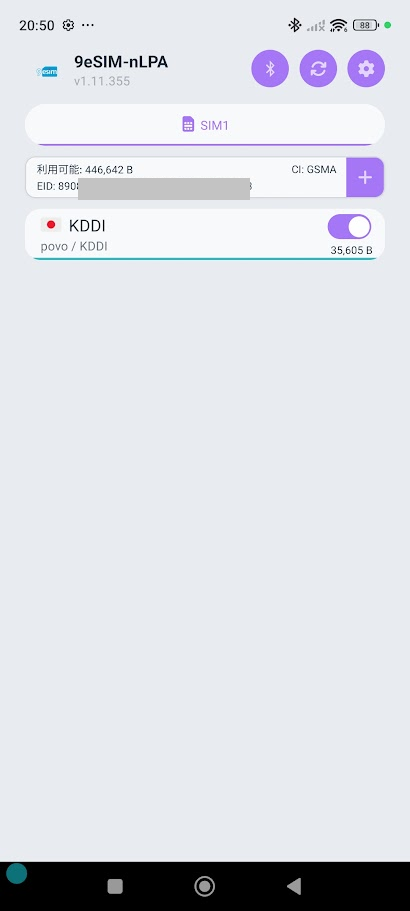

ダウンロードが完了

有効ボタンをクリックして戻ると以下のように情報が保存されていることがわかる

一度書き込んだらあとはほかの端末に差し込んでもこのeSIM情報が使えるようになった。

今回のpovo契約はマイナンバーカードを使って行ったのだが20時35分にpovoの会員登録から手続きはじめて20:50にはSIMへの書き込みが終わるという劇的短時間発行でした。