NetApp ONTAP 9.xでNDMPバックアップを取得する際に必要な設定項目についての覚え書き

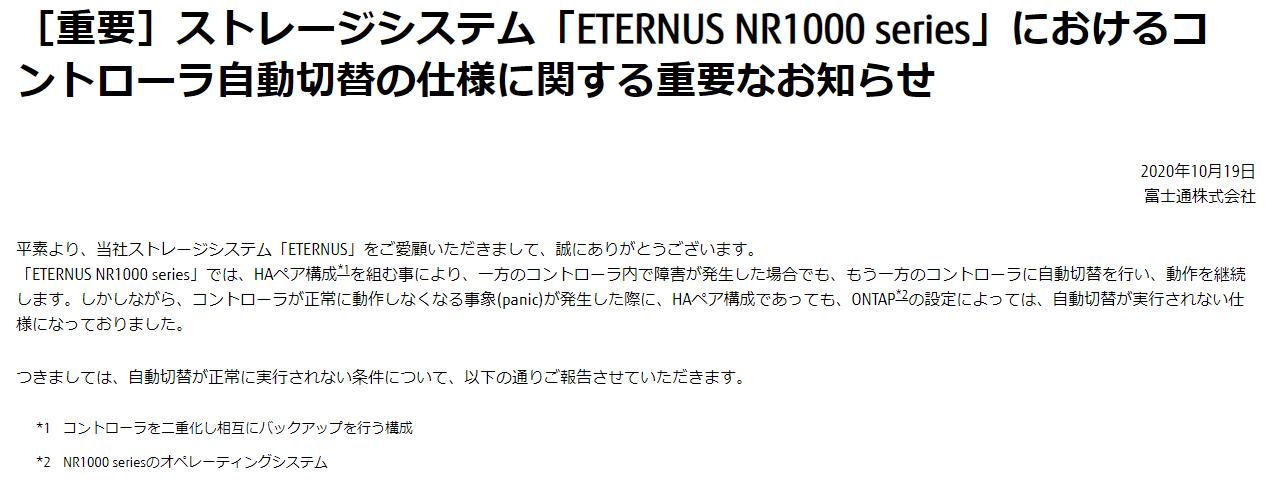

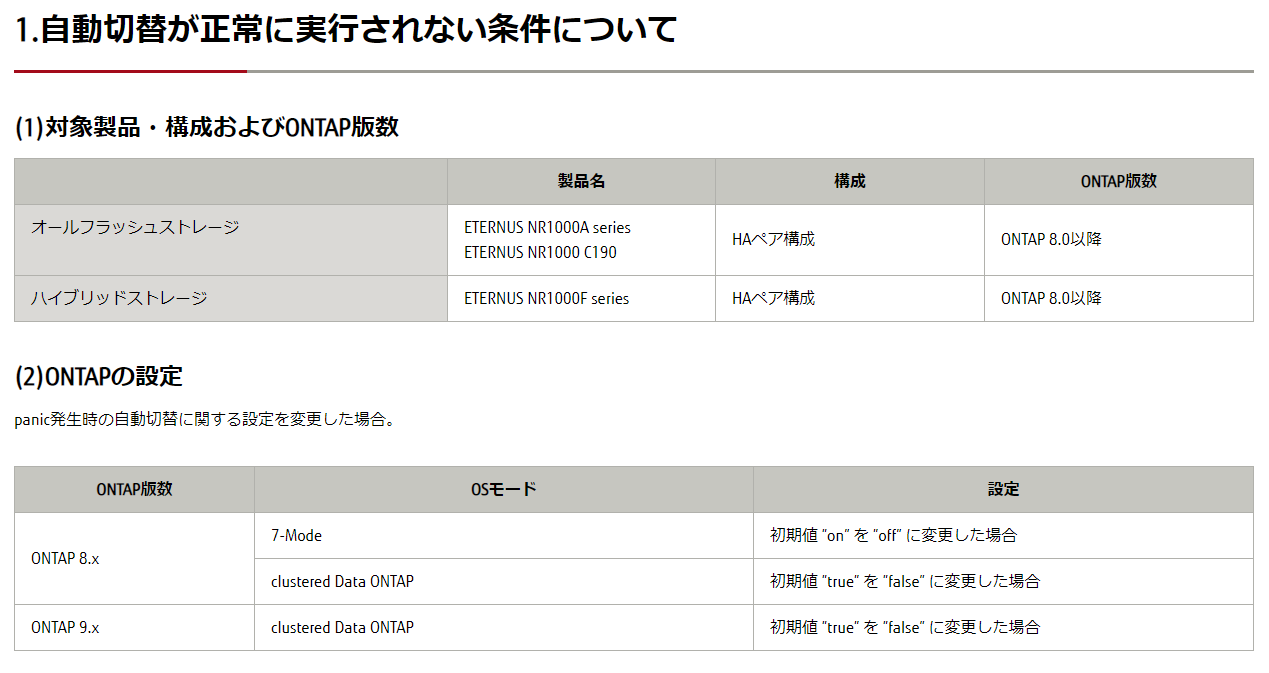

公式のマニュアル:SVMを対象としたNDMPの設定 と FlexVolのSVMを対象としたNDMPモードの管理

以前は各物理ノードがNDMPを受け付けていたものが、現在はNetAppの管理Storage VM(クラスタ)がNDMPの命令を受け付けるようになっている。

(1) NDMPの有効化

まず、現状有効になっているかを「vserver services ndmp status」を実行して確認する。

ontap-select-cluster::> vserver services ndmp status

This table is currently empty.

ontap-select-cluster::>

有効にするには「vserver services ndmp on -vserver 管理SVM名」を実行する

ontap-select-cluster::> vserver services ndmp on -vserver ontap-select-cluster

ontap-select-cluster::>

有効になったことを「vserver services ndmp show」を実行して確認する。

ontap-select-cluster::> vserver services ndmp show

VServer Enabled Authentication type

------------- --------- -------------------

ontap-select-cluster

true challenge

svm0 false challenge

2 entries were displayed.

ontap-select-cluster::>

(2) ユーザ作成

NDMPアクセス用のユーザを、NetAppのローカルユーザとして作成する。

下記の例では「backupadmin」というユーザを作成している。「role:backup」という権限で作成することが重要です。

なお、ここで指定するパスワードをそのままNDMPバックアップ時に指定するわけではありません。

ontap-select-cluster::> security login create -user-or-group-name backupadmin -application ssh -authmethod password -role backup

Please enter a password for user 'backupadmin':

Please enter it again:

ontap-select-cluster::>

NDMPバックアップ時に使用するパスワードは、自動生成のパスワードになります。

「vserver services ndmp generate-password -vserver 管理SVM名 -user ユーザ名」でパスワードを確認します。なお、ユーザ作成時のパスワードを元に生成しているので、generate-passwordを実行するたびにパスワードが変わるということはありません。

ontap-select-cluster::> vserver services ndmp generate-password -vserver ontap-select-cluster -user backupadmin

Vserver: ontap-select-cluster

User: backupadmin

Password: qG5CqQHYxw9fE57g

ontap-select-cluster::>

(3) LIFの作成

NDMPバックアップは、ネットワークインタフェースのroleがinterclusterであるものを使用します。

現状のinterclusterを確認するには「network interface show -role intercluster」を実行します

ontap-select-cluster::> network interface show -role intercluster

There are no entries matching your query.

ontap-select-cluster::>

存在しない場合は、新規で作成するか、既存のLIFを流用するための設定を行います。

流用する場合は公式マニュアルの「LIFの設定」をみていろいろやります。(面倒くさいはず)

作成する際は、「-home-node」と「-home-port」で主として使用する物理ノードとネットワークポートを指定します。

ontap-select-cluster::> network interface create -vserver ontap-select-cluster -lif cluster_intercluster -role intercluster -service-policy default-intercluster -address 172.17.44.109 -netmask 255.255.0.0 -home-node ontap-select-node -home-port e0a

ontap-select-cluster::>

作成されたことを「network interface show -role intercluster」を実行して確認します。

ontap-select-cluster::> network interface show -role intercluster

Logical Status Network Current Current Is

Vserver Interface Admin/Oper Address/Mask Node Port Home

----------- ---------- ---------- ------------------ ------------- ------- ----

ontap-select-cluster

cluster_intercluster

up/up 172.17.44.109/16 ontap-select-node

e0a true

ontap-select-cluster::>

メモ

「vserver show -ins」で表示される「Allowed Protocols」「Disallowed Protocols」の扱い

物理ノードに対するNDMPが有効になっていないか?「system service ndmp show」で「Enabled:false」を確認

対象となるSVMと、必要となるロールの違い:SVMを対象としたNDMPモードでのユーザ認証

Storage Virtual Machine(SVM)を対象としたNDMPモードでは、NDMPユーザ認証がロールベース アクセス制御と統合されます。SVMのコンテキストでは、NDMPユーザのロールは

vsadminまたはvsadmin-backupのどちらかである必要があります。クラスタのコンテキストでは、NDMPユーザのロールはadminまたはbackupのどちらかである必要があります。

SVMのfirewall policy設定でinterclusterのポリシーでNDMPが許可されているか「system services firewall policy show -policy intercluster」

NetApp NDMP設定の詳細確認「vserver services ndmp show -ins」の「Preferred Interface Role」に書かれているroleのインタフェースがNDMPに使用できる

メモ2

NDMPバックアップ中の進行状況確認を行う場合「vserver services ndmp status -fields data-state,data-operation,data-bytes-processed,mover-bytes-moved,mover-bytes-left-to-read,data-path」あたりを実行?

netapp9101::> vserver services ndmp status -fields data-state,data-operation,data-bytes-processed,mover-bytes-moved,mover-bytes-left-to-read,data-path

vserver session-id data-state data-operation data-bytes-processed mover-bytes-moved mover-bytes-left-to-read data-path

---------- ---------- ---------- -------------- -------------------- ----------------- ------------------------ ---------

netapp9101 1000:26573 IDLE NOACTION 0 0 0 NA

netapp9101 1000:26718 ACTIVE BACKUP 6694621184 0 0 /svm0/shares

netapp9101 1000:26726 IDLE NOACTION 0 0 0 NA

netapp9101 1000:26730 IDLE NOACTION 0 0 0 NA

netapp9101 1000:26736 IDLE NOACTION 0 0 0 NA

netapp9101 1000:26745 IDLE NOACTION 0 0 0 NA

6 entries were displayed.

netapp9101::>

mover-bytes-moved と mover-bytes-left-to-read はテープ直結時じゃないと値がでない?

firewallなどで止められているか確認する際に、お互いのポート番号確認するのであれば「vserver services ndmp status -fields data-state,data-operation,data-bytes-processed,data-path,client-port,client-addr,data-con-addr,data-con-port」

netapp9101::> vserver services ndmp status -fields data-state,data-operation,data-bytes-processed,data-path,client-port,client-addr,data-con-addr,data-con-port

vserver session-id data-state data-operation data-con-addr data-con-port data-bytes-processed client-addr client-port data-path

---------- ---------- ---------- -------------- ------------- ------------- -------------------- ------------- ----------- ---------

netapp9101 1000:26573 IDLE NOACTION 0 0 172.17.44.172 55903 NA

netapp9101 1000:26718 ACTIVE BACKUP 172.17.44.172 56036 14100891648 172.17.44.172 55988 /svm0/shares

netapp9101 1000:26726 IDLE NOACTION 0 0 172.17.44.172 56044 NA

netapp9101 1000:26730 IDLE NOACTION 0 0 172.17.44.172 56077 NA

netapp9101 1000:26736 IDLE NOACTION 0 0 172.17.44.172 56116 NA

netapp9101 1000:26745 IDLE NOACTION 0 0 172.17.44.172 56156 NA

6 entries were displayed.

netapp9101::>

メモ3 roleを細かく設定した場合 generate-passwordができない

NDMPに使用するユーザに対してroleを割り当てた場合、適切な権限を設定していない場合下記のメッセージで失敗する

ontap91::> vserver ndmpd generate-password -vserver ontap91 -user backupadmin

Error: show failed: Cannot get password for user "backupadmin".

ontap91::>

これはroleに”vserver services ndmp”を”all”で設定していない場合に発生する