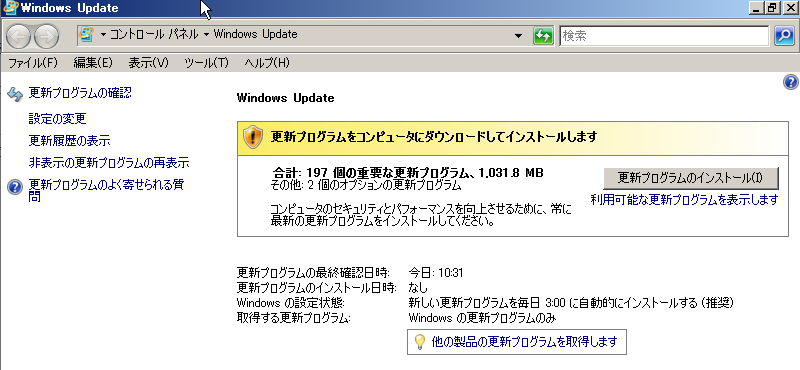

検証用にWindows Server 2008 SP2 (64bit)環境を新規でつくろうとすると、2022/07/07時点ではかなり面倒でした。

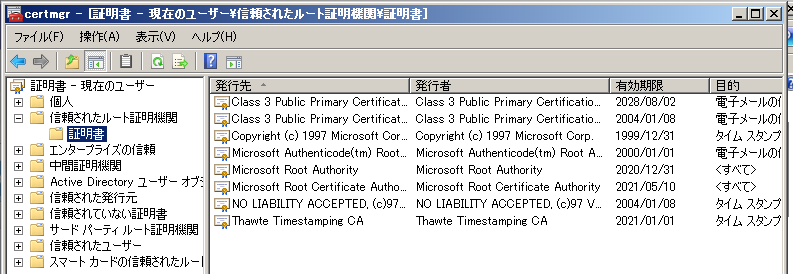

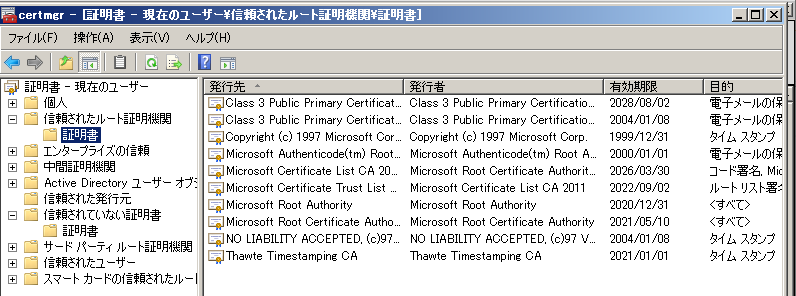

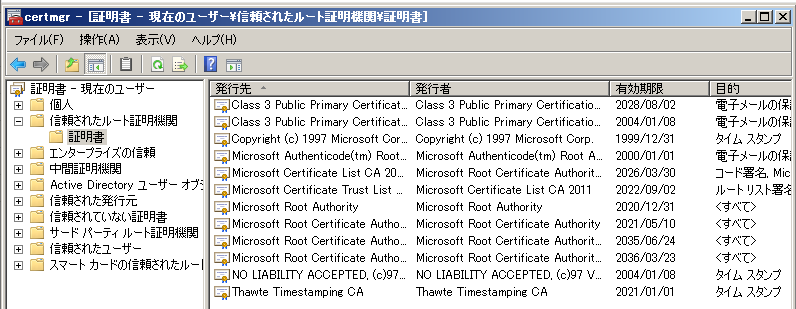

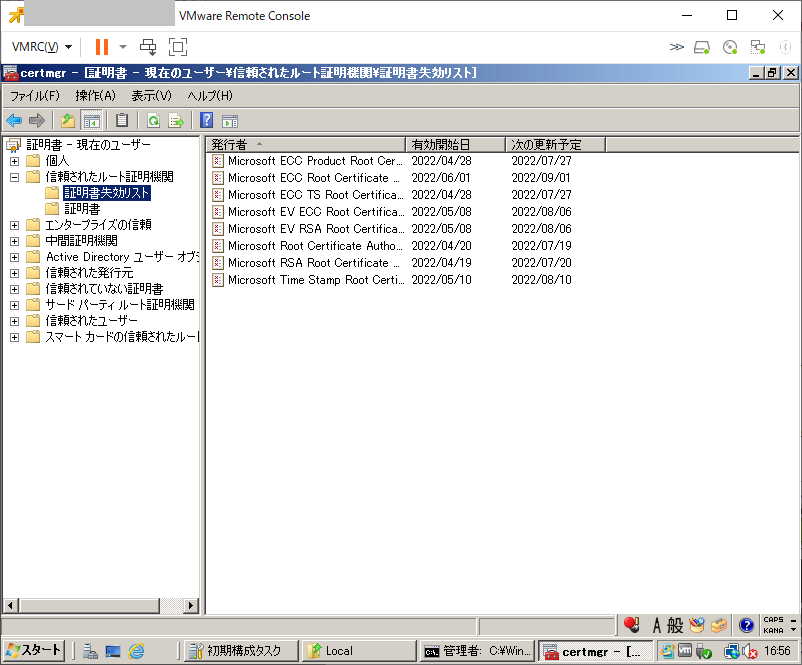

問題点1: ルート証明書が期限切れで使えないものばかりなのでhttps通信ができない

問題点2: Windows Updateの仕組みが古いためWindows Updateで更新プログラムが取得出来ない

問題点3: Internet Explorer 9のインストーラの入手方法が分かりづらい

問題点4: Windows Updateができるようになっても10~30個ぐらい残したところでそれ以上進まないように見える

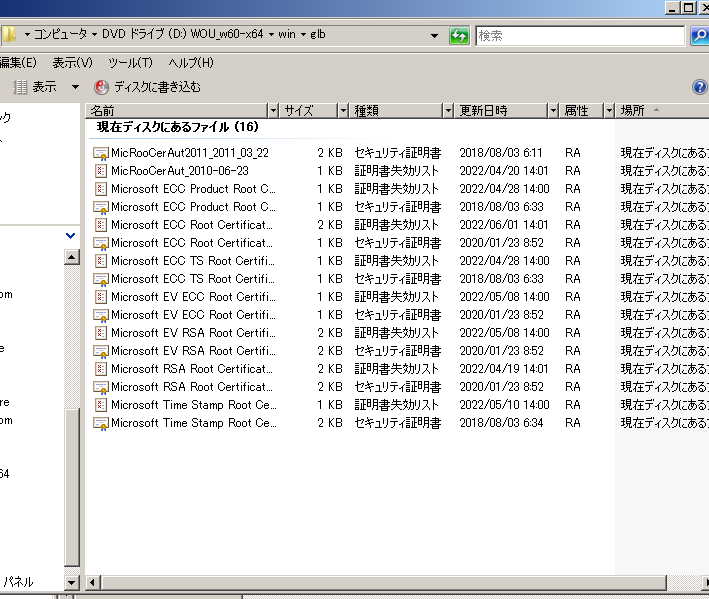

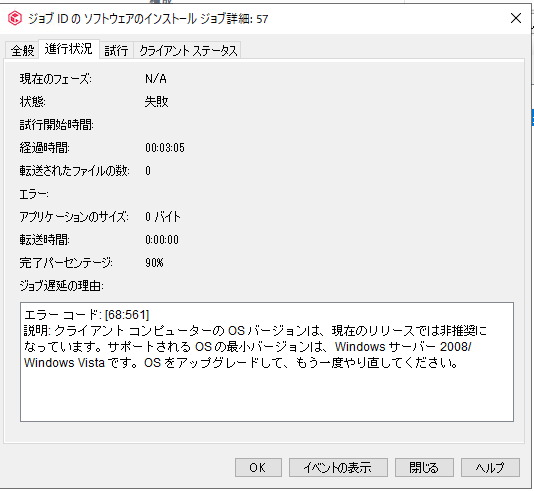

また、 WSUS Offline Update というオフライン適用のためのソフトがあります。

これのESR version 11.9.1 は Windows Server 2008 に対応しているので、アップデートISOを作成することができます。しかし、実行してみると証明書のエラーによりスクリプト処理が失敗しパッチの適用ができません。(ルート証明書の更新とWindows Updateの対応は行われます)

このような状況下でいかにしてWindows Updateを行うか、ということを検証しました。

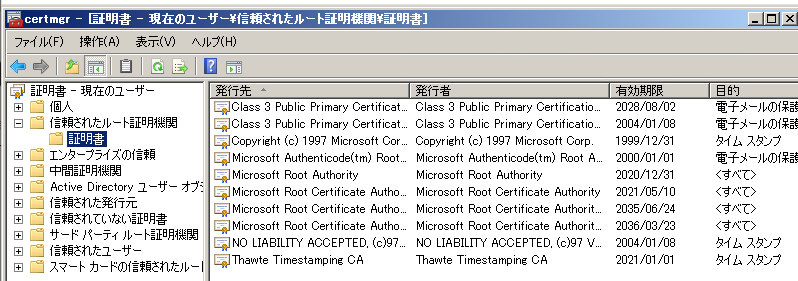

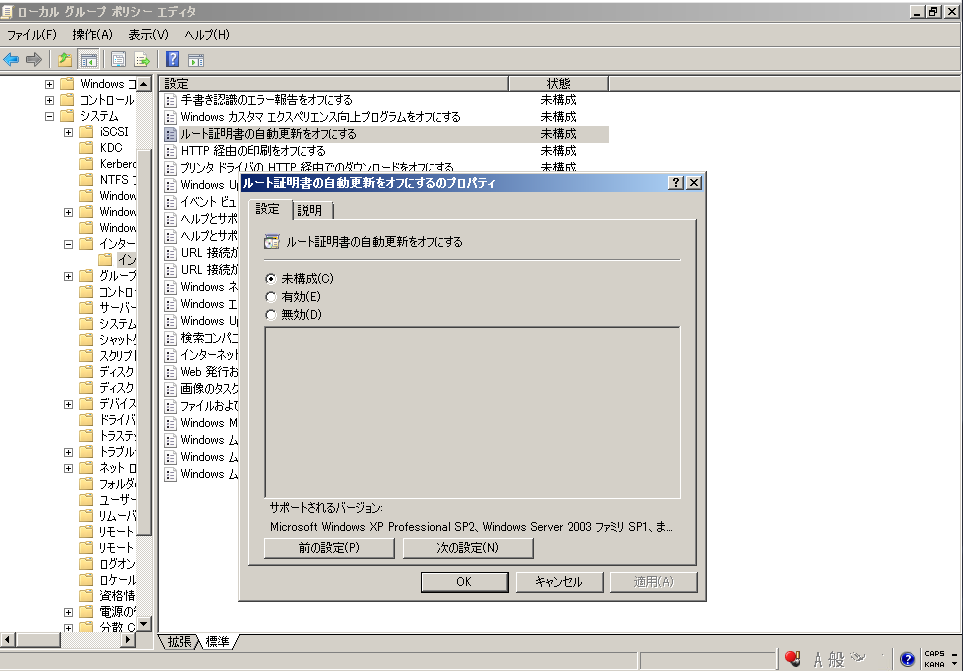

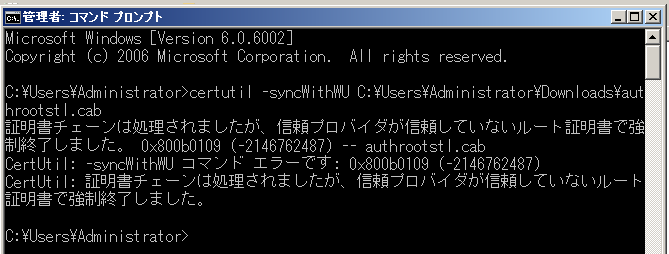

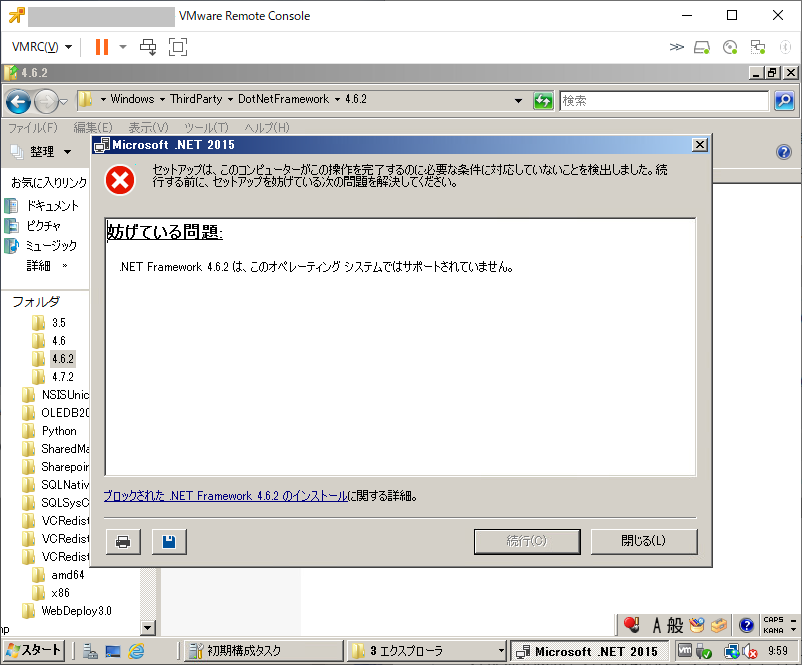

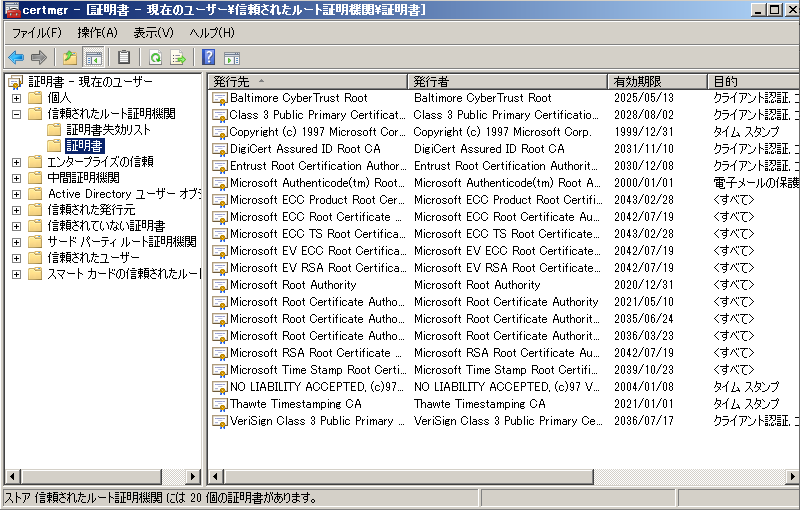

問題点1: ルート証明書が期限切れで使えないものばかりなのでhttps通信ができない

これはかなり深刻な問題です。

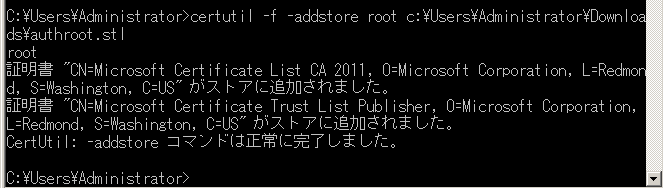

詳細は「初期インストール状態のWindows Server 2008 SP2のルート証明書を更新する 2022/07/07版」を参照のこと

ルート証明書の問題だけを対処するのであれば上記記事の手順を実行なのですが、後述の問題点2を解決すると同時に問題点1も解決されます。

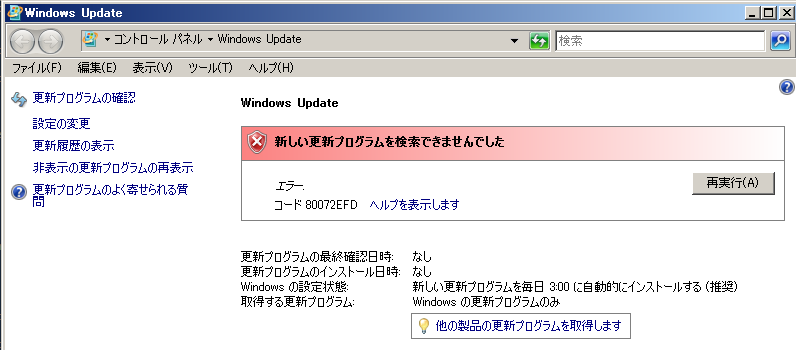

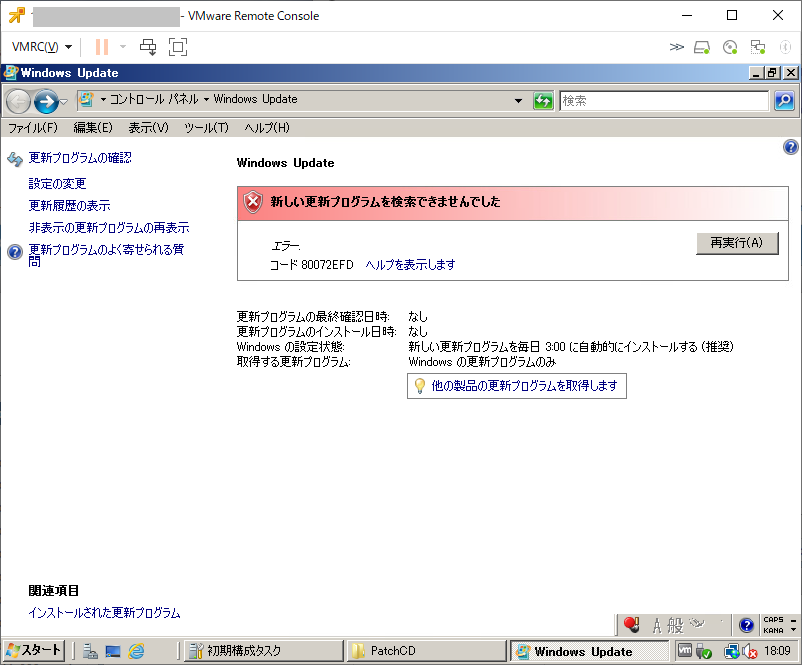

問題点2: Windows Updateの仕組みが古いためWindows Updateで更新プログラムが取得出来ない

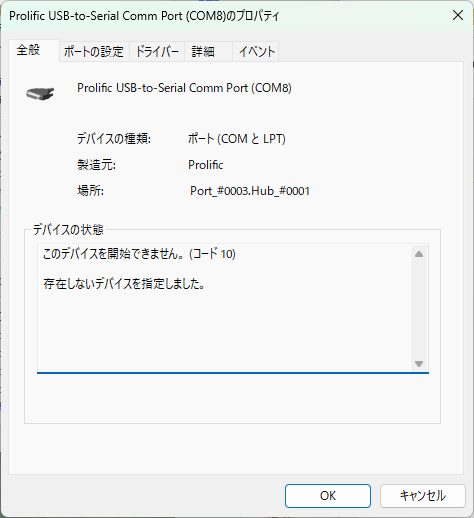

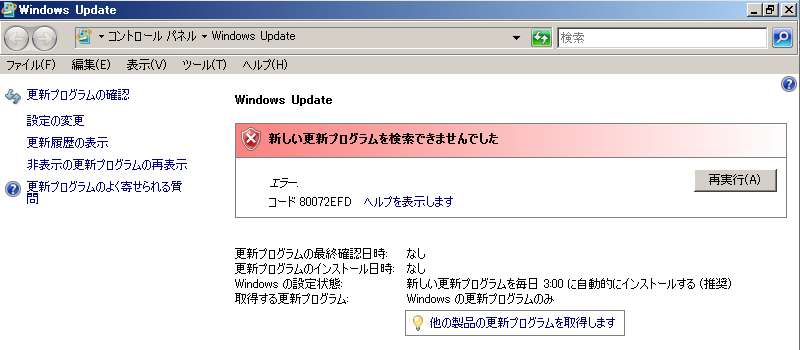

Windows Updateを実行すると「新しい更新プログラムを検索できませんでした」「エラーコード 80072EFD」で失敗します。

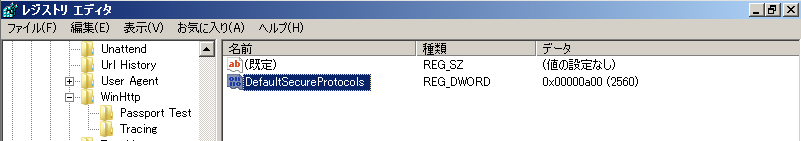

こちらはルート証明書の問題とWindows Updateの仕組みが古いための合わせ技です。(Windows UpdateサイトがTLS1.0/1.1アクセスを廃止したことなどが影響)

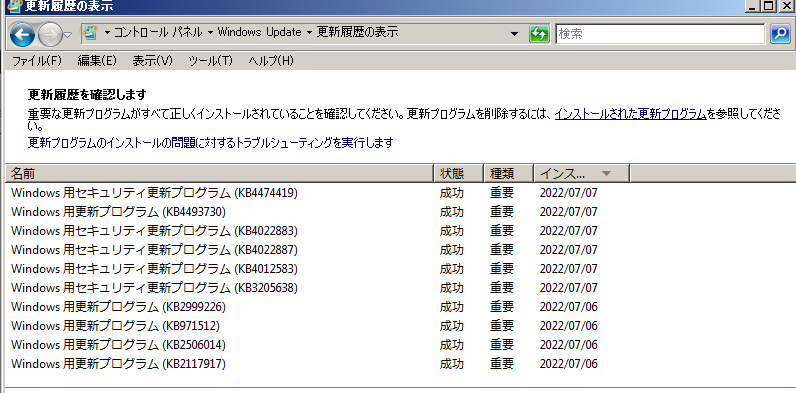

いろいろ調査したところ、更新プログラムを適用することでWindows Updateが可能になった。

なお、毎回再起動が求められるが、6個適用してから再起動でも問題なかった。

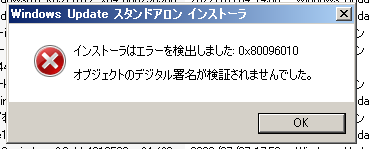

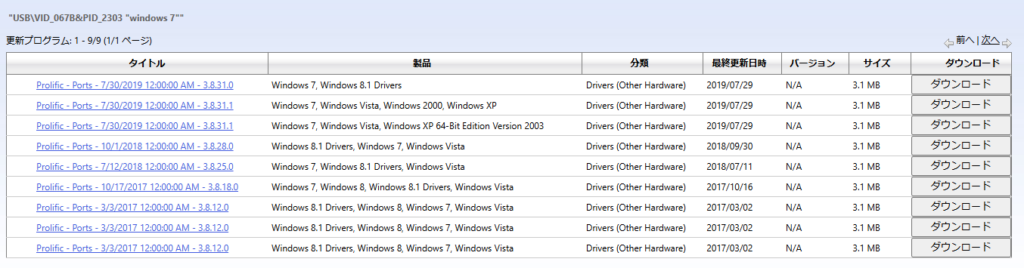

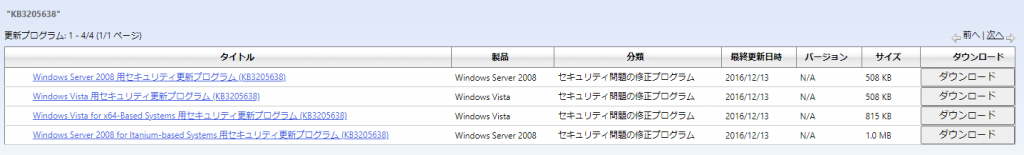

(1個目) KB3205638

KB3205638は何故かWindows Server 2008 for x64-Based System用だけない けどVista x64用の windows6.0-kb3205638-x64_a52aaa009ee56ca941e21a6009c00bc4c88cbb7c.msu が適用できた。再起動はしない。

(2個目) Windows Server 2008 for x64-Based Systems 用セキュリティ更新プログラム (KB4012583)

windows6.0-kb4012583-x64_f63c9a85aa877d86c886e432560fdcfad53b752d.msu を適用。再起動はしない。

(3個目) Windows Server 2008 for x64-Based Systems 用セキュリティ更新プログラム (KB4022887)

windows6.0-kb4022887-x64_18ce762c6a6b021444844fff1bf787a137f384dd.msu を適用。再起動はしない。

(4個目) Windows Server 2008 for x64-Based Systems 用セキュリティ更新プログラム (KB4022883)

windows6.0-kb4022883-x64_ca51e3905658274dc222d06096f9f63e9f70bac2.msu を適用。再起動はしない。

(5個目) Windows Server 2008 for x64-Based Systems 用セキュリティ更新プログラム (KB4493730)

windows6.0-kb4493730-x64_5cb91f4e9000383f061b80f88feffdf228c2443c.msu を適用。再起動はしない。

(6個目) 2019-09 x64 ベース システム用 Windows Server 2008 のセキュリティ更新プログラム (KB4474419)

windows6.0-kb4474419-v4-x64_09cb148f6ef10779d7352b7269d66a7f23019207.msu を適用

そして、再起動実施。

これでWindows Updateが可能となる。

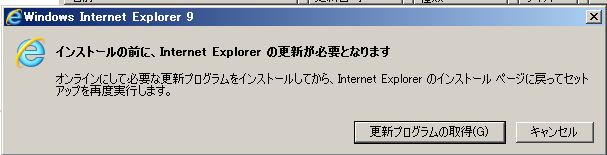

問題点3: Internet Explorer 9のインストーラの入手方法が分かりづらい

Windows Updateが実行できる状態になればWindows Updateからインストールを行うことはできます。

Internet Explorer 9だけを取り急ぎインストールしたい場合、ダウンロードURLとインストールに必要な前提条件が非常に分かりづらい状態となっています。

詳細は「Windows Server 2008 SP2にInternet Explorer 9をインストールする 2022/07/06版」を参照してもらうとして、最低限必要なことだけはここに書きます。

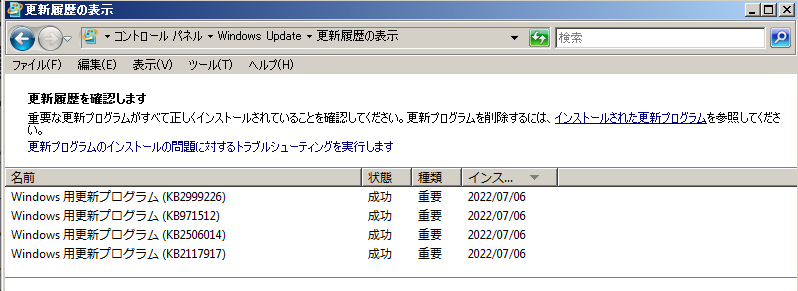

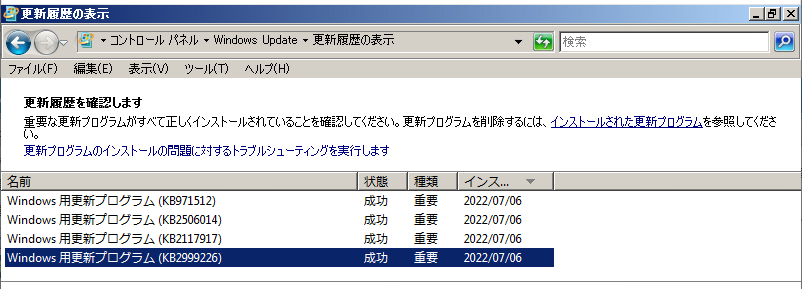

(1個目) KB2117917

windows6.0-kb2117917-x64_655a21758801e9648702791d7bf30f81b58884b3.msu を適用。再起動はしない。

(2個目) KB2506014

windows6.0-kb2506014-x64_e4a62be05adf6d07841dd3df49fb5d63d1d3ba05.msu を適用。再起動はしない。

(3個目) KB971512

windows6.0-kb971512-x64_0b329b985437c6c572529e5fd0042b9d54aeaa0c.msu を適用。再起動はしない。

(4個目) KB2999226

windows6.0-kb2999226-x64_0befbb0b78588f7c9f17ead1da3abeda2b6f4c7f.msu を適用

再起動を実施。

(5個目) Internet Explorer 9をインストール

Microsoft Updateカタログで「Internet Explorer 9 2008用」を検索して3ページ目に出てくる「x64 ベース システム Windows Server 2008 用 Windows Internet Explorer 9」から「wu-ie9-windowsvista-x64_f599c02e7e1ea8a4e1029f0e49418a8be8416367.exe」を適用してインストール。

再起動を実施。

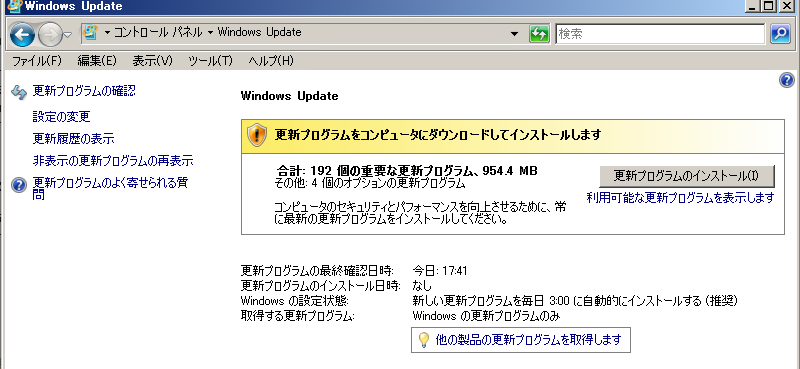

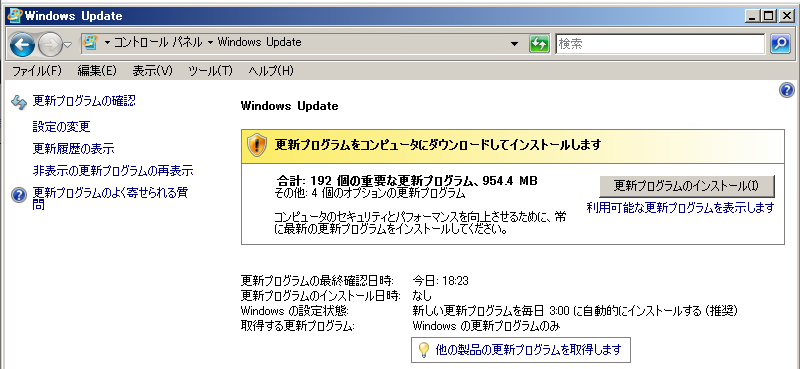

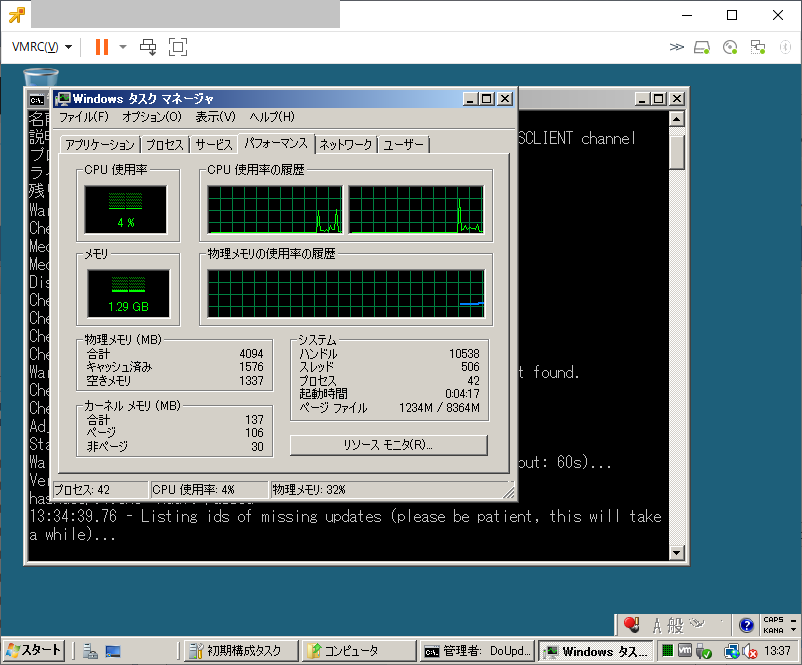

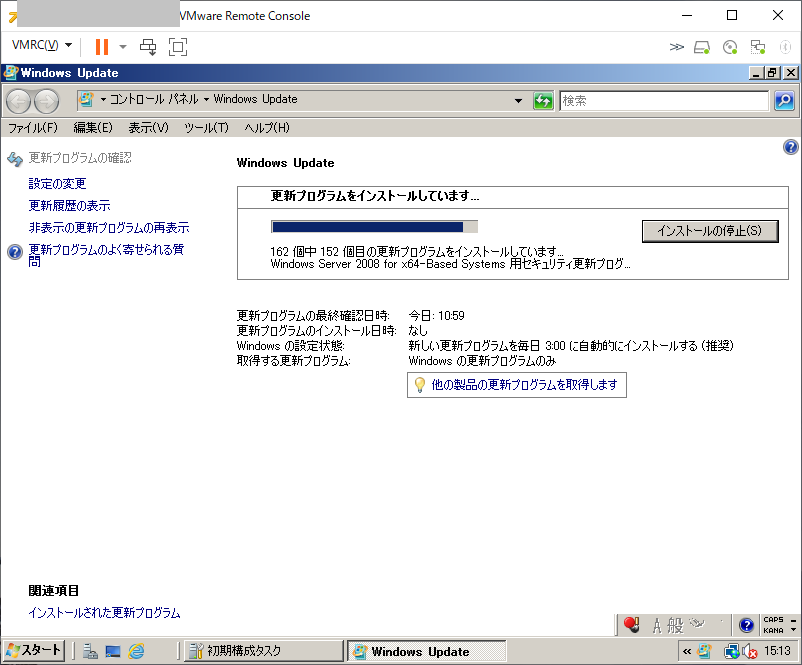

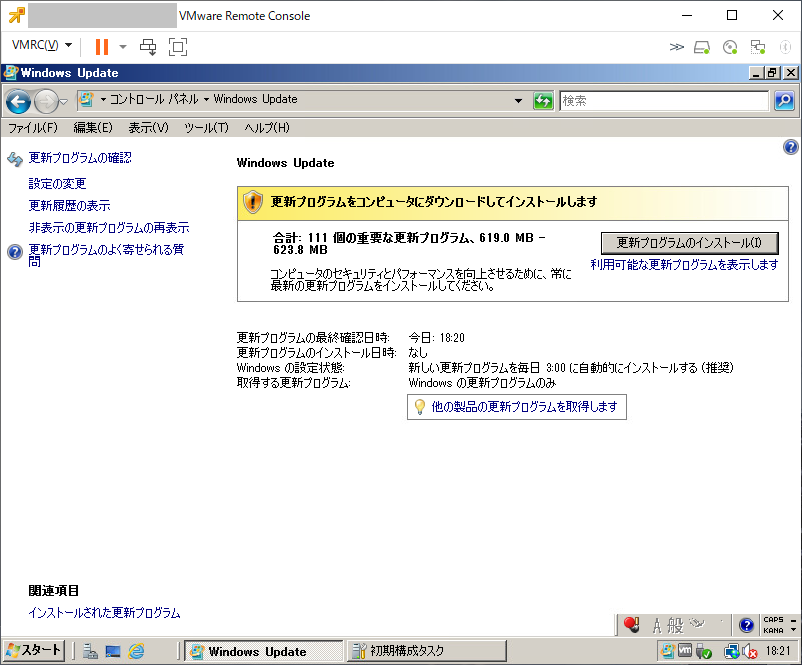

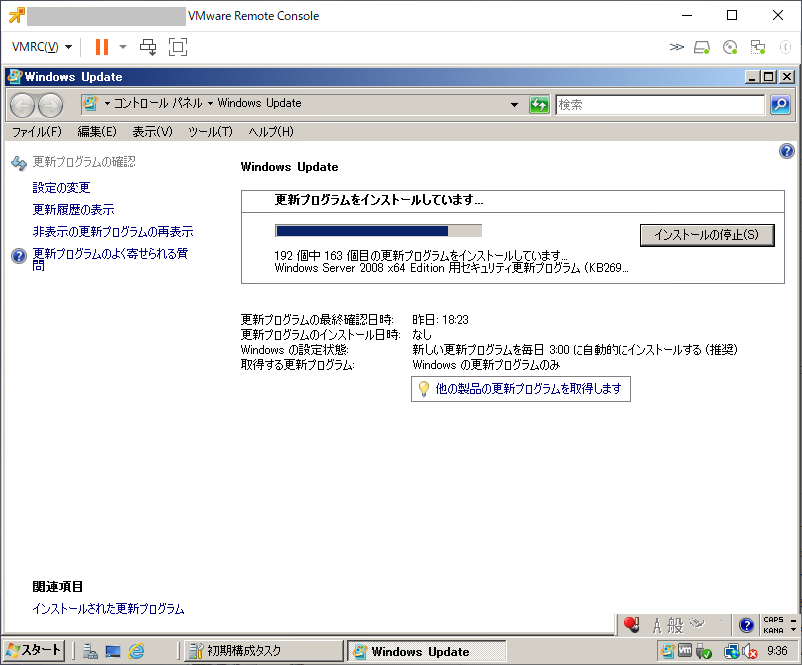

問題点4: Windows Updateができるようになっても10~30個ぐらい残したところでそれ以上進まないように見える

Internet Explorer 9をインストールしている場合、残り29個ぐらいのところでそれ以上更新バーが動かなくなる。

内部処理に問題があるようで、複数回実施しても似たような箇所で止まります。

ここで「インストールの停止」をクリックしてもうまく停止されませんでした。

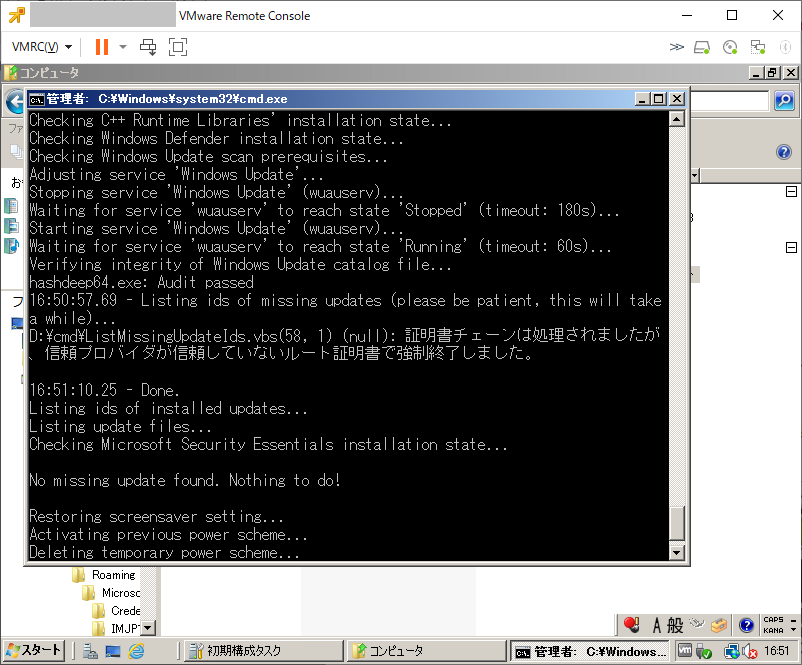

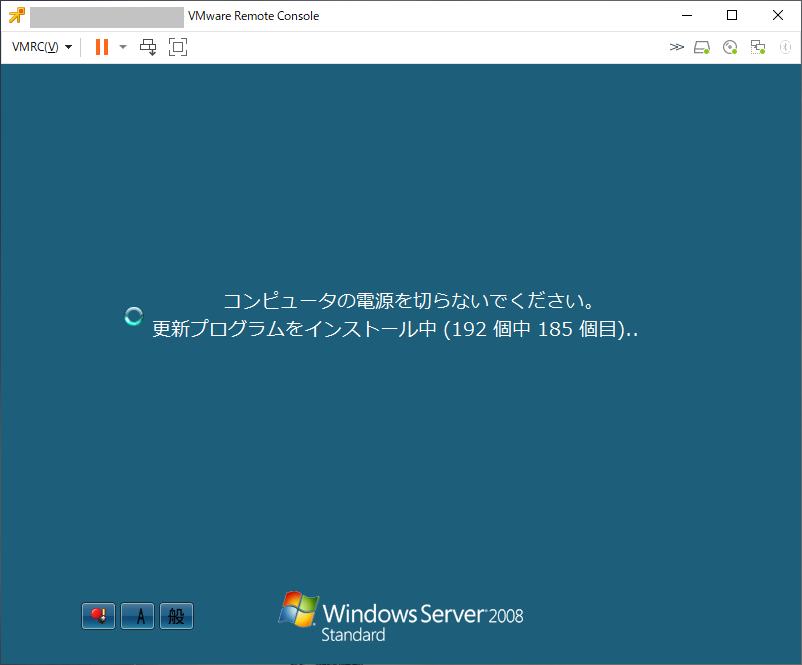

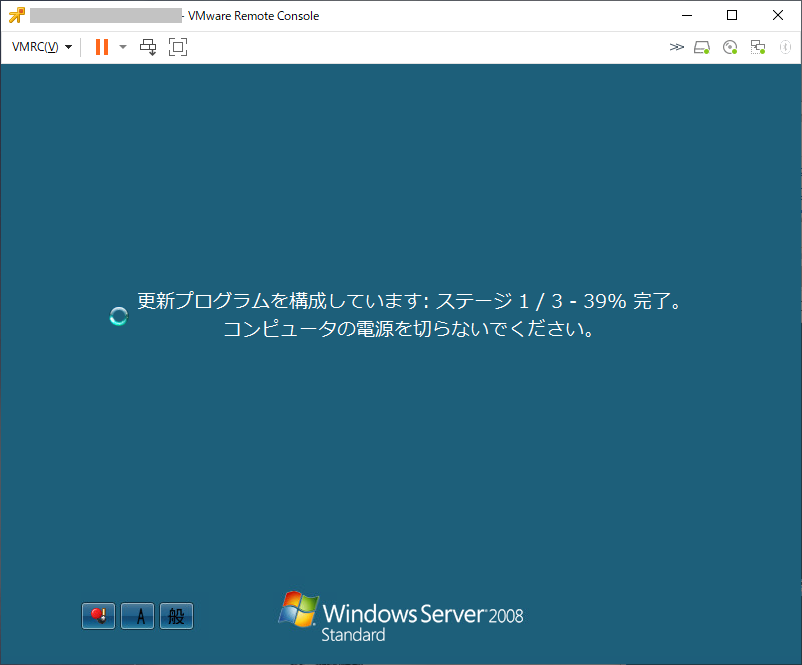

いろいろ検証したところ、止まったように見える表示のままWindows OSの再起動を行うことで、処理が進むことが多い様なことがわかりました。ただ、処理に結構時間がかかるようで1時間程度は見込んでください。

再起動が完了すると、だいたい30個ぐらいが未適用な状態となっています。

引き続きWindows Updateを行って最新としてください。

ただ、この停止処理がうまく動かない状態で再起動もできない状態となることも多かったです。そのような場合は電源を強制オフするしかなくなるのですが、その場合は、ロールバック処理が行われました。

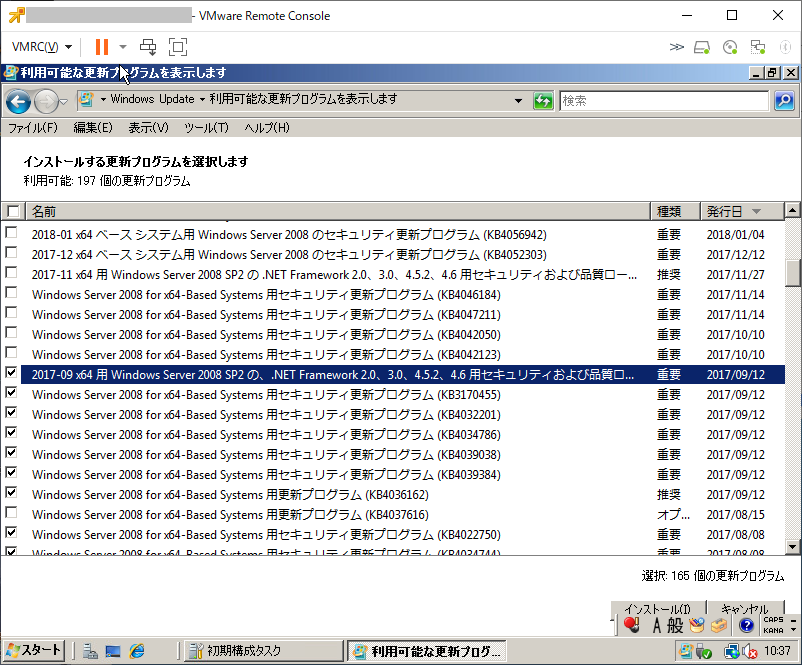

穏当に実行するのであれば、Windows Updateを行う際、日付順でソートして、新しいものから30個ぐらいを非適用とすることで現象を回避できるようです。

いろいろ検証した結果、2017/09/12 より後の日付の更新を全て除外することでWindows Updateで止まることはなくなりました。