NECのVersaPro J VC-6にWindows 10 TPをインストールして使っている。

インストール自体は特に問題なく完了したわけだがWindowsアップデートでエラーが・・・

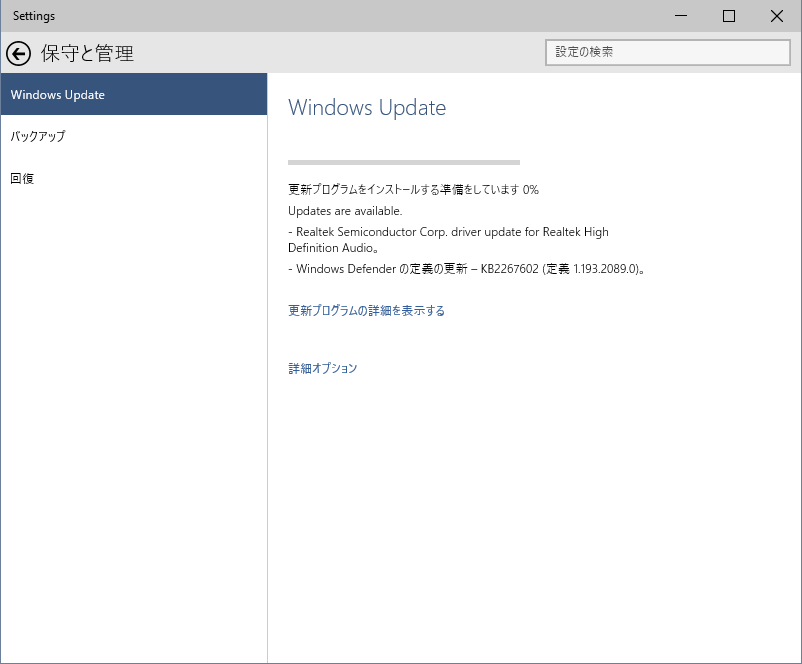

下記の様に「Realtek Semiconductor Crop. driver update for Realtek High Definition Audio」のアップデートを行っていると・・・

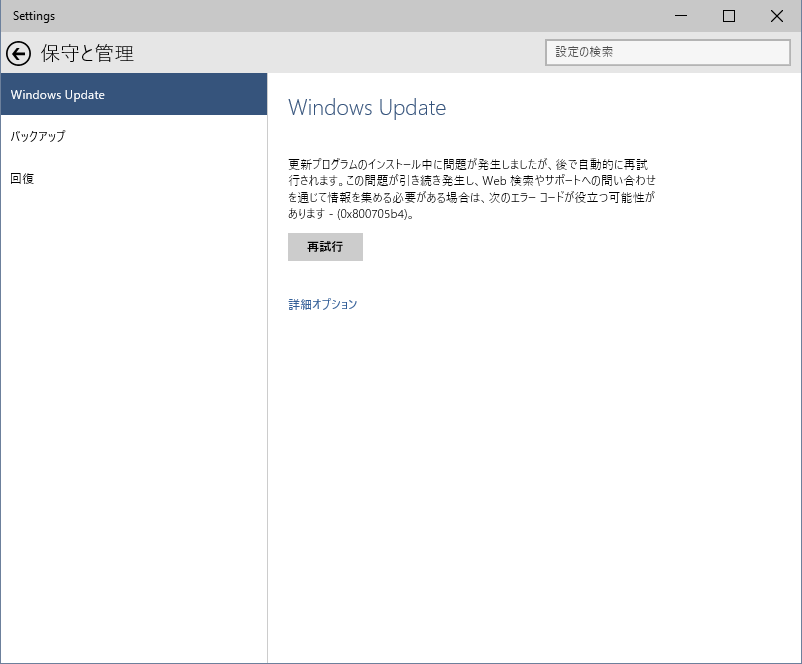

5分ぐらいたってから、以下のエラー 0x800705b4 が・・・

調べてみると、それっぽいものを発見

「How to fix: Realtek Audio Driver Wont Install – Error Code 0x000005b4 displayed, or driver update process times out」

どうやら、Windows10TPだけではなく、その他のWindowsでも発生している現象らしい。

対処方法としては、デバイスの応答待ちタイムアウトを標準値300秒から1200秒に変更する、とある。

設定方法は、「グループポリシーの編集を行う(Method 1)」か、「レジストリの書き換えを行う(Method 2)」とある。

グループポリシーの編集が正攻法であるので、それを行った。

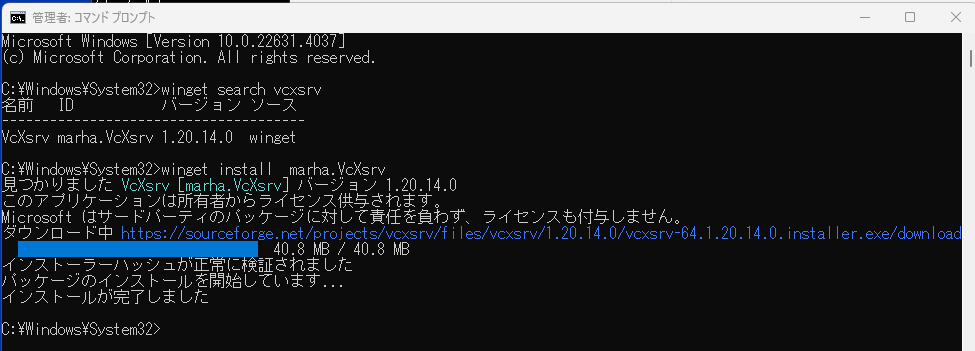

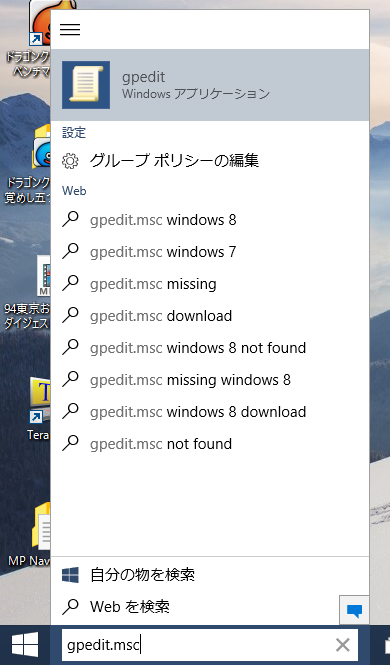

1. グループポリシーの編集を行うため「gpedit.msc」と入力

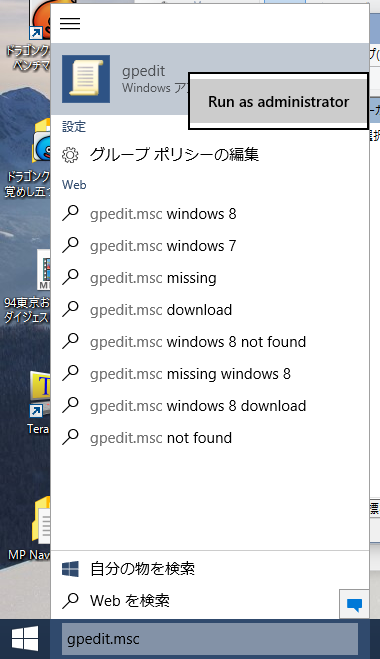

2. メニューに表示される「gpedit」を右クリックすると「Run as administrator(管理者で起動)」が表示されるのでそれを選択。

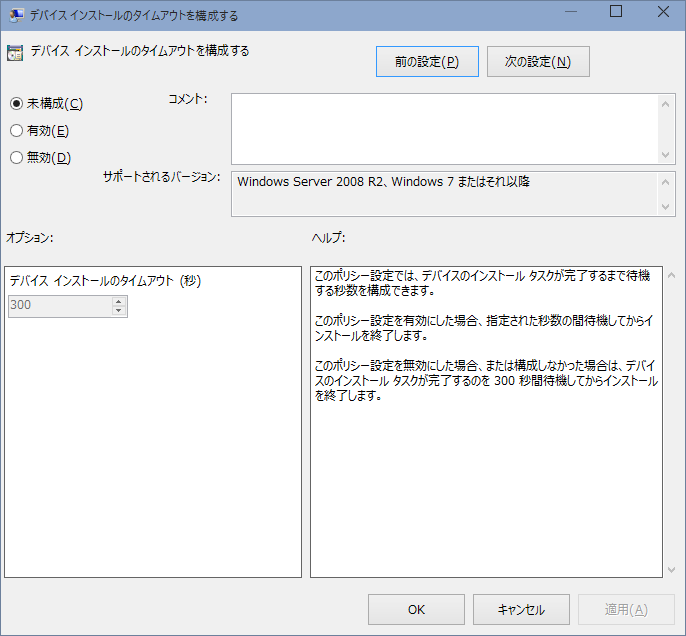

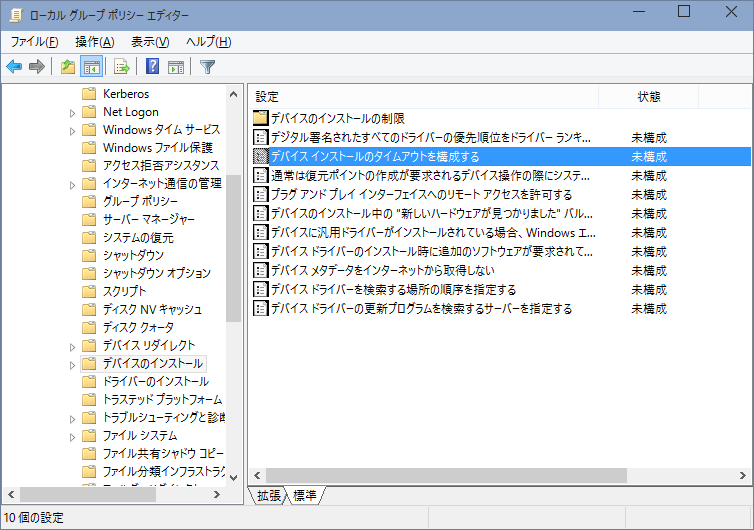

3. [ローカルコンピュータポリシー]-[コンピュータの構成]-[管理用テンプレート]-[システム]-[デバイスのインストール]にある「デバイスインストールのタイムアウトを構成する]を選択

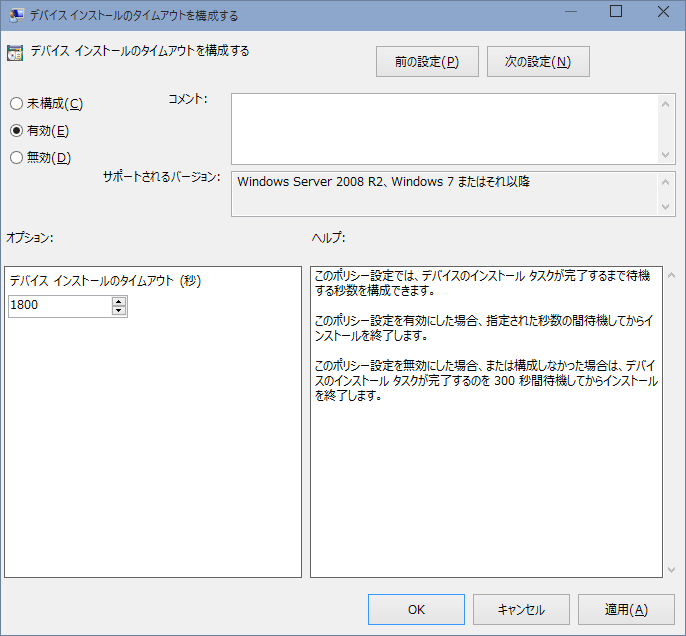

5. 「有効」を選択し、オプションの「デバイスインストールのタイムアウト」を「1800」に変更し[OK]ボタンをクリック

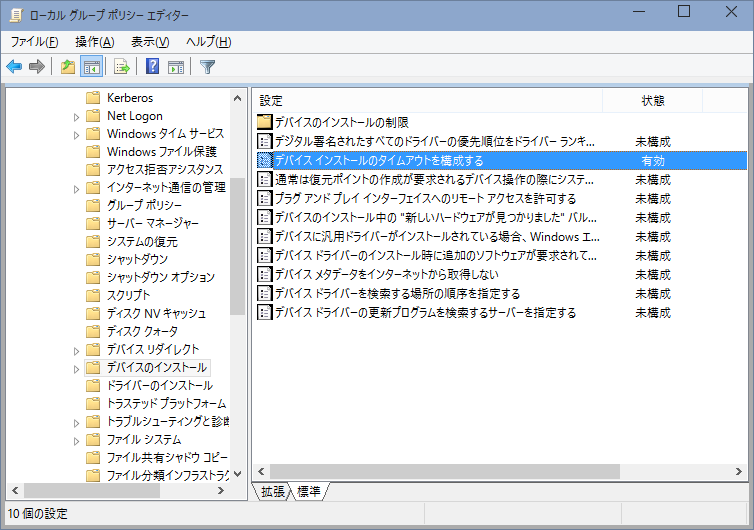

6. 変更すると「デバイス インストールのタイムアウトを構成する」が「有効」になったことを確認

7. 変更後、Windows Updateを再試行すると下記の様に適用が完了する

というわけで無事に解決しました。