なんと、Spreadtrum SC7710搭載のAndroidが日本公式発売!その名もfreetel!

freetelという名称でSpreadtrum社のCPU SC7710搭載のAndroidフォンが日本で公式に発売されるそうです。

シネックスインフォテック株式会社「プラスワン・マーケティングと国内最安値クラスのSIMロックフリースマートフォンを提供」

製品公式ページ「freetel」

6月に中国のサイトで「展讯首颗WCDMA手机芯片SC7710曝光」とか「展讯W平台SC7710,单核心的“核武器”?」というような感じで、3.5インチ~4.0インチクラスで、Cortex-A7 dual coreのMTK MT6572対抗のCPUが出る、という話がありました。

ただ、「Spreadtrum社製品一覧」にはフィーチャーフォン向けのSC7701Bはあっても、Android向けのSC7710は無かったので、存在を疑問視していました。

それが、まさか、いきなりの日本発売を果たすとは驚きです。

Spreadtrum社のSC7710はどんなCPUであるのか?

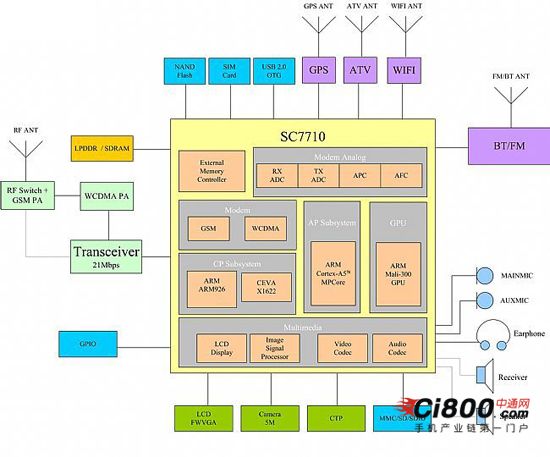

画像は「展讯W平台SC7710,单核心的“核武器”?」より

Cortex-A5 1GHz(1コア)

GPU Mali-400

WCDMA Category14(= HSPA+ 21.1Mbps)

おそらくはTD-SCDMA向けチップとして先行しているSC8810のWCDMA版なんでしょうね

現行のSpreadtrum社のラインナップ的には以下の3ライン

・GSM向けのSC6820(Cortex-A5 1core 1GHz), SC6825(Cortex-A5 2core 1.2GHz)

・TD-SCDMA向けのSC8810(Cortex-A5 1core 1GHz), SC8825(Cortex-A5 2core 1.2GHz)

・WCDMA向けのSC7710(Cortex-A5 1core 1GHz)

超廉価向けGSM onlyのSC68xxと、中国国内向けTD-SCDMAのSC88xxがあり、それぞれ1コア、2コアモデルがある、という感じ。

そこに今回、WCDMAモデルのSC77xxが追加、という感じなのに、1コアモデルのみって・・・・

しかも、シングルコアなのに、Dual coreのMT6572対抗とか言っちゃってだいじょぶなのか?

で・・・今回の製品「freetel」はどんなスペックなのか?

3.5インチ QVGA(480×320)液晶搭載

RAM 512MB/ROM 512MB

Android 4.1.2

カメラ 前面30万画素、背面200万画素

ストラップホールは恐らくない

RAM 512MB/ROM 512MBで、Android 4.1.2は、かなりキツイです。

いま、うちに、RAM 512MB/ROM 512MBで、Android 4.0.4を載せたやつがありますが、ストレージがぱんぱんで、日本語IMEを入れてしまうと、他はtwitterクライアントぐらいしか入らないぐらいの容量のなさです。

この製品は、ストレージの少なさを、どう回避しているのか、気になるところです。

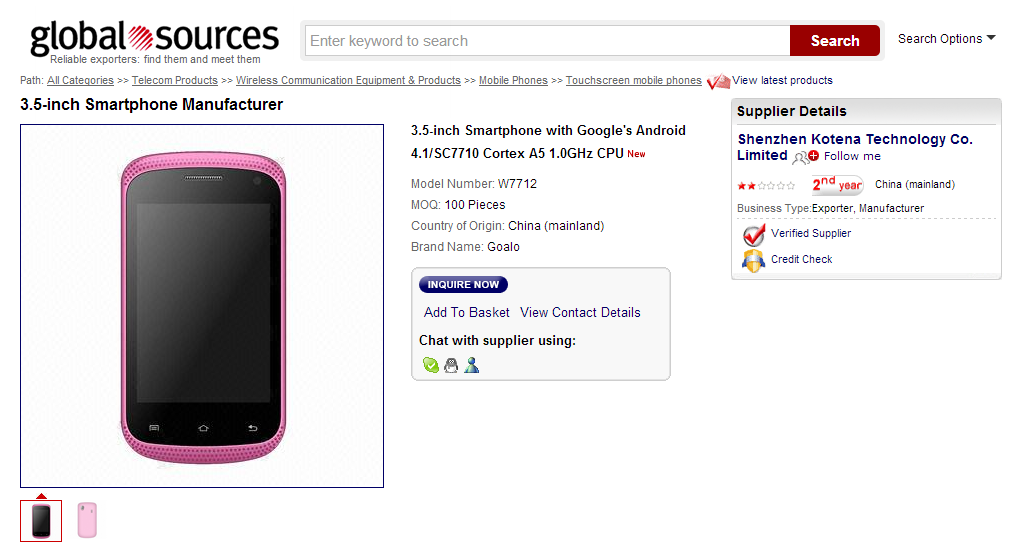

いろいろぐぐってみると、同じ外見で似たスペックのものを発見。

Shenzhen Kotena Technology Co. Limited「3.5-inch Smartphone with Google’s Android 4.1/SC7710 Cortex A5 1.0GHz CPU (Model Number: W7712)」

これは、RAM 256MBだけど、カメラは前面130万画素,背面300万画素良くなってる。

Ying Tai Electronics Co., Ltd.「Best low end cheap 3g android phone with android 4.1(Model GN351)」

こっちは、RAM 256(オプション512)MB、カメラは同じ。

GPSがオプションとなっているんだけど、freetelは、ちゃんとGPSついてるのかな?

上記画像に書かれてるURLを元に探すと、深圳市科永泰电子有限公司「厂家直供低价3G智能手机 展讯7701 智能机厂家 安卓手机生产商」に行き着く。

ここだと、3000台発注時に1台あたり245人民元(4千円)だそうな。(おそらくRAM 256MB版の値段)

で・・・このfreetelの日本でのお値段はというと、1万5千円程度らしい。

このスペックだと1万以上は出せないかなぁ・・・

だって、元値が5千円程度な上に、Cortex-A7 DualcoreのMTK MT6572搭載4.0インチ(800×480)中華Androidを輸入したとしたって、82.56ドル(送料込)なんだぜ・・・

売れるのかなぁ????これ