以前「最小インストールのCentOS7でブラウザを動かす場合FirefoxとChromeのどっちが容量少ないか」という記事を書いたが、アップデートしておこう、ということで、とりあえずOracle Linux 8としての記事で作成することにした。(なお、Alma LinuxやRocky Linuxでも同様)

今回、Oracle Linux 8.5のインストールメディアを使い「言語:English(United States)」、「Base Environment:Minimal Install」でインストールを実施したあと、「dnf update -y」で2022/05/12時点での最新状態として実施している。

また、chromium用にEPELレポジトリを「dnf install oracle-epel-release-el8」で追加している。(AlmaLinux/RockyLinuxの場合は「dnf install epel-release」

サーバローカルのコンソール画面で直接X-Windowを開くのではなく、別ホストからssh接続しXの画面を飛ばして表示する、という形式での使い方を想定しているため「dnf install xorg-x11-xauth」を実行して準備した。

具体的にはWindows上にVcXsrvでXLaunchを起動し、TeraTermの「SSHポート転送」の「Xクライアントアプリケーションの転送」で表示する、という手法である。

「dnf install firefox」の場合、 63パッケージ追加、インストール容量334MB

「dnf install chromium」の場合、85パッケージ追加、インストール容量408MB

という結果になった。

ただ、これだけで問題無いかというと、そういうわけではなかった・・・

(最後の「まとめ」にて最終的な状態について解説)

Firefoxの場合

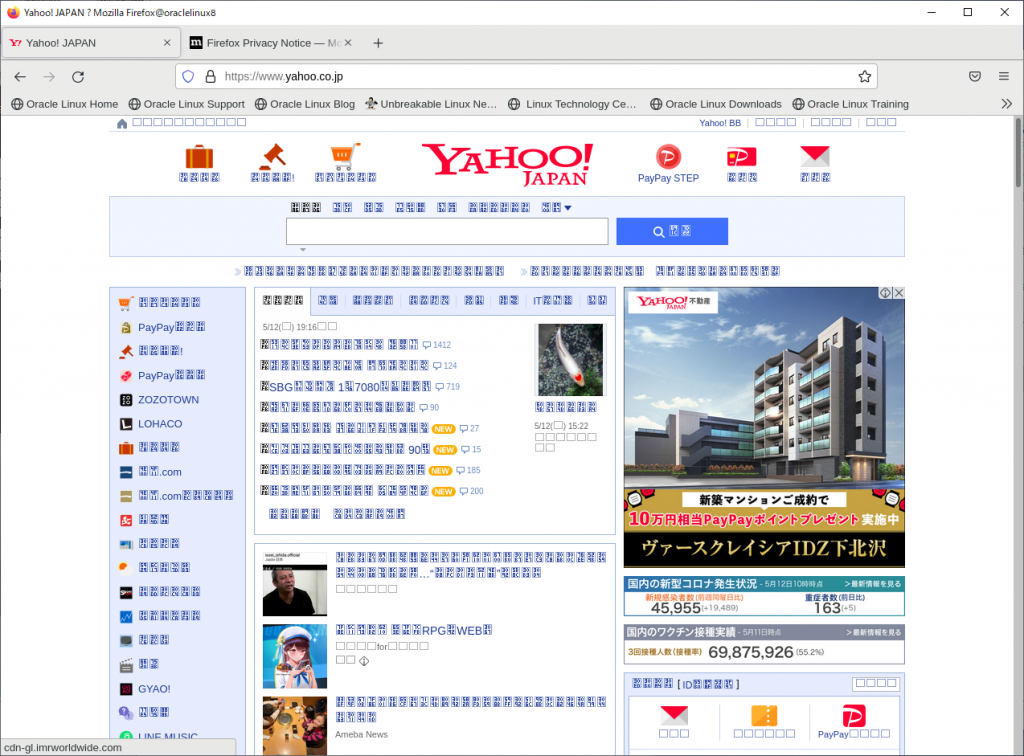

FirefoxはlibGL.so.1に関するエラーを出すものの日本語が文字化け状態で起動してきた。

[osakanataro@oraclelinux8 ~]$ firefox

Crash Annotation GraphicsCriticalError: |[0][GFX1-]: glxtest: libEGL missing (t=25.2649) [GFX1-]: glxtest: libEGL missing

Crash Annotation GraphicsCriticalError: |[0][GFX1-]: glxtest: libEGL missing (t=25.2649) |[1][GFX1-]: glxtest: libGL.so.1 missing (t=25.265) [GFX1-]: glxtest: libGL.so.1 missing

Crash Annotation GraphicsCriticalError: |[0][GFX1-]: glxtest: libEGL missing (t=25.2649) |[1][GFX1-]: glxtest: libGL.so.1 missing (t=25.265) |[2][GFX1-]: glxtest: libEGL missing (t=25.265) [GFX1-]: glxtest: libEGL missing

CentOS7時代と同様に「dnf install vlgothic-fonts vlgothic-p-fonts」でフォントを追加(2パッケージ追加、インストール容量7.9MB) (vlgothicはEPEL収録)

もしくは標準レポジトリの「dnf install google-noto-cjk-fonts-common google-noto-sans-cjk-ttc-fonts google-noto-serif-cjk-ttc-fonts」をインストールしても良い。

firefox起動時のlibGL.so.1エラーを消したい場合は「dnf install mesa-libGL」で6パッケージ,インストール容量2.2MBの追加を行う。と、libEGL missingのみに変わる

[osakanataro@oraclelinux8 ~]$ firefox

Crash Annotation GraphicsCriticalError: |[0][GFX1-]: glxtest: libEGL missing (t=24.573) [GFX1-]: glxtest: libEGL missing

Crash Annotation GraphicsCriticalError: |[0][GFX1-]: glxtest: libEGL missing (t=24.573) |[1][GFX1-]: glxtest: libEGL missing (t=24.573) [GFX1-]: glxtest: libEGL missing

メッセージにあるlibEGLを追加すればいいのかな?「dnf install mesa-libEGL」で4パッケージ、インストール容量494kの追加してみたが出力は変わらなかったので違うらしい足らなかったらしい

[osakanataro@oraclelinux8 ~]$ firefox

Crash Annotation GraphicsCriticalError: |[0][GFX1-]: glxtest: libEGL initialize failed (t=24.5568) [GFX1-]: glxtest: libEGL initialize failed

Crash Annotation GraphicsCriticalError: |[0][GFX1-]: glxtest: libEGL initialize failed (t=24.5568) |[1][GFX1-]: glxtest: libEGL initialize failed (t=24.5568) [GFX1-]: glxtest: libEGL initialize failed

後述のChromiumの際にインストールしたmesa-dri-driversを追加したところ、エラー無しで起動するようになった。「dnf install mesa-dri-drivers」で3パッケージ、124MB追加。

[osakanataro@oraclelinux8 ~]$ firefox

ただ、firefoxの動作が重くなったような気が…

Chromiumの場合

Chromiumの方は、libGL.so.1のエラーで起動に失敗した。

[osakanataro@oraclelinux8 ~]$ chromium-browser

Couldn't open libGL.so.1: libGL.so.1: cannot open shared object file: No such file or directory

[0512/185936.937542:ERROR:file_io_posix.cc(144)] open /sys/devices/system/cpu/cpu0/cpufreq/scaling_cur_freq: No such file or directory (2)

[0512/185936.937602:ERROR:file_io_posix.cc(144)] open /sys/devices/system/cpu/cpu0/cpufreq/scaling_max_freq: No such file or directory (2)

Aborted (core dumped)

[osakanataro@oraclelinux8 ~]$

これは「dnf install mesa-libGL」で対処する(6パッケージ追加、インストール容量2.2MB)

追加しても下記のメッセージが出力されるが、chromiumブラウザは起動した。

[osakanataro@oraclelinux8 ~]$ chromium-browser

libGL error: MESA-LOADER: failed to open swrast: /usr/lib64/dri/swrast_dri.so: cannot open shared object file: No such file or directory (search paths /usr/lib64/dri)

libGL error: failed to load driver: swrast

libGL error: MESA-LOADER: failed to open swrast: /usr/lib64/dri/swrast_dri.so: cannot open shared object file: No such file or directory (search paths /usr/lib64/dri)

libGL error: failed to load driver: swrast

[3408:3507:0512/190502.320894:ERROR:object_proxy.cc(623)] Failed to call method: org.freedesktop.DBus.Properties.Get: object_path= /org/freedesktop/UPower: org.freedesktop.DBus.Error.ServiceUnknown: The name org.freedesktop.UPower was not provided by any .service files

[3408:3507:0512/190502.321458:ERROR:object_proxy.cc(623)] Failed to call method: org.freedesktop.UPower.GetDisplayDevice: object_path= /org/freedesktop/UPower: org.freedesktop.DBus.Error.ServiceUnknown: The name org.freedesktop.UPower was not provided by any .service files

[3408:3507:0512/190502.327719:ERROR:object_proxy.cc(623)] Failed to call method: org.freedesktop.UPower.EnumerateDevices: object_path= /org/freedesktop/UPower: org.freedesktop.DBus.Error.ServiceUnknown: The name org.freedesktop.UPower was not provided by any .service files

[3451:3451:0512/190502.515616:ERROR:angle_platform_impl.cc(44)] Display.cpp:944 (initialize): ANGLE Display::initialize error 12289: OpenGL ES 2.0 is not supportable.

[3451:3451:0512/190502.516673:ERROR:gl_surface_egl.cc(808)] EGL Driver message (Critical) eglInitialize: OpenGL ES 2.0 is not supportable.

[3451:3451:0512/190502.520596:ERROR:gl_surface_egl.cc(1430)] eglInitialize OpenGL failed with error EGL_NOT_INITIALIZED, trying next display type

[3451:3451:0512/190502.540454:ERROR:angle_platform_impl.cc(44)] Display.cpp:944 (initialize): ANGLE Display::initialize error 12289: Could not create a backing OpenGL context.

[3451:3451:0512/190502.540594:ERROR:gl_surface_egl.cc(808)] EGL Driver message (Critical) eglInitialize: Could not create a backing OpenGL context.

[3451:3451:0512/190502.540701:ERROR:gl_surface_egl.cc(1430)] eglInitialize OpenGLES failed with error EGL_NOT_INITIALIZED

[3451:3451:0512/190502.540791:ERROR:gl_ozone_egl.cc(20)] GLSurfaceEGL::InitializeOneOff failed.

[3451:3451:0512/190502.584434:ERROR:viz_main_impl.cc(188)] Exiting GPU process due to errors during initialization

libGL error: MESA-LOADER: failed to open swrast: /usr/lib64/dri/swrast_dri.so: cannot open shared object file: No such file or directory (search paths /usr/lib64/dri)

libGL error: failed to load driver: swrast

[3535:3535:0512/190502.778653:ERROR:angle_platform_impl.cc(44)] Display.cpp:944 (initialize): ANGLE Display::initialize error 12289: Could not find a decent GLX FBConfig to create the context.

[3535:3535:0512/190502.778787:ERROR:gl_surface_egl.cc(808)] EGL Driver message (Critical) eglInitialize: Could not find a decent GLX FBConfig to create the context.

[3535:3535:0512/190502.778836:ERROR:gl_surface_egl.cc(1430)] eglInitialize Default failed with error EGL_NOT_INITIALIZED

[3535:3535:0512/190502.778887:ERROR:gl_ozone_egl.cc(20)] GLSurfaceEGL::InitializeOneOff failed.

[3535:3535:0512/190502.783316:ERROR:viz_main_impl.cc(188)] Exiting GPU process due to errors during initialization

[3543:3543:0512/190502.922995:ERROR:gpu_init.cc(440)] Passthrough is not supported, GL is disabled, ANGLE is

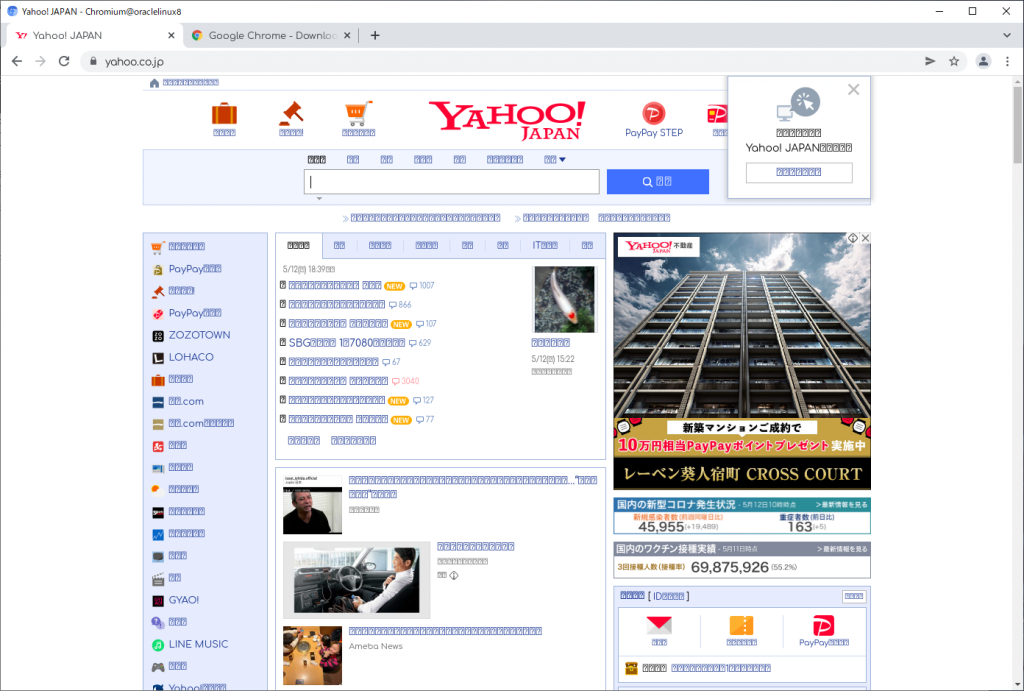

mesa-libGLインストール後は起動するがfirefoxと同じく日本語が文字化けしている。

CentOS7時代と同様に「dnf install vlgothic-fonts vlgothic-p-fonts」でフォントを追加(2パッケージ追加、インストール容量7.9MB) (vlgothicはEPEL収録)

文字化けは無くなった。

chromium-browser 起動時の「/usr/lib64/dri/swrast_dri.so」のエラーについては、「dnf install mesa-dri-drivers」で対処できた。

[root@oraclelinux8 ~]# dnf install mesa-dri-drivers

Last metadata expiration check: 0:18:54 ago on Thu 12 May 2022 06:52:03 PM JST.

Dependencies resolved.

================================================================================

Package Arch Version Repository Size

================================================================================

Installing:

mesa-dri-drivers x86_64 21.1.5-1.el8 ol8_appstream 11 M

Installing dependencies:

llvm-libs x86_64 12.0.1-2.0.1.module+el8.5.0+20406+58ff08d7

ol8_appstream 23 M

mesa-filesystem x86_64 21.1.5-1.el8 ol8_appstream 34 k

Enabling module streams:

llvm-toolset ol8

Transaction Summary

================================================================================

Install 3 Packages

Total download size: 34 M

Installed size: 124 M

Is this ok [y/N]: y

Downloading Packages:

(1/3): mesa-filesystem-21.1.5-1.el8.x86_64.rpm 96 kB/s | 34 kB 00:00

(2/3): mesa-dri-drivers-21.1.5-1.el8.x86_64.rpm 2.1 MB/s | 11 MB 00:05

(3/3): llvm-libs-12.0.1-2.0.1.module+el8.5.0+20 3.0 MB/s | 23 MB 00:07

--------------------------------------------------------------------------------

Total 4.5 MB/s | 34 MB 00:07

Running transaction check

Transaction check succeeded.

Running transaction test

Transaction test succeeded.

Running transaction

Preparing : 1/1

Installing : mesa-filesystem-21.1.5-1.el8.x86_64 1/3

Installing : llvm-libs-12.0.1-2.0.1.module+el8.5.0+20406+58ff08d7 2/3

Installing : mesa-dri-drivers-21.1.5-1.el8.x86_64 3/3

Running scriptlet: mesa-dri-drivers-21.1.5-1.el8.x86_64 3/3

Verifying : llvm-libs-12.0.1-2.0.1.module+el8.5.0+20406+58ff08d7 1/3

Verifying : mesa-dri-drivers-21.1.5-1.el8.x86_64 2/3

Verifying : mesa-filesystem-21.1.5-1.el8.x86_64 3/3

Installed:

llvm-libs-12.0.1-2.0.1.module+el8.5.0+20406+58ff08d7.x86_64

mesa-dri-drivers-21.1.5-1.el8.x86_64

mesa-filesystem-21.1.5-1.el8.x86_64

Complete!

[root@oraclelinux8 ~]#

chromium-browser起動時のメッセージはまだ出ているが、起動はする

[osakanataro@oraclelinux8 ~]$ chromium-browser

ATTENTION: default value of option allow_rgb10_configs overridden by environment.

[3952:4052:0512/191116.527237:ERROR:object_proxy.cc(623)] Failed to call method: org.freedesktop.DBus.Properties.Get: object_path= /org/freedesktop/UPower: org.freedesktop.DBus.Error.ServiceUnknown: The name org.freedesktop.UPower was not provided by any .service files

[3952:4052:0512/191116.527472:ERROR:object_proxy.cc(623)] Failed to call method: org.freedesktop.UPower.GetDisplayDevice: object_path= /org/freedesktop/UPower: org.freedesktop.DBus.Error.ServiceUnknown: The name org.freedesktop.UPower was not provided by any .service files

[3952:4052:0512/191116.527641:ERROR:object_proxy.cc(623)] Failed to call method: org.freedesktop.UPower.EnumerateDevices: object_path= /org/freedesktop/UPower: org.freedesktop.DBus.Error.ServiceUnknown: The name org.freedesktop.UPower was not provided by any .service files

[3984:3984:0512/191116.708191:ERROR:angle_platform_impl.cc(44)] Display.cpp:944 (initialize): ANGLE Display::initialize error 12289: OpenGL ES 2.0 is not supportable.

[3984:3984:0512/191116.708344:ERROR:gl_surface_egl.cc(808)] EGL Driver message (Critical) eglInitialize: OpenGL ES 2.0 is not supportable.

[3984:3984:0512/191116.708382:ERROR:gl_surface_egl.cc(1430)] eglInitialize OpenGL failed with error EGL_NOT_INITIALIZED, trying next display type

[3984:3984:0512/191116.720930:ERROR:angle_platform_impl.cc(44)] Display.cpp:944 (initialize): ANGLE Display::initialize error 12289: Could not create a backing OpenGL context.

[3984:3984:0512/191116.721068:ERROR:gl_surface_egl.cc(808)] EGL Driver message (Critical) eglInitialize: Could not create a backing OpenGL context.

[3984:3984:0512/191116.721141:ERROR:gl_surface_egl.cc(1430)] eglInitialize OpenGLES failed with error EGL_NOT_INITIALIZED

[3984:3984:0512/191116.721206:ERROR:gl_ozone_egl.cc(20)] GLSurfaceEGL::InitializeOneOff failed.

[3984:3984:0512/191116.724996:ERROR:viz_main_impl.cc(188)] Exiting GPU process due to errors during initialization

ATTENTION: default value of option allow_rgb10_configs overridden by environment.

[4059:4059:0512/191116.879504:ERROR:angle_platform_impl.cc(44)] Display.cpp:944 (initialize): ANGLE Display::initialize error 12289: Could not find a decent GLX FBConfig to create the context.

[4059:4059:0512/191116.879654:ERROR:gl_surface_egl.cc(808)] EGL Driver message (Critical) eglInitialize: Could not find a decent GLX FBConfig to create the context.

[4059:4059:0512/191116.879700:ERROR:gl_surface_egl.cc(1430)] eglInitialize Default failed with error EGL_NOT_INITIALIZED

[4059:4059:0512/191116.879757:ERROR:gl_ozone_egl.cc(20)] GLSurfaceEGL::InitializeOneOff failed.

[4059:4059:0512/191116.885075:ERROR:viz_main_impl.cc(188)] Exiting GPU process due to errors during initialization

[4075:4075:0512/191116.939151:ERROR:gpu_init.cc(440)] Passthrough is not supported, GL is disabled, ANGLE is

まとめ

必要そうなパッケージ群がまとまったので、今度はOracle Linux 8ではなく、AlmaLinux 8.5を同様にMinimal Installした状態から再セットアップして検証した。

まずは、OracleLinux 8 / AlmaLinux 8 / RockyLinux 8 環境で、できるだけエラーメッセージを出さずにブラウザを起動するには以下のパッケージをインストール。

「dnf install xorg-x11-xauth mesa-libGL mesa-libEGL mesa-dri-drivers」

で26パッケージ追加、インストール容量137MB

日本語を文字化けさせないで使うためには以下をインストール。(vlgothic-fonts vlgothic-p-fonts は標準から外れたため、標準に含まれるものに変更した)

「dnf install google-noto-*cjk*」

で3パッケージ追加、インストール容量 294MB

インストールのログとしては↓

[root@almalinux ~]# dnf install xorg-x11-xauth mesa-libGL mesa-libEGL mesa-dri-drivers

Last metadata expiration check: 0:31:29 ago on Fri 13 May 2022 09:29:56 AM JST.

Dependencies resolved.

================================================================================

Package Arch Version Repo Size

================================================================================

Installing:

mesa-dri-drivers x86_64 21.3.4-1.el8 appstream 11 M

mesa-libEGL x86_64 21.3.4-1.el8 appstream 135 k

mesa-libGL x86_64 21.3.4-1.el8 appstream 184 k

xorg-x11-xauth x86_64 1:1.0.9-12.el8 appstream 39 k

Installing dependencies:

libICE x86_64 1.0.9-15.el8 appstream 73 k

libSM x86_64 1.2.3-1.el8 appstream 47 k

libX11 x86_64 1.6.8-5.el8 appstream 610 k

libX11-common noarch 1.6.8-5.el8 appstream 157 k

libX11-xcb x86_64 1.6.8-5.el8 appstream 13 k

libXau x86_64 1.0.9-3.el8 appstream 37 k

libXext x86_64 1.3.4-1.el8 appstream 45 k

libXfixes x86_64 5.0.3-7.el8 appstream 25 k

libXmu x86_64 1.1.3-1.el8 appstream 75 k

libXt x86_64 1.1.5-12.el8 appstream 185 k

libXxf86vm x86_64 1.1.4-9.el8 appstream 19 k

libglvnd x86_64 1:1.3.4-1.el8 appstream 126 k

libglvnd-egl x86_64 1:1.3.4-1.el8 appstream 48 k

libglvnd-glx x86_64 1:1.3.4-1.el8 appstream 136 k

libwayland-client x86_64 1.19.0-1.el8 appstream 38 k

libwayland-server x86_64 1.19.0-1.el8 appstream 46 k

libxcb x86_64 1.13.1-1.el8 appstream 231 k

libxshmfence x86_64 1.3-2.el8 appstream 13 k

llvm-libs x86_64 13.0.1-1.module_el8.6.0+2864+ffe288a1 appstream 24 M

mesa-filesystem x86_64 21.3.4-1.el8 appstream 33 k

mesa-libgbm x86_64 21.3.4-1.el8 appstream 58 k

mesa-libglapi x86_64 21.3.4-1.el8 appstream 65 k

Enabling module streams:

llvm-toolset rhel8

Transaction Summary

================================================================================

Install 26 Packages

Total download size: 38 M

Installed size: 137 M

Is this ok [y/N]: y

Downloading Packages:

<略>

xorg-x11-xauth-1:1.0.9-12.el8.x86_64

Complete!

[root@almalinux ~]# dnf install google-noto-*cjk*

Last metadata expiration check: 0:32:13 ago on Fri 13 May 2022 09:29:56 AM JST.

Dependencies resolved.

================================================================================

Package Arch Version Repository Size

================================================================================

Installing:

google-noto-cjk-fonts-common noarch 20190416-1.el8 appstream 20 k

google-noto-sans-cjk-ttc-fonts noarch 20190416-1.el8 appstream 85 M

google-noto-serif-cjk-ttc-fonts noarch 20190416-1.el8 appstream 109 M

Transaction Summary

================================================================================

Install 3 Packages

Total download size: 194 M

Installed size: 294 M

Is this ok [y/N]: y

Downloading Packages:

<略>

Installed:

google-noto-cjk-fonts-common-20190416-1.el8.noarch

google-noto-sans-cjk-ttc-fonts-20190416-1.el8.noarch

google-noto-serif-cjk-ttc-fonts-20190416-1.el8.noarch

Complete!

[root@almalinux ~]#

Firefoxをインストールする場合は「dnf install firefox」で、56パッケージ 330MB追加。

[root@almalinux ~]# dnf install firefox

Last metadata expiration check: 0:34:49 ago on Fri 13 May 2022 09:29:56 AM JST.

Dependencies resolved.

================================================================================

Package Arch Version Repository Size

================================================================================

Installing:

firefox x86_64 91.9.0-1.el8_5.alma appstream 106 M

Installing dependencies:

adwaita-cursor-theme noarch 3.28.0-3.el8 appstream 646 k

adwaita-icon-theme noarch 3.28.0-3.el8 appstream 11 M

almalinux-indexhtml noarch 8-7.el8 baseos 7.5 k

at-spi2-atk x86_64 2.26.2-1.el8 appstream 89 k

at-spi2-core x86_64 2.28.0-1.el8 appstream 169 k

atk x86_64 2.28.1-1.el8 appstream 271 k

avahi-libs x86_64 0.7-20.el8 baseos 61 k

cairo x86_64 1.15.12-6.el8 appstream 718 k

cairo-gobject x86_64 1.15.12-6.el8 appstream 32 k

colord-libs x86_64 1.4.2-1.el8 appstream 236 k

cups-libs x86_64 1:2.2.6-44.el8 baseos 433 k

dejavu-fonts-common noarch 2.35-7.el8 baseos 73 k

fontconfig x86_64 2.13.1-4.el8 baseos 273 k

fontpackages-filesystem noarch 1.44-22.el8 baseos 16 k

fribidi x86_64 1.0.4-8.el8 appstream 89 k

gdk-pixbuf2 x86_64 2.36.12-5.el8 baseos 467 k

gdk-pixbuf2-modules x86_64 2.36.12-5.el8 appstream 109 k

glib-networking x86_64 2.56.1-1.1.el8 baseos 155 k

graphite2 x86_64 1.3.10-10.el8 appstream 121 k

gsettings-desktop-schemas x86_64 3.32.0-6.el8 baseos 632 k

gtk-update-icon-cache x86_64 3.22.30-10.el8 appstream 32 k

gtk3 x86_64 3.22.30-10.el8 appstream 4.5 M

harfbuzz x86_64 1.7.5-3.el8 appstream 295 k

hicolor-icon-theme noarch 0.17-2.el8 appstream 48 k

jasper-libs x86_64 2.0.14-5.el8 appstream 166 k

jbigkit-libs x86_64 2.1-14.el8 appstream 54 k

lcms2 x86_64 2.9-2.el8 appstream 164 k

libXcomposite x86_64 0.4.4-14.el8 appstream 28 k

libXcursor x86_64 1.1.15-3.el8 appstream 36 k

libXdamage x86_64 1.1.4-14.el8 appstream 26 k

libXft x86_64 2.3.3-1.el8 appstream 66 k

libXi x86_64 1.7.10-1.el8 appstream 48 k

libXinerama x86_64 1.1.4-1.el8 appstream 15 k

libXrandr x86_64 1.5.2-1.el8 appstream 33 k

libXrender x86_64 0.9.10-7.el8 appstream 33 k

libXtst x86_64 1.2.3-7.el8 appstream 21 k

libdatrie x86_64 0.2.9-7.el8 appstream 33 k

libepoxy x86_64 1.5.8-1.el8 appstream 224 k

liberation-fonts-common noarch 1:2.00.3-7.el8 baseos 25 k

liberation-sans-fonts noarch 1:2.00.3-7.el8 baseos 610 k

libjpeg-turbo x86_64 1.5.3-12.el8 appstream 156 k

libmodman x86_64 2.0.1-17.el8 baseos 36 k

libproxy x86_64 0.4.15-5.2.el8 baseos 75 k

libsoup x86_64 2.62.3-2.el8 baseos 424 k

libthai x86_64 0.1.27-2.el8 appstream 203 k

libtiff x86_64 4.0.9-21.el8 appstream 187 k

libwayland-cursor x86_64 1.19.0-1.el8 appstream 25 k

libwayland-egl x86_64 1.19.0-1.el8 appstream 18 k

mozilla-filesystem x86_64 1.9-19.el8 appstream 9.8 k

pango x86_64 1.42.4-8.el8 appstream 296 k

pixman x86_64 0.38.4-2.el8 appstream 256 k

rest x86_64 0.8.1-2.el8 appstream 70 k

Installing weak dependencies:

abattis-cantarell-fonts noarch 0.0.25-6.el8 appstream 154 k

dconf x86_64 0.28.0-4.el8 appstream 107 k

dejavu-sans-mono-fonts noarch 2.35-7.el8 baseos 446 k

Transaction Summary

================================================================================

Install 56 Packages

Total download size: 131 M

Installed size: 330 M

Is this ok [y/N]:

Chromiumをインストールする場合は「dnf install epel-release」、OracleLinux8の場合は「dnf install oracle-epel-release-el8」でEPELレポジトリを追加する。

[root@almalinux ~]# dnf install epel-release

Last metadata expiration check: 0:35:34 ago on Fri 13 May 2022 09:29:56 AM JST.

Dependencies resolved.

================================================================================

Package Architecture Version Repository Size

================================================================================

Installing:

epel-release noarch 8-10.el8 extras 22 k

Transaction Summary

================================================================================

Install 1 Package

Total download size: 22 k

Installed size: 32 k

Is this ok [y/N]:

その後に「dnf install chromium」でインストールで、76パッケージ405MB追加。

[root@almalinux ~]# dnf install chromium

Extra Packages for Enterprise Linux 8 - x86_64 1.9 MB/s | 11 MB 00:05

Extra Packages for Enterprise Linux Modular 8 - 123 kB/s | 1.0 MB 00:08

Last metadata expiration check: 0:00:05 ago on Fri 13 May 2022 10:06:01 AM JST.

Dependencies resolved.

================================================================================

Package Arch Version Repository Size

================================================================================

Installing:

chromium x86_64 99.0.4844.84-1.el8 epel 83 M

Installing dependencies:

adwaita-cursor-theme noarch 3.28.0-3.el8 appstream 646 k

adwaita-icon-theme noarch 3.28.0-3.el8 appstream 11 M

alsa-lib x86_64 1.2.6.1-3.el8 appstream 490 k

at-spi2-atk x86_64 2.26.2-1.el8 appstream 89 k

at-spi2-core x86_64 2.28.0-1.el8 appstream 169 k

atk x86_64 2.28.1-1.el8 appstream 271 k

avahi x86_64 0.7-20.el8 baseos 280 k

avahi-libs x86_64 0.7-20.el8 baseos 61 k

cairo x86_64 1.15.12-6.el8 appstream 718 k

cairo-gobject x86_64 1.15.12-6.el8 appstream 32 k

checkpolicy x86_64 2.9-1.el8 baseos 347 k

chromium-common x86_64 99.0.4844.84-1.el8 epel 13 M

colord-libs x86_64 1.4.2-1.el8 appstream 236 k

cups-libs x86_64 1:2.2.6-44.el8 baseos 433 k

dejavu-fonts-common noarch 2.35-7.el8 baseos 73 k

flac-libs x86_64 1.3.2-9.el8 appstream 217 k

fontconfig x86_64 2.13.1-4.el8 baseos 273 k

fontpackages-filesystem noarch 1.44-22.el8 baseos 16 k

fribidi x86_64 1.0.4-8.el8 appstream 89 k

gdk-pixbuf2 x86_64 2.36.12-5.el8 baseos 467 k

gdk-pixbuf2-modules x86_64 2.36.12-5.el8 appstream 109 k

glib-networking x86_64 2.56.1-1.1.el8 baseos 155 k

graphite2 x86_64 1.3.10-10.el8 appstream 121 k

gsettings-desktop-schemas x86_64 3.32.0-6.el8 baseos 632 k

gsm x86_64 1.0.17-5.el8 appstream 37 k

gstreamer1 x86_64 1.16.1-2.el8 appstream 1.3 M

gtk-update-icon-cache x86_64 3.22.30-10.el8 appstream 32 k

gtk3 x86_64 3.22.30-10.el8 appstream 4.5 M

harfbuzz x86_64 1.7.5-3.el8 appstream 295 k

hicolor-icon-theme noarch 0.17-2.el8 appstream 48 k

jasper-libs x86_64 2.0.14-5.el8 appstream 166 k

jbigkit-libs x86_64 2.1-14.el8 appstream 54 k

lcms2 x86_64 2.9-2.el8 appstream 164 k

libXcomposite x86_64 0.4.4-14.el8 appstream 28 k

libXcursor x86_64 1.1.15-3.el8 appstream 36 k

libXdamage x86_64 1.1.4-14.el8 appstream 26 k

libXft x86_64 2.3.3-1.el8 appstream 66 k

libXi x86_64 1.7.10-1.el8 appstream 48 k

libXinerama x86_64 1.1.4-1.el8 appstream 15 k

libXrandr x86_64 1.5.2-1.el8 appstream 33 k

libXrender x86_64 0.9.10-7.el8 appstream 33 k

libXtst x86_64 1.2.3-7.el8 appstream 21 k

libasyncns x86_64 0.8-14.el8 appstream 32 k

libbsd x86_64 0.9.1-4.el8 epel 106 k

libcanberra x86_64 0.30-18.el8 appstream 92 k

libcanberra-gtk3 x86_64 0.30-18.el8 appstream 38 k

libdatrie x86_64 0.2.9-7.el8 appstream 33 k

libepoxy x86_64 1.5.8-1.el8 appstream 224 k

libjpeg-turbo x86_64 1.5.3-12.el8 appstream 156 k

libmodman x86_64 2.0.1-17.el8 baseos 36 k

libogg x86_64 2:1.3.2-10.el8 appstream 30 k

libproxy x86_64 0.4.15-5.2.el8 baseos 75 k

libsndfile x86_64 1.0.28-12.el8 appstream 192 k

libsoup x86_64 2.62.3-2.el8 baseos 424 k

libthai x86_64 0.1.27-2.el8 appstream 203 k

libtiff x86_64 4.0.9-21.el8 appstream 187 k

libvorbis x86_64 1:1.3.6-2.el8 appstream 196 k

libwayland-cursor x86_64 1.19.0-1.el8 appstream 25 k

libwayland-egl x86_64 1.19.0-1.el8 appstream 18 k

minizip x86_64 2.8.9-2.el8 epel 124 k

minizip1.2 x86_64 1.2.11-24.el8 epel 32 k

nss-mdns x86_64 0.14.1-9.el8 epel 49 k

pango x86_64 1.42.4-8.el8 appstream 296 k

pixman x86_64 0.38.4-2.el8 appstream 256 k

policycoreutils-python-utils noarch 2.9-19.el8 baseos 252 k

pulseaudio-libs x86_64 14.0-2.el8 appstream 680 k

python3-audit x86_64 3.0.7-2.el8.2 baseos 86 k

python3-libsemanage x86_64 2.9-8.el8 baseos 127 k

python3-policycoreutils noarch 2.9-19.el8 baseos 2.2 M

python3-setools x86_64 4.3.0-3.el8 baseos 623 k

rest x86_64 0.8.1-2.el8 appstream 70 k

sound-theme-freedesktop noarch 0.8-9.el8 appstream 381 k

Installing weak dependencies:

abattis-cantarell-fonts noarch 0.0.25-6.el8 appstream 154 k

dconf x86_64 0.28.0-4.el8 appstream 107 k

dejavu-sans-mono-fonts noarch 2.35-7.el8 baseos 446 k

Transaction Summary

================================================================================

Install 76 Packages

Total download size: 128 M

Installed size: 405 M

Is this ok [y/N]:

ちなみに、先にchromiumをインストールしたあとに、firefoxを追加した場合は、5パッケージ263MB追加となりました。

[root@almalinux ~]# dnf install firefox

Last metadata expiration check: 0:05:05 ago on Fri 13 May 2022 10:06:01 AM JST.

Dependencies resolved.

================================================================================

Package Arch Version Repository Size

================================================================================

Installing:

firefox x86_64 91.9.0-1.el8_5.alma appstream 106 M

Installing dependencies:

almalinux-indexhtml noarch 8-7.el8 baseos 7.5 k

liberation-fonts-common noarch 1:2.00.3-7.el8 baseos 25 k

liberation-sans-fonts noarch 1:2.00.3-7.el8 baseos 610 k

mozilla-filesystem x86_64 1.9-19.el8 appstream 9.8 k

Transaction Summary

================================================================================

Install 5 Packages

Total download size: 107 M

Installed size: 263 M

Is this ok [y/N]: y