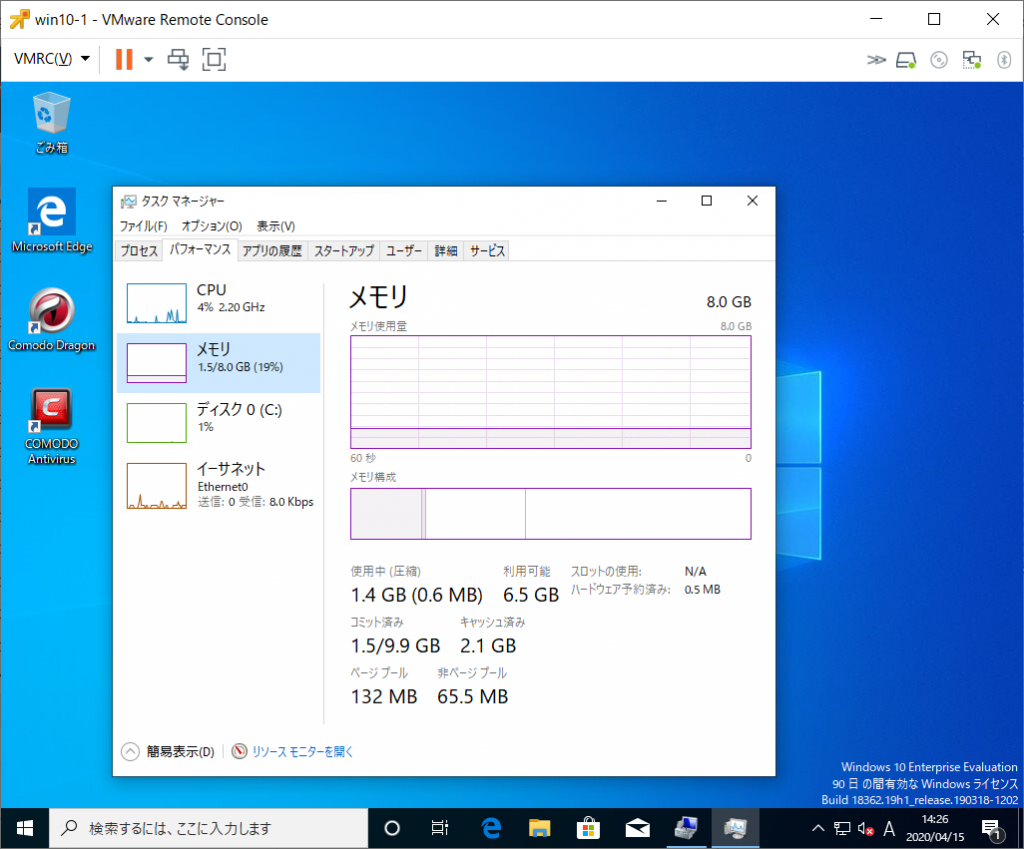

vSphere 6.7環境に構築しているRHEL7環境で、X-Windowによるアプリ表示を行う際、アクセス環境によって使えるX-Windowの機能が違うようなので差を調べようと思った。

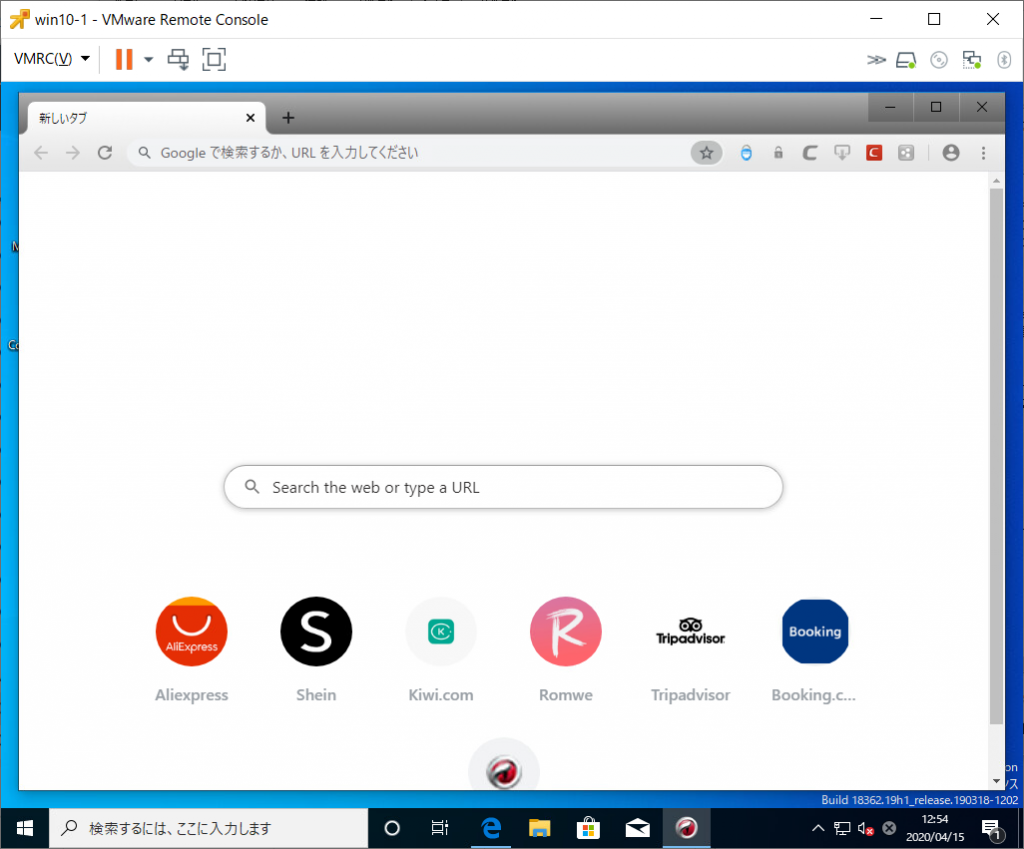

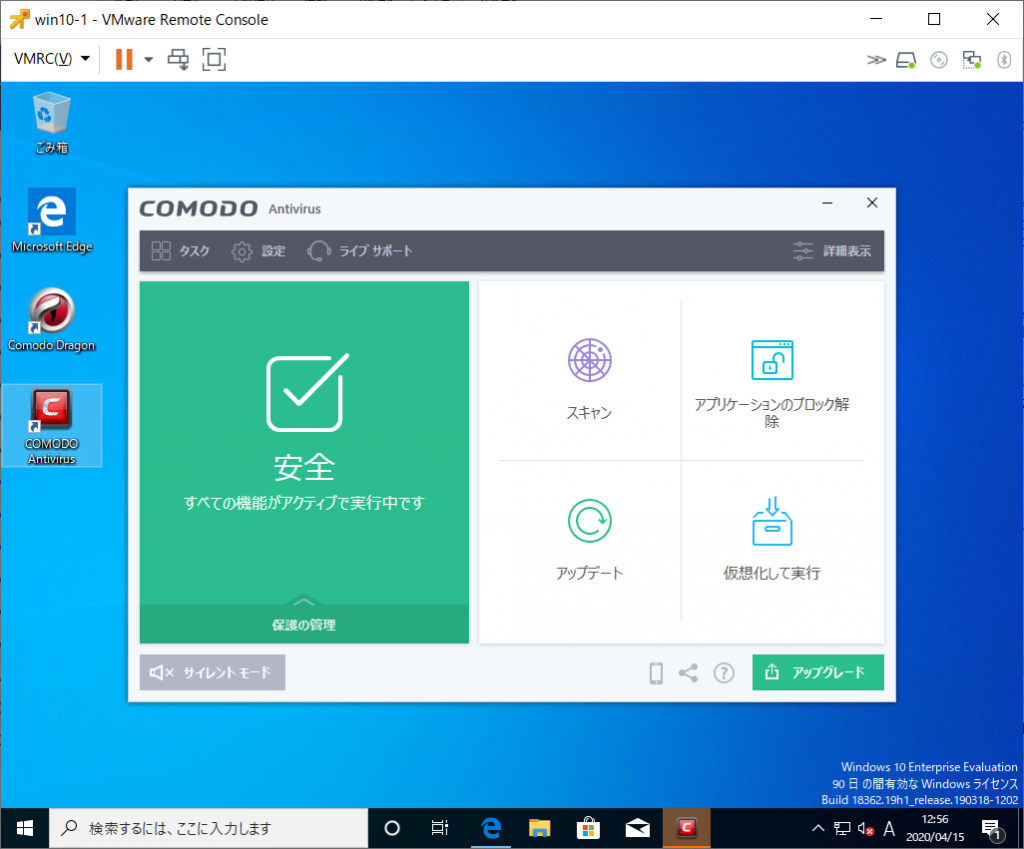

とりあえず「glxinfo」を実行すればいいのかな、と「vSphere 6.7のVMware Remote Console 11.0.0上でstartxした環境」と「Windows10上でVcXsrvを起動した環境」とで差を調べて見た。

有意な差がでたところを重点的にピックアップしていく。

VcXsrv環境

direct rendering: No (If you want to find out why, try setting LIBGL_DEBUG=verbose)

vSphere環境

direct rendering: Yes

直接コンソールに出力しているので「direct renderring:yes」になってますね。

次に「server glx」部分で共通している箇所

server glx vendor string: SGI

server glx version string: 1.4

server glx extensions:

GLX_ARB_create_context,

GLX_ARB_create_context_profile,

GLX_ARB_fbconfig_float,

GLX_ARB_framebuffer_sRGB,

GLX_ARB_multisample,

GLX_EXT_create_context_es2_profile,

GLX_EXT_fbconfig_packed_float,

GLX_EXT_framebuffer_sRGB,

GLX_EXT_import_context,

GLX_EXT_visual_info,

GLX_EXT_visual_rating,

GLX_MESA_copy_sub_buffer,

GLX_OML_swap_method,

GLX_SGIS_multisample,

GLX_SGIX_fbconfig,

GLX_SGIX_pbuffer,

GLX_SGIX_visual_select_group,

GLX_SGI_make_current_read,

server glxでVcXsrvのみある項目

GLX_ARB_create_context_robustness,

GLX_SGI_swap_control

逆にvSphereのみある項目

GLX_EXT_create_context_es_profile,

GLX_EXT_libglvnd,

GLX_EXT_texture_from_pixmap,

次の「client glx」はどちらも共通で、差はなかった。

client glx vendor string: Mesa Project and SGI

client glx version string: 1.4

client glx extensions:

GLX_ARB_create_context, GLX_ARB_create_context_profile,

GLX_ARB_create_context_robustness, GLX_ARB_fbconfig_float,

GLX_ARB_framebuffer_sRGB, GLX_ARB_get_proc_address, GLX_ARB_multisample,

GLX_EXT_buffer_age, GLX_EXT_create_context_es2_profile,

GLX_EXT_create_context_es_profile, GLX_EXT_fbconfig_packed_float,

GLX_EXT_framebuffer_sRGB, GLX_EXT_import_context,

GLX_EXT_texture_from_pixmap, GLX_EXT_visual_info, GLX_EXT_visual_rating,

GLX_INTEL_swap_event, GLX_MESA_copy_sub_buffer,

GLX_MESA_multithread_makecurrent, GLX_MESA_query_renderer,

GLX_MESA_swap_control, GLX_OML_swap_method, GLX_OML_sync_control,

GLX_SGIS_multisample, GLX_SGIX_fbconfig, GLX_SGIX_pbuffer,

GLX_SGIX_visual_select_group, GLX_SGI_make_current_read,

GLX_SGI_swap_control, GLX_SGI_video_sync

「GLX」について。まずは共通部分

GLX version: 1.4

GLX extensions:

GLX_ARB_create_context,

GLX_ARB_create_context_profile,

GLX_ARB_fbconfig_float,

GLX_ARB_framebuffer_sRGB,

GLX_ARB_get_proc_address,

GLX_ARB_multisample,

GLX_EXT_create_context_es2_profile,

GLX_EXT_fbconfig_packed_float,

GLX_EXT_framebuffer_sRGB,

GLX_EXT_import_context,

GLX_EXT_visual_info,

GLX_EXT_visual_rating,

GLX_MESA_copy_sub_buffer,

GLX_MESA_multithread_makecurrent,

GLX_OML_swap_method,

GLX_SGIS_multisample,

GLX_SGIX_fbconfig,

GLX_SGIX_pbuffer,

GLX_SGIX_visual_select_group,

GLX_SGI_make_current_read,

VcXsrvにのみあるもの

GLX_ARB_create_context_robustness,

GLX_SGI_swap_control

vSphereにのみあるもの

GLX_EXT_create_context_es_profile,

GLX_EXT_texture_from_pixmap,

GLX_MESA_query_renderer,

Open GLのバージョンについてはそれぞれ違う。まずはVcXsrv

OpenGL vendor string: Intel

OpenGL renderer string: Intel(R) HD Graphics 530

OpenGL version string: 1.4 (4.6.0 - Build 26.20.100.7263)

次にvSphere

OpenGL vendor string: VMware, Inc.

OpenGL renderer string: Gallium 0.4 on llvmpipe (LLVM 3.9, 256 bits)

OpenGL version string: 2.1 Mesa 17.0.1

OpenGL shading language version string: 1.30

vSphere環境の方はOpenGLシェーダも搭載されているようだ。

「OpenGL extentions」の違いはかなり大きい。まず共通部分

OpenGL extensions:

GL_3DFX_texture_compression_FXT1,

GL_ARB_depth_texture,

GL_ARB_draw_buffers,

GL_ARB_fragment_program,

GL_ARB_fragment_program_shadow,

GL_ARB_multisample,

GL_ARB_multitexture,

GL_ARB_occlusion_query,

GL_ARB_point_parameters,

GL_ARB_point_sprite,

GL_ARB_shadow,

GL_ARB_texture_border_clamp,

GL_ARB_texture_compression,

GL_ARB_texture_cube_map,

GL_ARB_texture_env_add,

GL_ARB_texture_env_combine,

GL_ARB_texture_env_crossbar,

GL_ARB_texture_env_dot3,

GL_ARB_texture_mirrored_repeat,

GL_ARB_texture_non_power_of_two,

GL_ARB_texture_rectangle,

GL_ARB_transpose_matrix,

GL_ARB_vertex_program,

GL_ARB_window_pos,

GL_ATI_draw_buffers,

GL_EXT_abgr,

GL_EXT_bgra,

GL_EXT_blend_color,

GL_EXT_blend_equation_separate,

GL_EXT_blend_func_separate,

GL_EXT_blend_minmax,

GL_EXT_blend_subtract,

GL_EXT_draw_range_elements,

GL_EXT_fog_coord,

GL_EXT_framebuffer_object,

GL_EXT_multi_draw_arrays,

GL_EXT_packed_pixels,

GL_EXT_point_parameters,

GL_EXT_rescale_normal,

GL_EXT_secondary_color,

GL_EXT_separate_specular_color,

GL_EXT_shadow_funcs,

GL_EXT_stencil_two_side,

GL_EXT_stencil_wrap,

GL_EXT_texture3D,

GL_EXT_texture_edge_clamp,

GL_EXT_texture_env_add,

GL_EXT_texture_env_combine,

GL_EXT_texture_lod_bias,

GL_EXT_texture_rectangle,

GL_IBM_texture_mirrored_repeat,

GL_INGR_blend_func_separate,

GL_NV_blend_square,

GL_NV_texgen_reflection,

GL_NV_texture_rectangle,

GL_SGIS_generate_mipmap,

GL_SGIS_texture_border_clamp,

GL_SGIS_texture_edge_clamp,

GL_SGIS_texture_lod,

GL_SUN_multi_draw_arrays

VcXsrvのみあるもの

GL_EXT_clip_volume_hint,

GL_EXT_texture_compression_s3tc,

GL_EXT_texture_filter_anisotropic,

vSphereのみあるものはかなり多く以下

GL_AMD_conservative_depth,

GL_AMD_draw_buffers_blend,

GL_AMD_seamless_cubemap_per_texture,

GL_AMD_shader_stencil_export,

GL_AMD_shader_trinary_minmax,

GL_APPLE_packed_pixels,

GL_APPLE_vertex_array_object,

GL_ARB_ES2_compatibility,

GL_ARB_ES3_compatibility,

GL_ARB_arrays_of_arrays,

GL_ARB_base_instance,

GL_ARB_blend_func_extended,

GL_ARB_buffer_storage,

GL_ARB_clear_buffer_object,

GL_ARB_clip_control,

GL_ARB_color_buffer_float,

GL_ARB_compressed_texture_pixel_storage,

GL_ARB_conditional_render_inverted,

GL_ARB_conservative_depth,

GL_ARB_copy_buffer,

GL_ARB_copy_image,

GL_ARB_cull_distance,

GL_ARB_debug_output,

GL_ARB_depth_buffer_float,

GL_ARB_depth_clamp,

GL_ARB_draw_buffers_blend,

GL_ARB_draw_elements_base_vertex,

GL_ARB_draw_instanced,

GL_ARB_explicit_attrib_location,

GL_ARB_explicit_uniform_location,

GL_ARB_fragment_coord_conventions,

GL_ARB_fragment_shader,

GL_ARB_framebuffer_object,

GL_ARB_framebuffer_sRGB,

GL_ARB_get_program_binary,

GL_ARB_get_texture_sub_image,

GL_ARB_half_float_pixel,

GL_ARB_half_float_vertex,

GL_ARB_instanced_arrays,

GL_ARB_internalformat_query,

GL_ARB_internalformat_query2,

GL_ARB_invalidate_subdata,

GL_ARB_map_buffer_alignment,

GL_ARB_map_buffer_range,

GL_ARB_multi_bind,

GL_ARB_occlusion_query2,

GL_ARB_pixel_buffer_object,

GL_ARB_program_interface_query,

GL_ARB_provoking_vertex,

GL_ARB_robustness,

GL_ARB_sampler_objects,

GL_ARB_seamless_cube_map,

GL_ARB_seamless_cubemap_per_texture,

GL_ARB_separate_shader_objects,

GL_ARB_shader_bit_encoding,

GL_ARB_shader_objects,

GL_ARB_shader_stencil_export,

GL_ARB_shader_texture_lod,

GL_ARB_shading_language_100,

GL_ARB_shading_language_420pack,

GL_ARB_shading_language_packing,

GL_ARB_stencil_texturing,

GL_ARB_sync,

GL_ARB_texture_compression_rgtc,

GL_ARB_texture_cube_map_array,

GL_ARB_texture_gather,

GL_ARB_texture_mirror_clamp_to_edge,

GL_ARB_texture_multisample,

GL_ARB_texture_query_levels,

GL_ARB_texture_rg,

GL_ARB_texture_rgb10_a2ui,

GL_ARB_texture_stencil8,

GL_ARB_texture_storage,

GL_ARB_texture_storage_multisample,

GL_ARB_texture_swizzle,

GL_ARB_texture_view,

GL_ARB_timer_query,

GL_ARB_transform_feedback2,

GL_ARB_transform_feedback3,

GL_ARB_transform_feedback_instanced,

GL_ARB_uniform_buffer_object,

GL_ARB_vertex_array_bgra,

GL_ARB_vertex_array_object,

GL_ARB_vertex_attrib_binding,

GL_ARB_vertex_buffer_object,

GL_ARB_vertex_shader,

GL_ARB_vertex_type_10f_11f_11f_rev,

GL_ARB_vertex_type_2_10_10_10_rev,

GL_ATI_blend_equation_separate,

GL_ATI_fragment_shader,

GL_ATI_separate_stencil,

GL_ATI_texture_compression_3dc,

GL_ATI_texture_env_combine3,

GL_ATI_texture_mirror_once,

GL_EXT_copy_texture,

GL_EXT_draw_buffers2,

GL_EXT_draw_instanced,

GL_EXT_framebuffer_blit,

GL_EXT_framebuffer_multisample,

GL_EXT_framebuffer_multisample_blit_scaled,

GL_EXT_framebuffer_sRGB,

GL_EXT_gpu_program_parameters,

GL_EXT_packed_depth_stencil,

GL_EXT_packed_float,

GL_EXT_pixel_buffer_object,

GL_EXT_polygon_offset,

GL_EXT_polygon_offset_clamp,

GL_EXT_provoking_vertex,

GL_EXT_shader_integer_mix,

GL_EXT_subtexture,

GL_EXT_texture,

GL_EXT_texture_array,

GL_EXT_texture_compression_latc,

GL_EXT_texture_compression_rgtc,

GL_EXT_texture_cube_map,

GL_EXT_texture_env_dot3,

GL_EXT_texture_integer,

GL_EXT_texture_mirror_clamp,

GL_EXT_texture_object,

GL_EXT_texture_sRGB,

GL_EXT_texture_sRGB_decode,

GL_EXT_texture_shared_exponent,

GL_EXT_texture_snorm,

GL_EXT_texture_swizzle,

GL_EXT_timer_query,

GL_EXT_transform_feedback,

GL_EXT_vertex_array,

GL_EXT_vertex_array_bgra,

GL_IBM_multimode_draw_arrays,

GL_IBM_rasterpos_clip,

GL_KHR_context_flush_control,

GL_KHR_debug,

GL_MESA_pack_invert,

GL_MESA_shader_integer_functions,

GL_MESA_texture_signed_rgba,

GL_MESA_window_pos,

GL_MESA_ycbcr_texture,

GL_NV_conditional_render,

GL_NV_depth_clamp,

GL_NV_fog_distance,

GL_NV_light_max_exponent,

GL_NV_packed_depth_stencil,

GL_NV_primitive_restart,

GL_NV_texture_env_combine4,

GL_OES_EGL_image,

GL_OES_read_format,

また、vSphere環境側にのみ「OpenGL ES profile」も存在してた。

OpenGL ES profile version string: OpenGL ES 2.0 Mesa 17.0.1

OpenGL ES profile shading language version string: OpenGL ES GLSL ES 1.0.16

OpenGL ES profile extensions:

GL_APPLE_texture_max_level,

GL_EXT_blend_func_extended,

GL_EXT_blend_minmax,

GL_EXT_discard_framebuffer,

GL_EXT_draw_buffers,

GL_EXT_draw_elements_base_vertex,

GL_EXT_map_buffer_range,

GL_EXT_multi_draw_arrays,

GL_EXT_polygon_offset_clamp,

GL_EXT_read_format_bgra,

GL_EXT_separate_shader_objects,

GL_EXT_texture_border_clamp,

GL_EXT_texture_format_BGRA8888,

GL_EXT_texture_rg,

GL_EXT_texture_type_2_10_10_10_REV,

GL_EXT_unpack_subimage,

GL_KHR_context_flush_control,

GL_KHR_debug,

GL_NV_draw_buffers,

GL_NV_fbo_color_attachments,

GL_NV_read_buffer,

GL_NV_read_depth,

GL_NV_read_depth_stencil,

GL_NV_read_stencil,

GL_OES_EGL_image,

GL_OES_EGL_image_external,

GL_OES_EGL_sync,

GL_OES_compressed_ETC1_RGB8_texture,

GL_OES_depth24,

GL_OES_depth_texture,

GL_OES_depth_texture_cube_map,

GL_OES_draw_elements_base_vertex,

GL_OES_element_index_uint,

GL_OES_fbo_render_mipmap,

GL_OES_get_program_binary,

GL_OES_mapbuffer,

GL_OES_packed_depth_stencil,

GL_OES_rgb8_rgba8,

GL_OES_standard_derivatives,

GL_OES_stencil8,

GL_OES_surfaceless_context,

GL_OES_texture_3D,

GL_OES_texture_border_clamp,

GL_OES_texture_float_linear,

GL_OES_texture_half_float_linear,

GL_OES_texture_npot,

GL_OES_vertex_array_object,

GL_OES_vertex_half_float

この下に「GLX Visuals」というのもありますが、細かすぎるので、省略します。