2023/05/09追記: このページの記述はR102時代のものです。現状はR108のページを参照のこと

Orange Pi 5のCPUパワーがあればChrome OSが動くんじゃないかと検索してみると、Chromium OSベースのFydeOSのオープンソース版openFydeにOrange Pi 5向け移植があるのを発見した。

なんと5日前に最初のコードが公開されて、3日前にイメージファイルが公開されたばかりというもの。

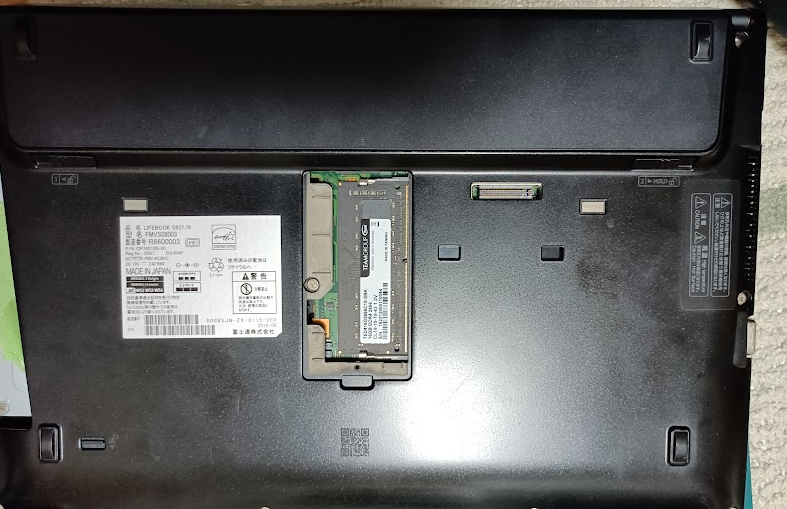

ChromiumOSはディスクI/Oが多いのでmicroSD起動ではなく、M.2 NVMe SSDかM.2 SATA SSDで使うことを推奨されている。

とりあえず、M.2 SATA SSDに書き込んで見ます。

orangepi@orangepi5:~$ ls

Desktop Downloads Orangepi5_1.1.0_ubuntu_jammy_desktop_xfce_linux5.10.110.img Pictures Templates

Documents Music orangepi5-openfyde-r102.img Public Videos

orangepi@orangepi5:~$ sudo dd if=orangepi5-openfyde-r102.img of=/dev/sda bs=4M conv=fdatasync status=progress

6933184512 bytes (6.9 GB, 6.5 GiB) copied, 16 s, 433 MB/s

1766+1 records in

1766+1 records out

7407221248 bytes (7.4 GB, 6.9 GiB) copied, 19.8569 s, 373 MB/s

orangepi@orangepi5:~$ sudo fdisk -l /dev/sda

GPT PMBR size mismatch (14467228 != 1000215215) will be corrected by write.

The backup GPT table is not on the end of the device.

Disk /dev/sda: 476.94 GiB, 512110190592 bytes, 1000215216 sectors

Disk model: Kingchuxing 512G

Units: sectors of 1 * 512 = 512 bytes

Sector size (logical/physical): 512 bytes / 512 bytes

I/O size (minimum/optimal): 512 bytes / 512 bytes

Disklabel type: gpt

Disk identifier: 0A2133E6-2262-584F-8E41-66BED45870B0

Device Start End Sectors Size Type

/dev/sda1 6078464 14467180 8388717 4G Linux filesystem

/dev/sda2 69632 135167 65536 32M ChromeOS kernel

/dev/sda3 499712 6078463 5578752 2.7G ChromeOS root fs

/dev/sda4 135168 200703 65536 32M ChromeOS kernel

/dev/sda5 495616 499711 4096 2M ChromeOS root fs

/dev/sda6 65600 65600 1 512B ChromeOS kernel

/dev/sda7 65601 65601 1 512B ChromeOS root fs

/dev/sda8 200704 233471 32768 16M Linux filesystem

/dev/sda9 65602 65602 1 512B ChromeOS reserved

/dev/sda10 65603 65603 1 512B ChromeOS reserved

/dev/sda11 64 65599 65536 32M unknown

/dev/sda12 364544 495615 131072 64M EFI System

Partition table entries are not in disk order.

orangepi@orangepi5:~$

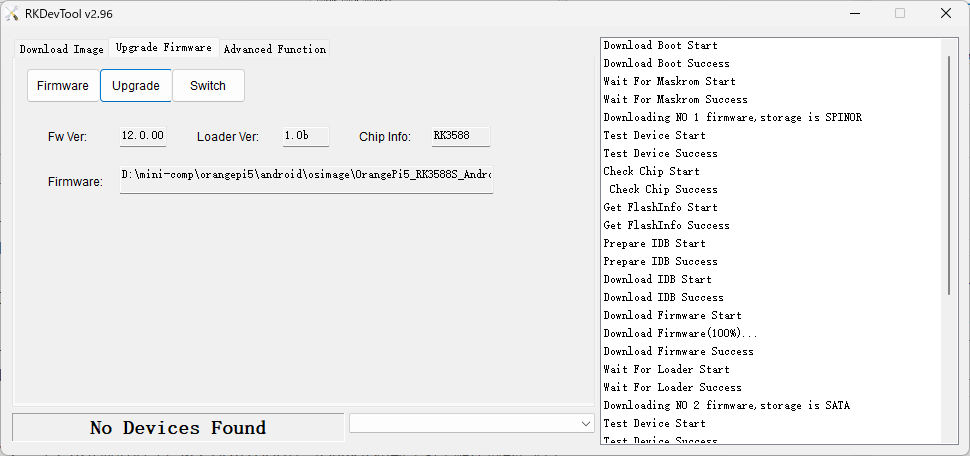

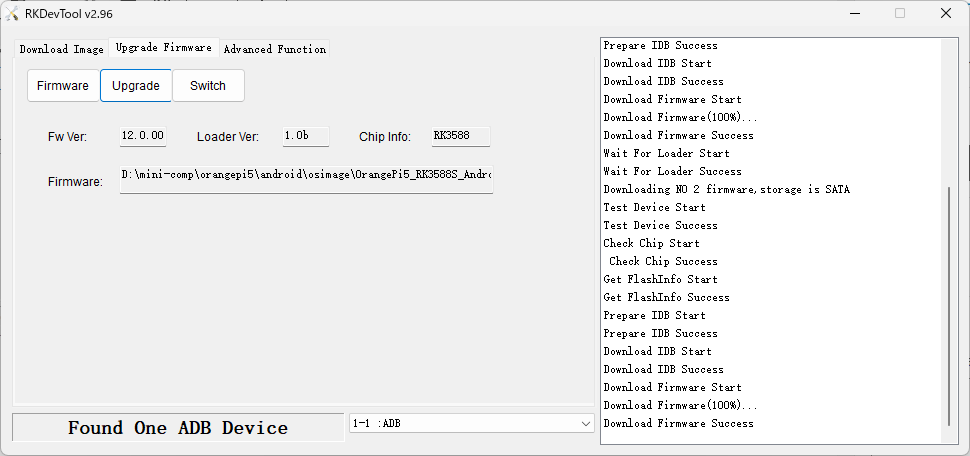

ちなみにAndroidを書き込んだ場合は下記の様なパーテーション構成だったので、似た構成ではある、ってところですね。

orangepi@orangepi5:~$ sudo fdisk -l /dev/sda

Disk /dev/sda: 476.94 GiB, 512110190592 bytes, 1000215216 sectors

Disk model: Kingchuxing 512G

Units: sectors of 1 * 512 = 512 bytes

Sector size (logical/physical): 512 bytes / 512 bytes

I/O size (minimum/optimal): 512 bytes / 512 bytes

Disklabel type: gpt

Disk identifier: 1B040000-0000-4531-8000-2CDC00004E46

Device Start End Sectors Size Type

/dev/sda1 8192 16383 8192 4M unknown

/dev/sda2 16384 28671 12288 6M unknown

/dev/sda3 28672 36863 8192 4M unknown

/dev/sda4 36864 45055 8192 4M unknown

/dev/sda5 45056 53247 8192 4M unknown

/dev/sda6 53248 55295 2048 1M unknown

/dev/sda7 55296 137215 81920 40M unknown

/dev/sda8 137216 333823 196608 96M unknown

/dev/sda9 333824 1120255 786432 384M unknown

/dev/sda10 1120256 1906687 786432 384M unknown

/dev/sda11 1906688 1939455 32768 16M unknown

/dev/sda12 1939456 1941503 2048 1M unknown

/dev/sda13 1941504 8314879 6373376 3G unknown

/dev/sda14 8314880 1000215151 991900272 473G unknown

orangepi@orangepi5:~$

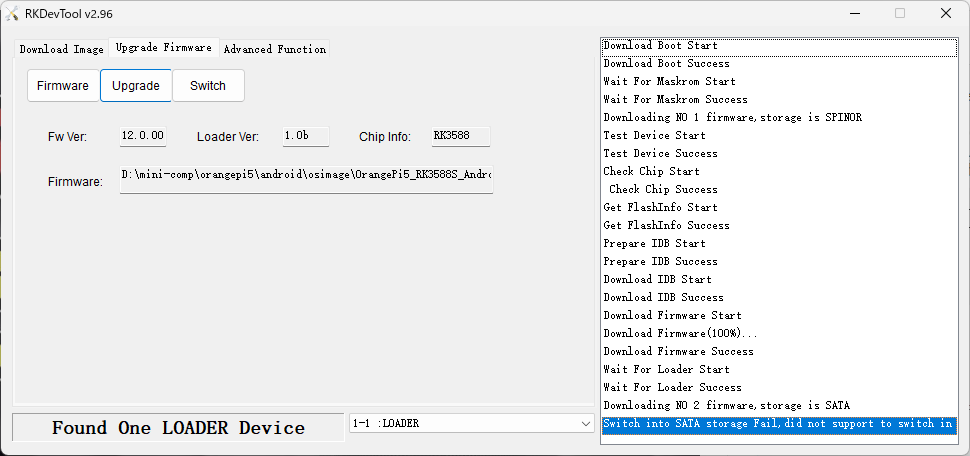

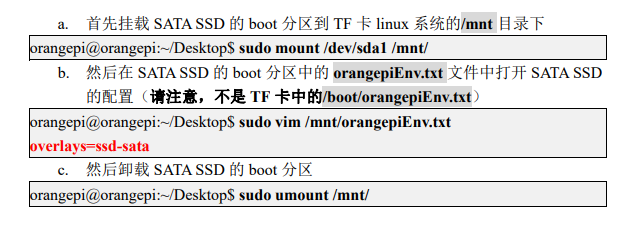

つづいて、今回はM.2 SATA SSDなので、ssd-sataドライバを読み込ませる設定をします。

ただ、/dev/sda1をマウントして stateful_partition/unencrypted に Env.txt を作る、とあるのにディレクトリがない?

orangepi@orangepi5:~$ sudo mount /dev/sda1 /mnt

orangepi@orangepi5:~$ ls /mnt

dev_image lost+found unencrypted var_overlay vmlinuz_hd.vblock

orangepi@orangepi5:~$ ls /mnt/unencrypted/

import_extensions

orangepi@orangepi5:~$ ls /mnt/stateful_partition/unencrypted

ls: cannot access '/mnt/stateful_partition/unencrypted': No such file or directory

orangepi@orangepi5:~$

とりあえず書いてあるコマンドを実行してみる

orangepi@orangepi5:~$ echo overlays=ssd-sata | sudo tee /mnt/stateful_partition/unencrypted/Env.txt

tee: /mnt/stateful_partition/unencrypted/Env.txt: No such file or directory

overlays=ssd-sata

orangepi@orangepi5:~$ cat /mnt/stateful_partition/unencrypted/Env.txt

cat: /mnt/stateful_partition/unencrypted/Env.txt: No such file or directory

orangepi@orangepi5:~$

まあ、エラーになりますね

stateful_partitionは不要なのかな?と削った /mnt/unencrypted/Env.txt でファイルを作ってみた。

orangepi@orangepi5:~$ echo overlays=ssd-sata | sudo tee /mnt/unencrypted/Env.txt

overlays=ssd-sata

orangepi@orangepi5:~$ cat /mnt/unencrypted/Env.txt

overlays=ssd-sata

orangepi@orangepi5:~$

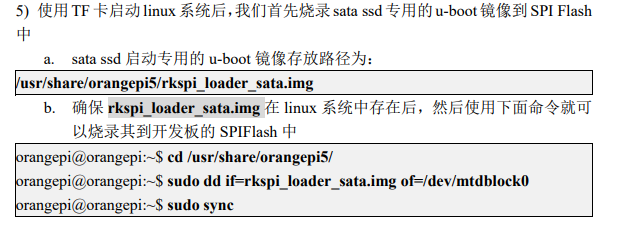

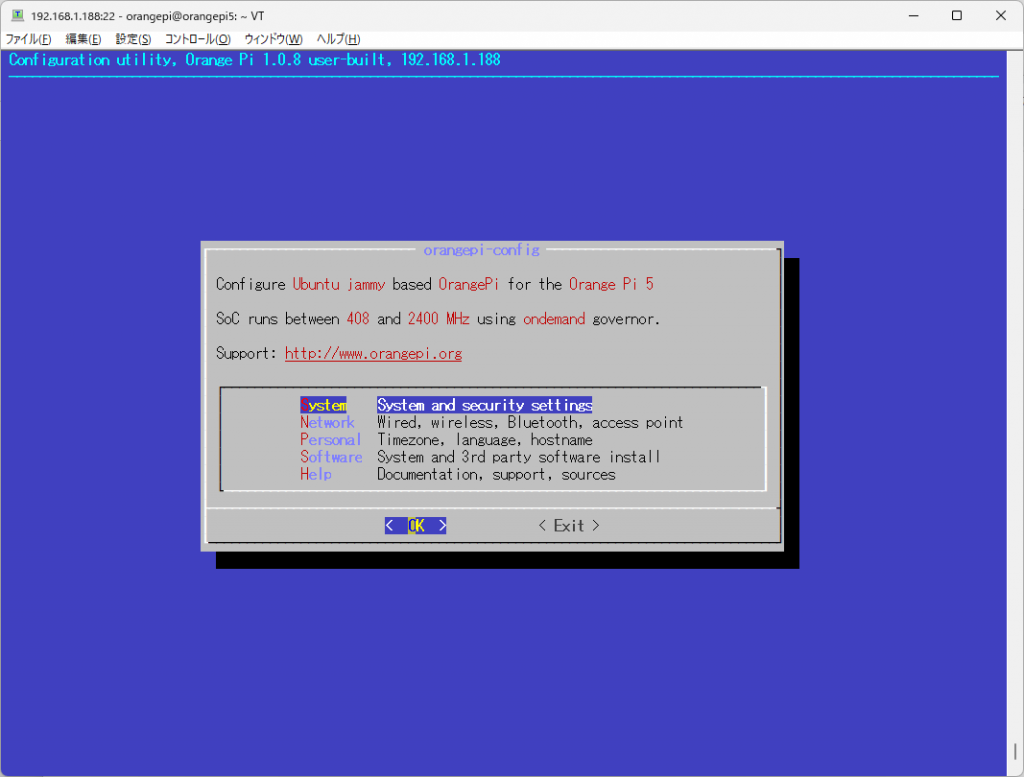

また、再起動前にmtdblock0にSATA用イメージを書き込みます。

orangepi@orangepi5:~$ sudo dd if=/usr/share/orangepi5/rkspi_loader_sata.img of=/dev/mtdblock0 status=progress

13894144 bytes (14 MB, 13 MiB) copied, 1 s, 13.9 MB/s

32768+0 records in

32768+0 records out

16777216 bytes (17 MB, 16 MiB) copied, 246.949 s, 67.9 kB/s

orangepi@orangepi5:~$

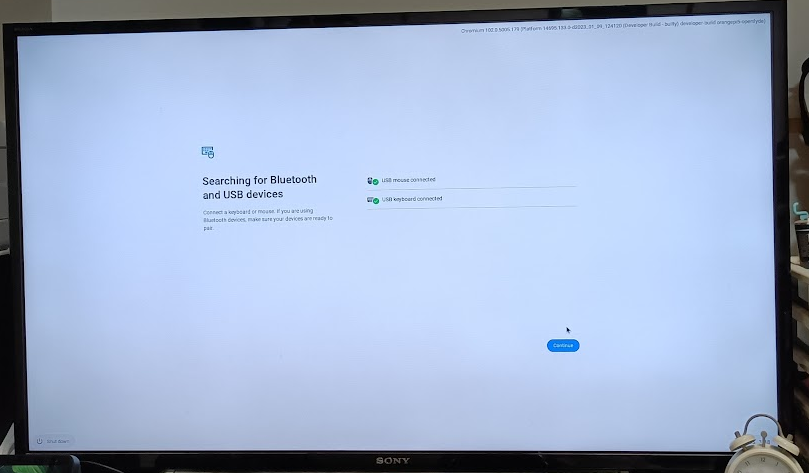

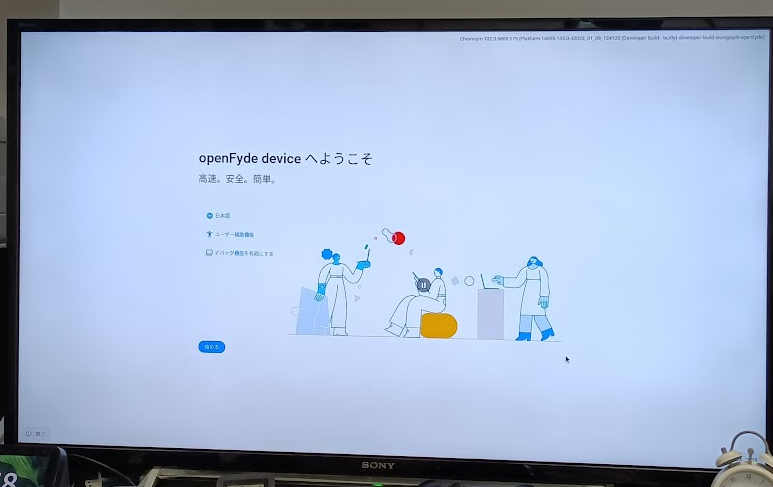

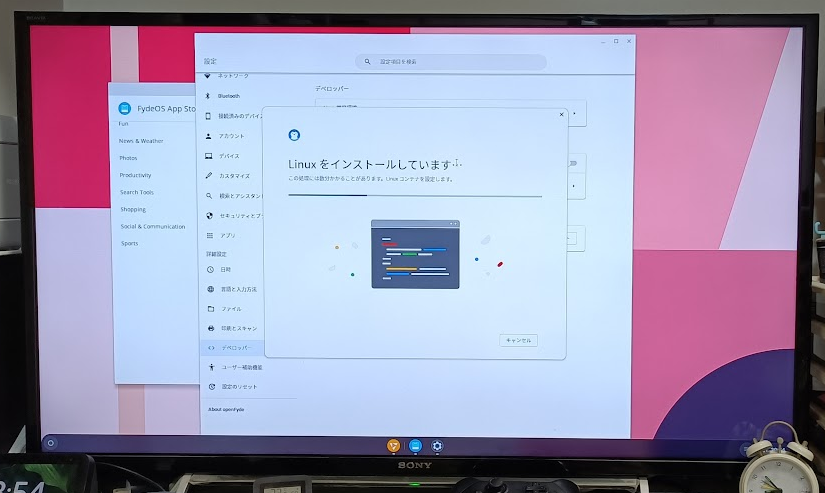

で、Linuxをshutdown してから、microSDを抜き、電源を入れると、openFydeが起動しました。

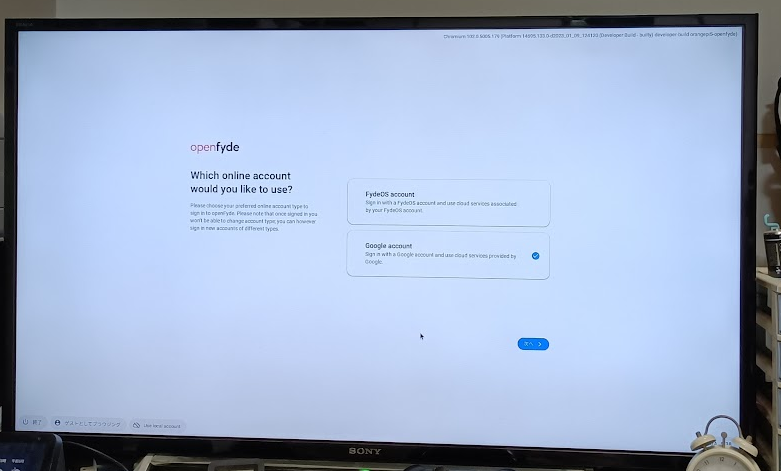

Fyde OSのオリジナルアカウントかGoogleアカウントでログインすることができます。

Googleアカウントでログインする場合は、普通のChrome OSと同じようにセットアップしていきます。

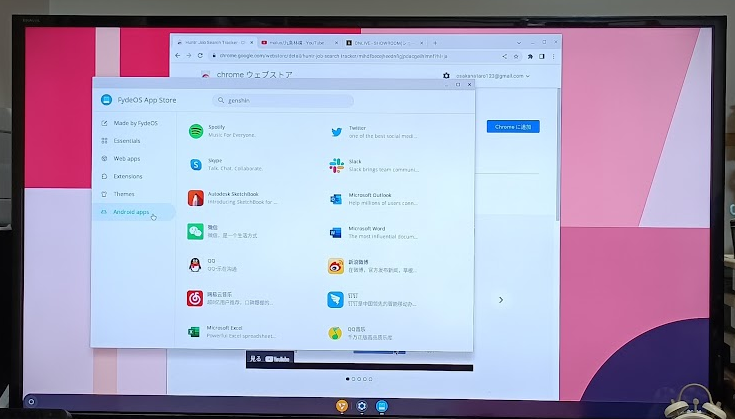

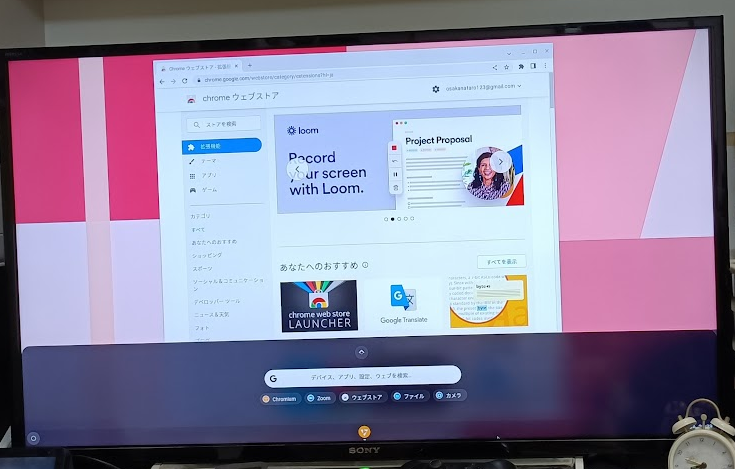

セットアップが終わるとまあ、普通のChromeOSです

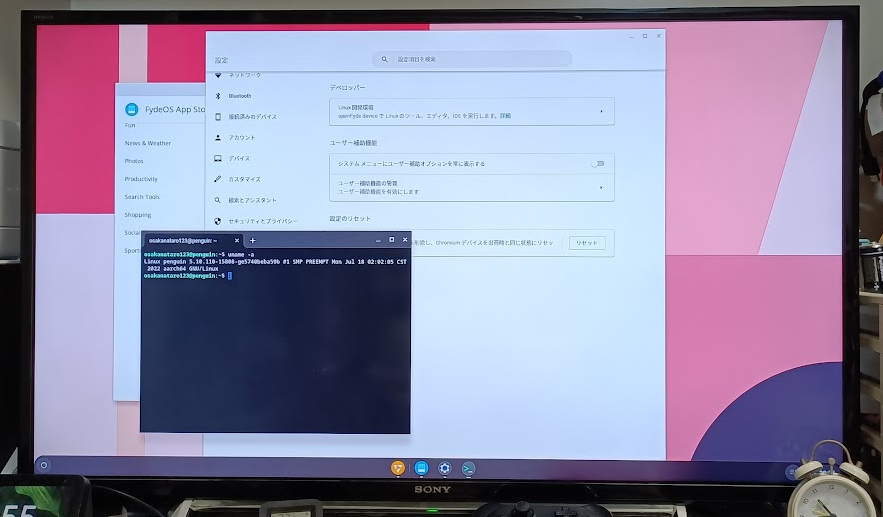

Linux環境も使えます。

ブラウザでWebアクアリウムを動かしてみると10000匹でfps:38となかなかいい感じで動いている。この値はUbuntuでGPU有効で動かした場合より良いものになっている。

また、youtube再生した場合の動作も、openFydeで動かした方がよい感じになっている。

音声再生もきちんと動いている。

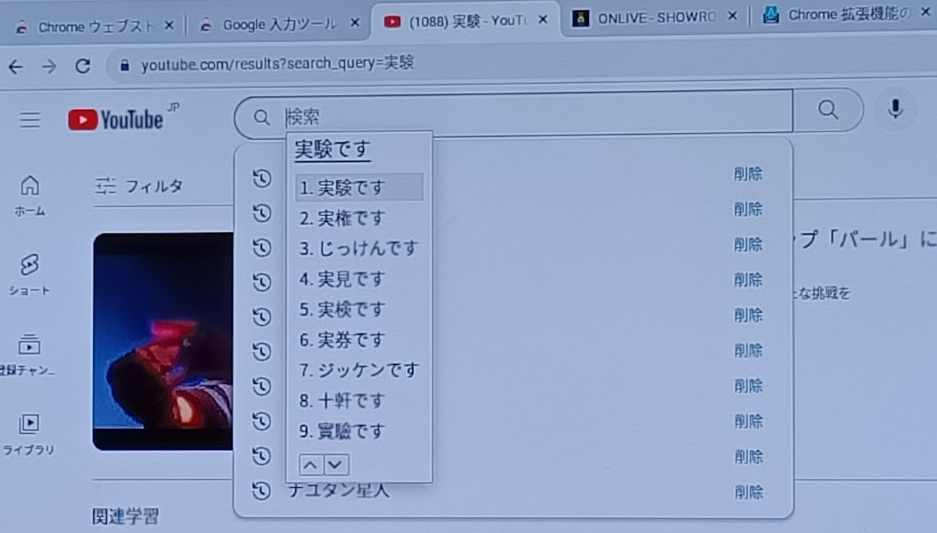

ブラウザで日本語入力を試みたところ、日本語入力モードへの切り替えはできたのですが、変換機能がうまく動いていないようで…

いや、ブラウザのURL入力欄では日本語入力ができないだけでした。

FydeOS App Storeを開くと「Android apps」という項目があるのですが、どういうチョイスかよくわからないものがインストールできるようです。