Vision Five 2を最近使っていなかったので、SDK v2.5.0のU-boot/SPLのままで、OSも「Welcome to Armbian 23.05.0.0070 Lunar with bleeding edge Linux 5.15.0-starfive2」といわれてる感じになってた。

いまのU-Boot/SPLバージョンを https://github.com/starfive-tech/VisionFive2/releases で確認するとSDK v2.11.5というバージョンだった。

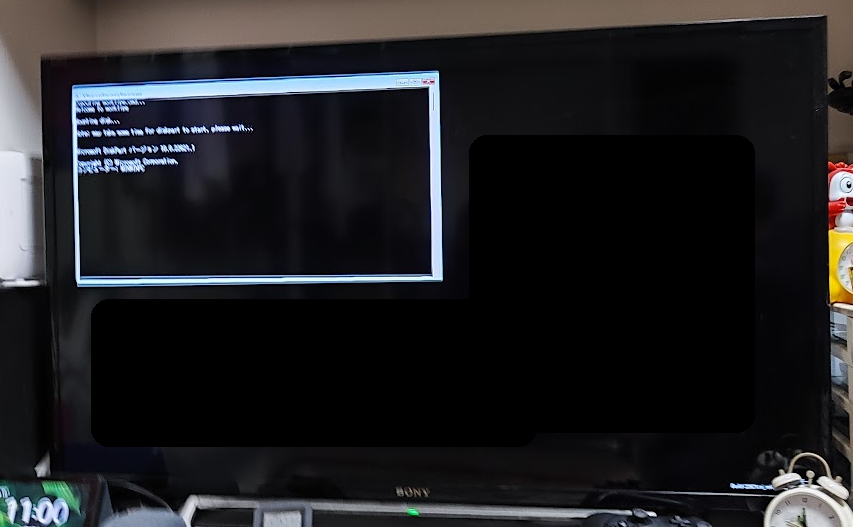

そして、https://debian.starfivetech.com/ で配布しているDebianも202303版でHDMIディスプレイに起動メッセージが出力されるようになった模様。

なので、U-boot/SPLを最新にしてみるか、とv2.11.5をダウンロードしてきて実行!

osakanataro@visionfive2:~/v2.11.5$ cat /proc/mtd

dev: size erasesize name

mtd0: 00020000 00001000 "spl"

mtd1: 00300000 00001000 "uboot"

mtd2: 00100000 00001000 "data"

osakanataro@visionfive2:~/v2.11.5$ sudo flashcp -v u-boot-spl.bin.normal.out /dev/mtd0

u-boot-spl.bin.normal.out won't fit into /dev/mtd0!

osakanataro@visionfive2:~/v2.11.5$

・・・「u-boot-spl.bin.normal.out won’t fit into /dev/mtd0!」とはどういうこと?

Updating SPL and U-Boot of Flash を確認すると「Method 2 only supports versions equal to or later than VF2_v2.5.0.」と書いてあるので、サポートされてるはず?

とりあえずv2.6.0でやってみるか、と試すと、案の定成功

osakanataro@visionfive2:~/v2.6.0$ sudo flashcp -v u-boot-spl.bin.normal.out /dev/mtd0

Erasing blocks: 32/32 (100%)

Writing data: 124k/124k (100%)

Verifying data: 124k/124k (100%)

osakanataro@visionfive2:~/v2.6.0$ sudo flashcp -v visionfive2_fw_payload.img /dev/mtd1

Erasing blocks: 682/682 (100%)

Writing data: 2727k/2727k (100%)

Verifying data: 2727k/2727k (100%)

osakanataro@visionfive2:~/v2.6.0$

一回再起動

osakanataro@visionfive2:~/v2.11.5$ sudo flashcp -v u-boot-spl.bin.normal.out /dev/mtd0

u-boot-spl.bin.normal.out won't fit into /dev/mtd0!

osakanataro@visionfive2:~/v2.11.5$

まだ駄目なので、v2.8.0を適用

osakanataro@visionfive2:~/v2.8.0$ cat /proc/mtd

dev: size erasesize name

mtd0: 00020000 00001000 "spl"

mtd1: 00300000 00001000 "uboot"

mtd2: 00100000 00001000 "data"

osakanataro@visionfive2:~/v2.8.0$ sudo flashcp -v u-boot-spl.bin.normal.out /dev/mtd0

Erasing blocks: 32/32 (100%)

Writing data: 127k/127k (100%)

Verifying data: 127k/127k (100%)

osakanataro@visionfive2:~/v2.8.0$ sudo flashcp -v visionfive2_fw_payload.img /dev/mtd1

Erasing blocks: 683/683 (100%)

Writing data: 2731k/2731k (100%)

Verifying data: 2731k/2731k (100%)

osakanataro@visionfive2:~/v2.8.0$

再起動しないでv2.10.4の適用も試してみたところ成功した。

osakanataro@visionfive2:~/v2.10.4$ cat /proc/mtd

dev: size erasesize name

mtd0: 00020000 00001000 "spl"

mtd1: 00300000 00001000 "uboot"

mtd2: 00100000 00001000 "data"

osakanataro@visionfive2:~/v2.10.4$ sudo flashcp -v u-boot-spl.bin.normal.out /dev/mtd0

Erasing blocks: 32/32 (100%)

Writing data: 127k/127k (100%)

Verifying data: 127k/127k (100%)

osakanataro@visionfive2:~/v2.10.4$ sudo flashcp -v visionfive2_fw_payload.img /dev/mtd1

Erasing blocks: 684/684 (100%)

Writing data: 2734k/2734k (100%)

Verifying data: 2734k/2734k (100%)

osakanataro@visionfive2:~/v2.10.4$

もしやv2.11.5もいくか?と再チャレンジしてみたが駄目

osakanataro@visionfive2:~/v2.11.5$ cat /proc/mtd

dev: size erasesize name

mtd0: 00020000 00001000 "spl"

mtd1: 00300000 00001000 "uboot"

mtd2: 00100000 00001000 "data"

osakanataro@visionfive2:~/v2.11.5$ sudo flashcp -v u-boot-spl.bin.normal.out /dev/mtd0

u-boot-spl.bin.normal.out won't fit into /dev/mtd0!

osakanataro@visionfive2:~/v2.11.5$

再起動してみても相変わらず駄目

osakanataro@visionfive2:~/v2.11.5$ cat /proc/mtd

dev: size erasesize name

mtd0: 00020000 00001000 "spl"

mtd1: 00300000 00001000 "uboot"

mtd2: 00100000 00001000 "data"

osakanataro@visionfive2:~/v2.11.5$ sudo flashcp -v u-boot-spl.bin.normal.out /dev/mtd0

u-boot-spl.bin.normal.out won't fit into /dev/mtd0!

osakanataro@visionfive2:~/v2.11.5$

これはkernelもアップデートしないと駄目か?

しばらくarmbianのapt update/upgradeを実施・・・

osakanataro@visionfive2:~/v2.11.5$ cat /proc/mtd

dev: size erasesize name

mtd0: 00020000 00001000 "spl"

mtd1: 00300000 00001000 "uboot"

mtd2: 00100000 00001000 "data"

osakanataro@visionfive2:~/v2.11.5$ sudo flashcp -v u-boot-spl.bin.normal.out /dev/mtd0

u-boot-spl.bin.normal.out won't fit into /dev/mtd0!

osakanataro@visionfive2:~/v2.11.5$ uname -a

Linux visionfive2 5.15.0-starfive2 #1 SMP Mon Feb 20 02:51:35 UTC 2023 riscv64 riscv64 riscv64 GNU/Linux

osakanataro@visionfive2:~/v2.11.5$

駄目かぁ…

RVspaceのフォーラム「Flashcp => /dev/mtd0 2.11.5」では/dev/mtdのパーテーション切り直せばなんとかなる?

githubのissue「Can not upgrade to firmware v2.11.5 #37」ではreleaseのとこにあるsdimageなどからブートすればアップデートできる、という話

とりあえずrvspaceのやつをやってみる

osakanataro@visionfive2:~/v2.11.5$ sudo mtdpart del /dev/mtd 2

mtdpart: error!: Cannot open /dev/mtd

error 2 (No such file or directory)

osakanataro@visionfive2:~/v2.11.5$ sudo ls -l /dev/mtd*

crw------- 1 root root 90, 0 4月 18 22:29 /dev/mtd0

crw------- 1 root root 90, 1 4月 18 22:29 /dev/mtd0ro

crw------- 1 root root 90, 2 4月 18 22:29 /dev/mtd1

crw------- 1 root root 90, 3 4月 18 22:29 /dev/mtd1ro

crw------- 1 root root 90, 4 4月 18 22:29 /dev/mtd2

crw------- 1 root root 90, 5 4月 18 22:29 /dev/mtd2ro

brw-rw---- 1 root disk 31, 0 4月 18 22:29 /dev/mtdblock0

brw-rw---- 1 root disk 31, 1 4月 18 22:29 /dev/mtdblock1

brw-rw---- 1 root disk 31, 2 4月 18 22:29 /dev/mtdblock2

osakanataro@visionfive2:~/v2.11.5$

/dev/mtd というデバイスは無かった…

「Updating SPL and U-Boot of SD Card and eMMC」だとオフィシャルdebianイメージだと起動に使うSDカードに直接新しいのを書き込んで更新という手も取れるらしい

armbianだとSDカードは1パーテーションであるため、この手法は使えなかった

また、Debian 202303イメージを直接ブートしてみる、というのをやってみたが、U-Bootのところで起動に失敗した。

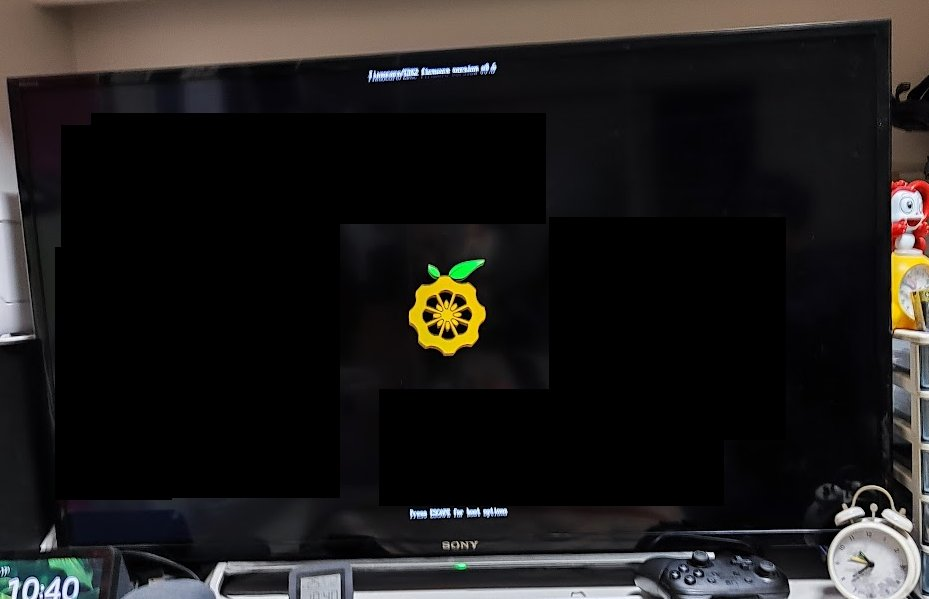

で・・・結局のところv2.11.5のsdcard.img をmicrosdに書き込んで起動すると、mtdデバイスのパーテーション切り直しと、U-Boot/SPLの更新が自動的に行われて、HDMIディスプレイにもコンソール出力が出るようになりました

# cat /proc/mtd

dev: size erasesize name

mtd0: 00040000 00001000 "spl"

mtd1: 00300000 00001000 "uboot"

mtd2: 00100000 00001000 "data"

#

# ls -l /dev/mtd*

crw------- 1 root root 90, 0 Jan 1 00:00 /dev/mtd0

crw------- 1 root root 90, 1 Jan 1 00:00 /dev/mtd0ro

crw------- 1 root root 90, 2 Jan 1 00:00 /dev/mtd1

crw------- 1 root root 90, 3 Jan 1 00:00 /dev/mtd1ro

crw------- 1 root root 90, 4 Jan 1 00:00 /dev/mtd2

crw------- 1 root root 90, 5 Jan 1 00:00 /dev/mtd2ro

brw-rw---- 1 root disk 31, 0 Jan 1 00:00 /dev/mtdblock0

brw-rw---- 1 root disk 31, 1 Jan 1 00:00 /dev/mtdblock1

brw-rw---- 1 root disk 31, 2 Jan 1 00:00 /dev/mtdblock2

#

が・・・・armbianで起動しなおすと/proc/mtdの結果が違う

osakanataro@visionfive2:~$ cat /proc/mtd

dev: size erasesize name

mtd0: 00020000 00001000 "spl"

mtd1: 00300000 00001000 "uboot"

mtd2: 00100000 00001000 "data"

osakanataro@visionfive2:~$

armbian内蔵のu-boot/splが更新されないと駄目??