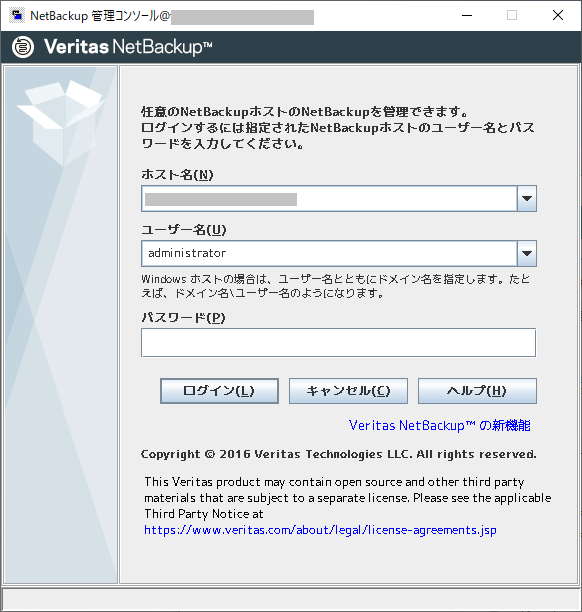

NetBackupマスタサーバのホスト名は通常変更できない。

しかし、探すと、NetBackup 6.0時代の非公式手順なるものが発見出来る。

「Change Name of Master Serve」消えそうなので下記に内容を転記しておく。

Renaming a Master Server under NetBackup 6.0 requires making some updates to the EMM database and

EMM configration files as well as the changes to configuration files and registry entries required for earlier

versions of NetBackup. The steps involved are:

1. Shut down NetBackup on the Master Server.

2. Change the various entries for the Master Server and EMM server in bp.conf and vm.conf (or the

registry on a Windows server).

3. Change the value of VXDBMS_NB_SERVER in the vxdbms.conf file (located in

/usr/openv/db/data on UNIX and <install path>\VERITAS\NetBackupDB\data on Windows) to

reflect the name of the new Master Server.

4. Change the corresponding value found the server.conf file (located in /usr/openv/var/global on

UNIX and <install path>\VERITAS\NetBackupDB\conf on Windows)

5. Rename the server and restart it.

6. Re-start NetBackup

7. Run nbemmcmd –renamehost –machinename <old master> -newmachinename <new master> –

machinetype master

8. Re-start NetBackup again

9. Run the command nbemmcmd –listhosts –verbose on the Master Server to confirm that the

entries for ‘server’ and ‘master’ reflect the new Master Server name.

10. Run nbemmcmd –setemmserver –emmserver <old master> -newemmserver <new master> on

each media server

11. Update the entries for the master server in bp.conf and vm.conf (or the registry on a Windows

server) on each media server

12. Update the entries for the master server in bp.conf (or the registry on a Windows server) on each

client server

Note: The process described here cannot be used to change a non-clustered Master Server to a

clustered Master Server. This change involves a separate procedure covered in the document

NBU_non-cluster-to-cluster guide which can be found in the data protection operational documents

area of the CoE web site.

Note: Due to limitations in the nbemmcmd –rename command this process cannot be used to

rename clusters on versions below 6.0 MP6, if the Master Server is clustered we recommend moving

to another cluster rather than renaming the existing cluster.

で、この手順は「NetBackup 6.0MP6」では動いたものの、現代はどうなのか試してみた。

結果・・・

・NetBackup 7.xは上記+1ファイル修正で変更可能だった

・NetBackup 8.0,8.1はSSL証明書に記載されたホスト名の変更手順がわからないので不可

・NetBackup 7.xでもRBACを利用しているとSSL証明書が含まれるため失敗した

という結果でした。

とりあえず、「NetBackup 7.6まで実験済みのマスタサーバホスト名変更手順」は以下です。

ちなみにホスト名変更後、NetBackup 8.1にアップデートを行っています。

2019/08/26追記 「/usr/openv/db/data/.odbc.ini.az」の書き換えを追加

(1) NetBackupサービスを停止する。

# /usr/openv/netbackup/bin/bp.kill_all -v -f

# /usr/openv/netbackup/bin/bpps -x

(2) /usr/openv/netbackup/bp.conf の書き換え

ホスト名記述を変更

(3) /usr/openv/volmgr/vm.conf の書き換え

ホスト名記述を変更

(4) /usr/openv/db/data/vxdbms.conf の書き換え

「NB_ホスト名」の記述を「NB_新ホスト名」に変更

(5) /usr/openv/var/global/server.conf の書き換え

「NB_ホスト名」の記述を「NB_新ホスト名」に変更

(6) /usr/openv/db/bin/servername の書き換え

「NB_ホスト名」の記述を「NB_新ホスト名」に変更

(追加) /usr/openv/db/data/.odbc.ini.az の書き換え

「ENG=~」となっている記述を書き換える

(7) /etc/hosts の編集

新しいホスト名と古いホスト名で同じサーバをさすよう修正

(8) OSホスト名変更

OSの変更手法を使ってホスト名変更

(9) NetBackup自動起動を停止

RHEL6だったら以下でオフ

# chkconfig netbackup off

(10) OS再起動

# reboot

(11) NetBackupが起動していないことを確認

# /usr/openv/netbackup/bin/bpps -x

(12) NetBackup起動

# /usr/openv/netbackup/bin/bp.start_all

# /usr/openv/netbackup/bin/bpps -x

(13) 現状のNetBackup EMMの登録確認

# /usr/openv/netbackup/bin/admincmd/nbemmcmd -listhosts -verbose

(14) EMMの登録修正と確認

# /usr/openv/netbackup/bin/admincmd/nbemmcmd -renamehost -machinename 古いホスト名 -newmachinename 新しいホスト名 -machinetype master

# /usr/openv/netbackup/bin/admincmd/nbemmcmd -listhosts -verbose

(15) NetBackupの再起動

# /usr/openv/netbackup/bin/bp.kill_all

# /usr/openv/netbackup/bin/bpps -x

# /usr/openv/netbackup/bin/bp.start_all

# /usr/openv/netbackup/bin/bpps -x

(16) NetBackupの自動起動設定を復旧させる

RHEL6だったら以下を実行

# chkconfig netbackup on

これは、NetBackupインストーラにより設定が変更されているが、その変更がchkconfig側に反映されていないため実行する必要がある。