Oracle Cloudアカウントを作ったアドレスに「Action Required: Oracle Cloud Infrastructure Identity – Rotate Credentials for Tenant:~」というサブジェクトのメールが届いた

認証情報が流出したので、7月18日までに認証情報を再設定してね、というお知らせでした。

で・・・異なるOracle Cloudに来たメールはメールが長い・・・

・Oracle CloudのWeb Consoleのパスワード

・Oracle Cloud内部で使うSMTP認証情報

・認証トークン

・多要素認証(MFA)のワンタイプパスワード(TOTP)の乱数シード

・シークレットキー

・OAuth 2.0クライアントの認証情報

・IdPクライアントの認証情報

以上のものが盗られた可能性がある、とのこと。

このメールが届いている場合は、Oracle CloudのWebからログインした際に、パスワード変更が必須でした。

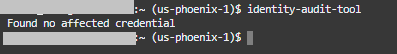

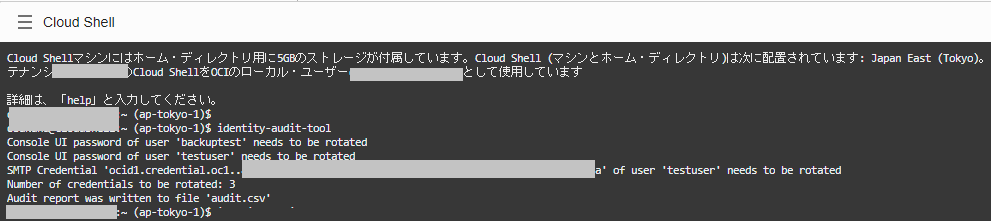

で・・・具体的に何が盗まれたのかは、Oracle CloudのWeb上からCloud Shellを起動して、「identity-audit-tool」を実行すると確認出来ます。

この場合、下記が盗難に遭っています

・Web管理画面用のユーザ「backuptest」のパスワード

・Web管理画面用のユーザ「testuser」のパスワード

・testuserに紐付いているSMTP認証情報

この3件が対象になっています。

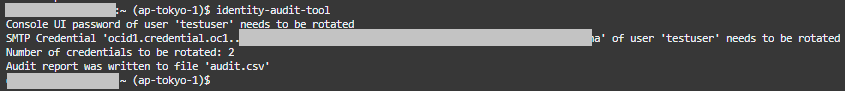

この状態から「backuptest」ユーザのパスワードをリセット(再設定)したところ、下記のように2件に減りました。

このような形で、「roted: xx」という表示を消していき、最終的に「Found no affected credential」となるようにして対策完了となります。