PinePhoneをpostmarketOSで使うためのまとめ

使うイメージについて

「Images for the PinePhone」からimgファイルをダウンロードして、microSDに書き込むことで使える様になるが、使ったmicroSDのサイズにあわせてパーテーションを調整してくれないのが微妙なところです。

上記サイトからダウンロードする際は「-plasma.img.xz」となっているKDE Plasma Mobileベースのものを利用するのがお勧めです。

なお、「-phosh.img.xz」はGNOMEベースのLinuxフォンLibrem 5用に開発されているものを使用しています。

使うmicroSDの容量にあったパーテーション割りを希望する場合は、Linux上でpostmarketOSのOS用microSD書き込み環境を作成して書き込む必要があります。

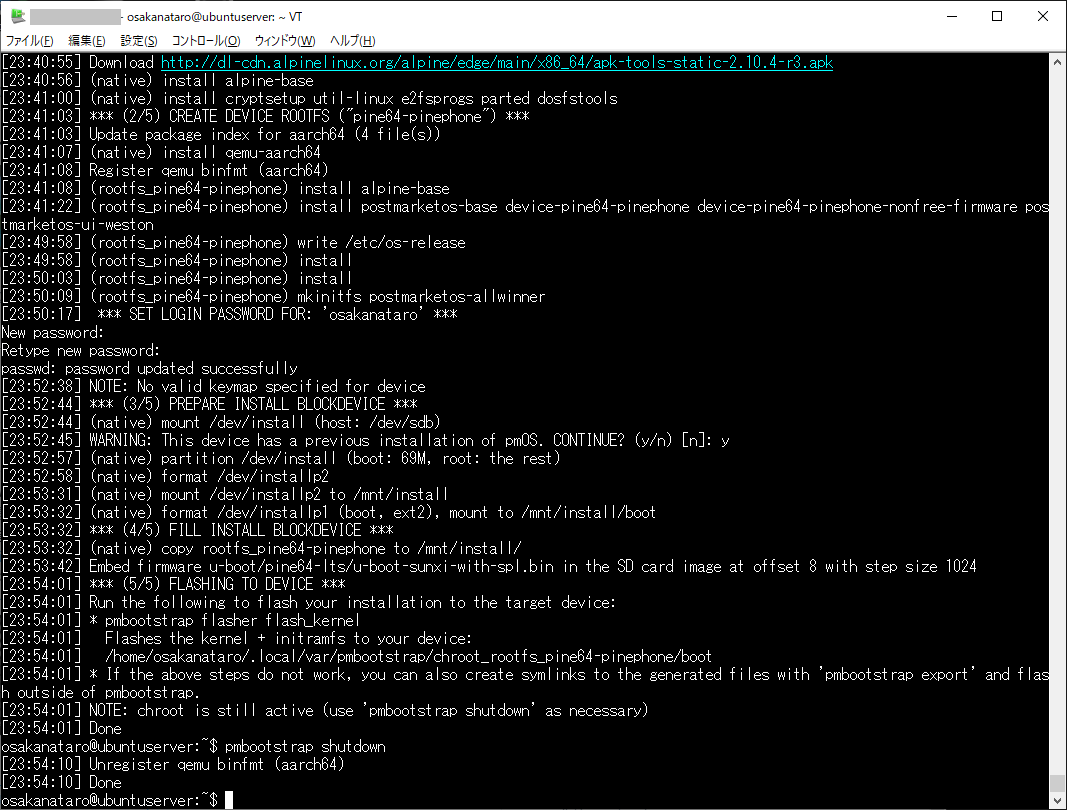

pmbootstrapによるmicroSD作成

まず「Installing pmbootstrap」にある手順を実施します。

ベースOSを何にしろ、と特に書いてなかったので、とりあえずUbuntu 18.04LTSでインストールして構築しました。

次に、「Installation guide」の手順でカスタマイズと書き込みを行います。

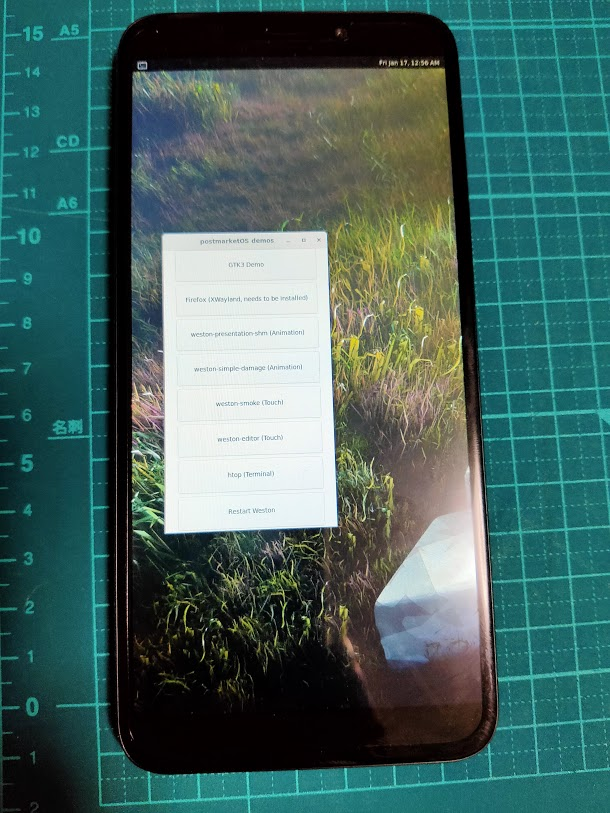

注意点として「pmbootstrap init時の User interface 設定」があります。

これをデフォルトの「watson」で設定してしまうと、タッチインタフェースだけでは操作できない環境となってしまいます。 「User interface [weston]: plasma-mobile-extras」 で設定しましょう。

また、途中にパスワードについては、2020年2月10日現在、数字パスワードである必要があります。これは現時点でのロック解除画面が数字入力のみ対応であるためです。(PinePhone Software Release より)

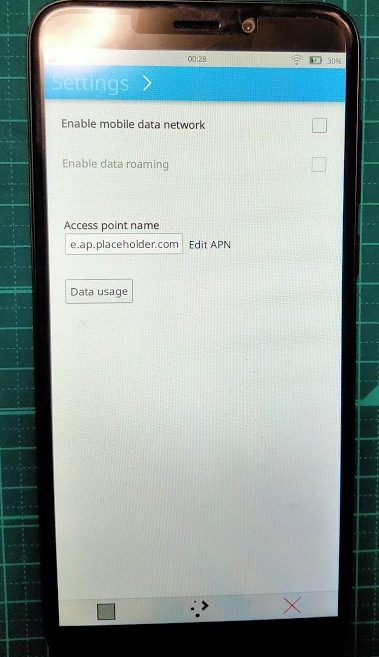

LTEの使用方法

GUIのSettingにある「Mobile Broadband」項目は正常に動作しません。

現時点では、Terminalを開いてコマンドを入力する必要があります。

$ sudo ofonoctl poweron

10秒ぐらい待つ

$ sudo ofonoctl wan --connect --append-dns

楽天モバイルの無料サポータープログラムの楽天回線SIMだとAPN設定をいれなくても使えました。

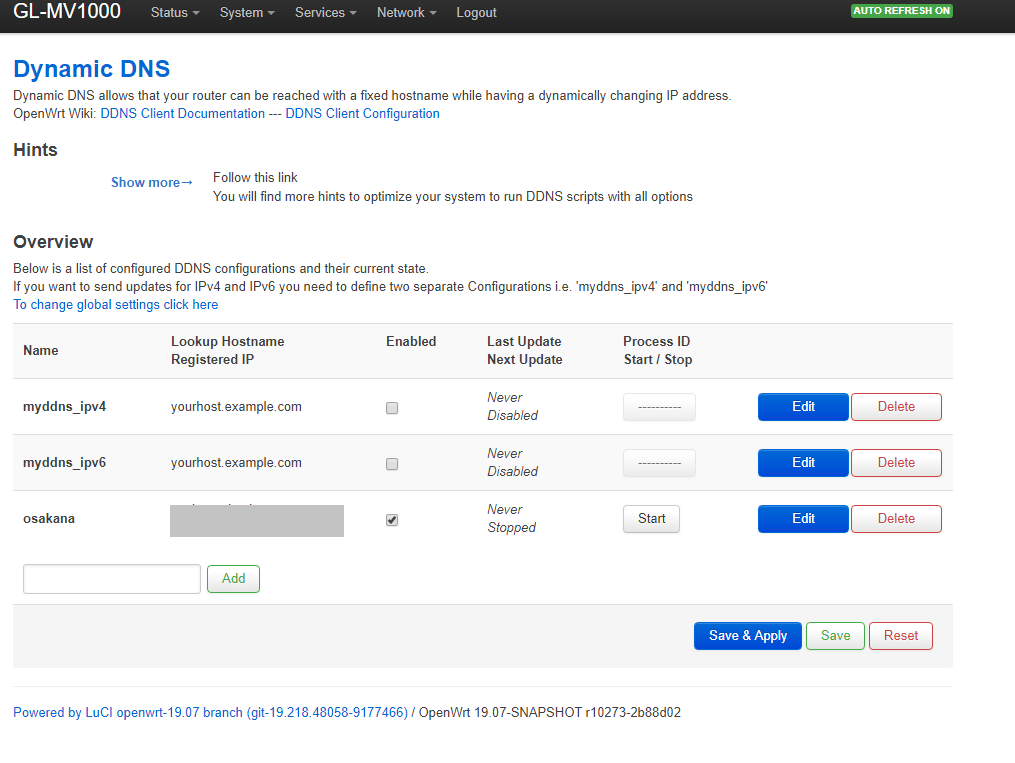

ただし、postmarketOSは標準設定でusb0に172.16.24.0/16のIPアドレスを割り当てています。このIPアドレス帯を楽天モバイルでは使っていて、特にDNSサーバが172.16.206.0/24にあったりするので、名前解決ができないという事態になりました。

このためterminalから「sudo ip link set usb0 down」を実行し、usb0を使えなくすることで対処しています。

ofonoctlコマンドの覚え書き

回線の接続状況確認「ofonoctl」

データ通信の接続状況確認「ofonoctl wan」

WiFiの使用方法

GUIのSettingにある「Wi-Fi」から接続設定はできます。

わかりにくいのですが、各SSIDを選択し、パスフレーズを入力した後に、なにやらパスワード入力を求められます。

これは、パスフレーズを保存するためのパスワードなので、適当に何かを設定します。

WiFi選択画面の下記ボタンをクリックすると、WiFiがOFFになります。

アップデートとインストール

postmarketOSのアップデートは「sudo apk update」と「sudo apk upgrade」で行います。

パッケージ検索は「sudo apk search 検索ワード」、パッケージインストールは「sudo apk add パッケージ名」でインストールできます。

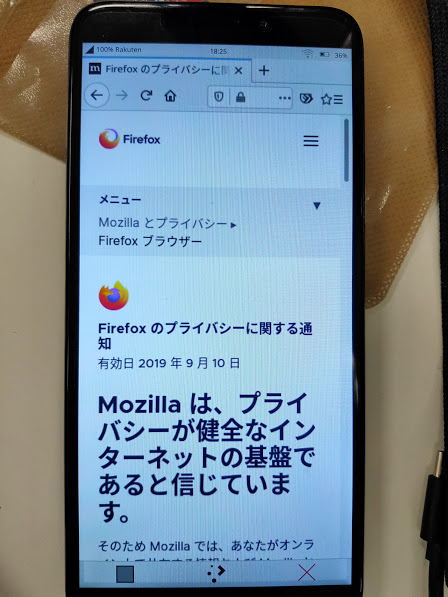

うちの環境では標準のAngelfish Web Browserが全然動作してくれません。

「sudo apk add font-noto-cjk」 「sudo apk add firefox」 で日本語表示対応のFirefoxをインストールすることができます。