CentOS8がRHEL8の組み替え版であることをやめ、RHEL8の先行開発版であるCentOS Stream版のみになる、という発表が騒がしている。(CentOS Project shifts focus to CentOS Stream)

いまのところはOracle Linuxがどうなるかは発表ないけど、たぶん、商売的には相変わらずpublic yumも公開し続けてくれるんじゃないかなーと思うので、CentOS8からOracleLinux8に移行できるか確認。

過去に「RHEL4/CentOS4をOracle Linux4に!」「RHEL6/CentOS6をOracle Linuxにしてみる」とやってるし余裕でしょ!!!

……

と失敗した記録がこちらでございます。

成功例については「CentOS8からOracle Linux 8への移行(成功例/非公式手順/EFI環境用」を見てください。

2021/09/22追記:「grubで止まったEFI機のLinuxを起動させる」でOracle Cloud上でCentOS7→OracleLinux7への移行に失敗したものを起動させる手順の説明もしています。

移行手法の検討

公式系ドキュメントとしては、RHEL→OracleLinuxについての「Switching from Red Hat Network (RHN) to Oracle Unbreakable Linux Network (ULN)」、CentOS→OracleLinuxについての「Switch your CentOS systems to Oracle Linux」がある。

また、Oracle Linux Public Yumサーバの説明の中に「Red Hat Enterprise Linux, CentOS & Scientific Linuxからの移行」という項目もあるが、こちらはRHEL7/CentOS7用の記述になっている。

「Switch your CentOS systems to Oracle Linux」の手順はインターネットに接続出来る状態で「移行用シェルスクリプトをダウンロードしてきて実行するだけ!」という簡単なもの。内部では/etc/yum.repos.d/に仮のレポジトリ設定を入れて必要なパッケージを追加したあと、CentOS専用パッケージをOracleLinuxパッケージに変更していく、という感じになっている。

で・・・ここで重大な問題点が発覚。

case "$rhel_version" in

7*)

repo_file=public-yum-ol7.repo

new_releases=(oraclelinux-release oraclelinux-release-el7 redhat-release-server)

base_packages=("${base_packages[@]}" plymouth grub2 grubby kernel-uek)

;;

6*)

repo_file=public-yum-ol6.repo

new_releases=(oraclelinux-release oraclelinux-release-el6 redhat-release-server)

base_packages=("${base_packages[@]}" oraclelinux-release-notes plymouth grub grubby kernel-uek)

;;

*) exit_message "You appear to be running an unsupported distribution." ;;

esac

条件分けにRHEL8/CentOS8に対応する項目がない。

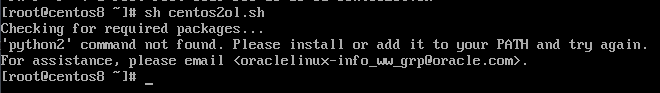

また、実際に実行してみるとこのスクリプトはpython2を要求しているので、最小インストールのCentOS8では動かない状態です。

というわけで、2020/12/10時点では、ドキュメント記載がない手法でアップデートを実施、ということになる。

Oracle Linux 7では https://yum.oracle.com/public-yum-ol7.repo 、Oracle Linux 6では https://yum.oracle.com/public-yum-ol6.repo だから、https://yum.oracle.com/public-yum-ol8.repo なのかな?と試してみたが、ファイルは存在せず。

「Red Hat Enterprise Linux, CentOS & Scientific Linuxからの移行」の方にあるbaseurlを「Browse the Oracle Linux 8 package repositories」を参考に書き換えてみるといけそう・・・

実践(ただし失敗例)

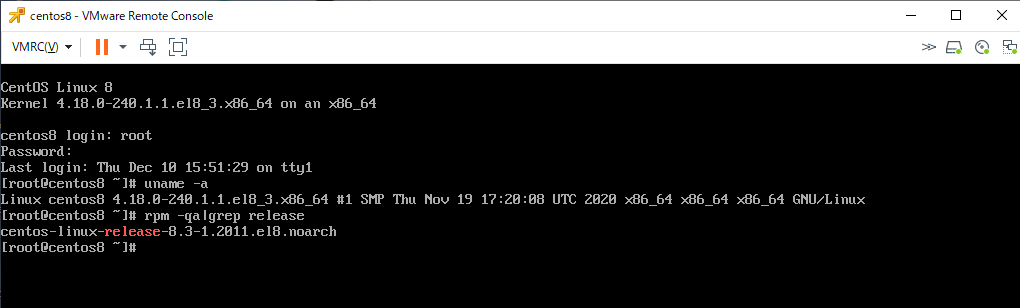

さて、CentOS8環境を用意。2020/12/10時点の最新版になっています。

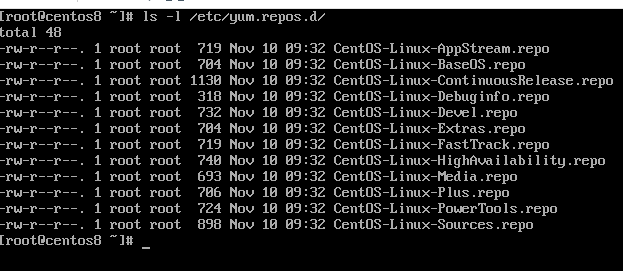

現状の/etc/yum.repos.d/ の内容は下記の様な感じ

ここに仮のOracle Linuxレポジトリファイルを作成する。

[root@centos8 ~]# vi /etc/yum.repos.d/ol8-temp.repo

[root@centos8 ~]# cat /etc/yum.repos.d/ol8-temp.repo

[ol8_latest]

name=Oracle Linux $releasever Latest ($basearch)

baseurl=https://yum.oracle.com/repo/OracleLinux/OL8/baseos/latest/$basearch/

gpgkey=file:///etc/pki/rpm-gpg/RPM-GPG-KEY-oracle

gpgcheck=1

enabled=1

[root@centos8 ~]#

続いて、GPGファイルをダウンロードして、/etc/pki/rpm-gpg/RPM-GPG-KEY-oracle に配置します。

[root@centos8 ~]# curl -o /etc/pki/rpm-gpg/RPM-GPG-KEY-oracle https://yum.oracle

.com/RPM-GPG-KEY-oracle-ol8

% Total % Received % Xferd Average Speed Time Time Time Current

Dload Upload Total Spent Left Speed

100 3169 100 3169 0 0 59792 0 --:--:-- --:--:-- --:--:-- 59792

[root@centos8 ~]# ls -l /etc/pki/rpm-gpg/RPM-GPG-KEY-oracle

-rw-r--r--. 1 root root 3169 12月 10 16:21 /etc/pki/rpm-gpg/RPM-GPG-KEY-oracle

[root@centos8 ~]#

そして、アップデート実行。

[root@centos8 ~]# dnf update

Oracle Linux 8 Latest (x86_64) 5.3 MB/s | 27 MB 00:05

メタデータの期限切れの最終確認: 0:00:08 時間前の 2020年12月10日 16時28分52秒 に 実施しました。

依存関係が解決しました。

================================================================================

パッケージ Arch バージョン Repo サイズ

================================================================================

アップグレード:

NetworkManager x86_64 1:1.26.0-9.0.2.el8_3 ol8_latest 2.4 M

NetworkManager-libnm x86_64 1:1.26.0-9.0.2.el8_3 ol8_latest 1.8 M

NetworkManager-team x86_64 1:1.26.0-9.0.2.el8_3 ol8_latest 142 k

NetworkManager-tui x86_64 1:1.26.0-9.0.2.el8_3 ol8_latest 320 k

chrony x86_64 3.5-1.0.1.el8 ol8_latest 271 k

coreutils x86_64 8.30-8.0.1.el8 ol8_latest 1.2 M

coreutils-common x86_64 8.30-8.0.1.el8 ol8_latest 2.0 M

dbus x86_64 1:1.12.8-11.0.1.el8 ol8_latest 41 k

dbus-common noarch 1:1.12.8-11.0.1.el8 ol8_latest 45 k

dbus-daemon x86_64 1:1.12.8-11.0.1.el8 ol8_latest 240 k

dbus-libs x86_64 1:1.12.8-11.0.1.el8 ol8_latest 183 k

dbus-tools x86_64 1:1.12.8-11.0.1.el8 ol8_latest 85 k

dbxtool x86_64 8-5.0.1.el8 ol8_latest 41 k

dracut x86_64 049-95.git20200804.0.2.el8 ol8_latest 369 k

dracut-config-rescue x86_64 049-95.git20200804.0.2.el8 ol8_latest 57 k

dracut-network x86_64 049-95.git20200804.0.2.el8 ol8_latest 105 k

dracut-squash x86_64 049-95.git20200804.0.2.el8 ol8_latest 58 k

efi-filesystem noarch 3-2.0.2.el8 ol8_latest 9.0 k

efibootmgr x86_64 16-1.0.1.el8 ol8_latest 47 k

firewalld noarch 0.8.2-2.0.1.el8 ol8_latest 487 k

firewalld-filesystem noarch 0.8.2-2.0.1.el8 ol8_latest 76 k

fuse x86_64 2.9.7-12.0.2.el8 ol8_latest 84 k

fuse-common x86_64 3.2.1-12.0.2.el8 ol8_latest 22 k

fuse-libs x86_64 2.9.7-12.0.2.el8 ol8_latest 104 k

glibc x86_64 2.28-127.0.1.el8 ol8_latest 3.6 M

glibc-common x86_64 2.28-127.0.1.el8 ol8_latest 1.3 M

glibc-langpack-ja x86_64 2.28-127.0.1.el8 ol8_latest 330 k

grub2-common noarch 1:2.02-90.0.1.el8 ol8_latest 885 k

grub2-efi-x64 x86_64 1:2.02-90.0.1.el8 ol8_latest 409 k

grub2-pc x86_64 1:2.02-90.0.1.el8 ol8_latest 40 k

grub2-pc-modules noarch 1:2.02-90.0.1.el8 ol8_latest 869 k

grub2-tools x86_64 1:2.02-90.0.1.el8 ol8_latest 2.0 M

grub2-tools-efi x86_64 1:2.02-90.0.1.el8 ol8_latest 470 k

grub2-tools-extra x86_64 1:2.02-90.0.1.el8 ol8_latest 1.1 M

grub2-tools-minimal x86_64 1:2.02-90.0.1.el8 ol8_latest 205 k

grubby x86_64 8.40-41.0.1.el8 ol8_latest 50 k

iptables x86_64 1.8.4-15.0.1.el8 ol8_latest 583 k

iptables-ebtables x86_64 1.8.4-15.0.1.el8 ol8_latest 71 k

iptables-libs x86_64 1.8.4-15.0.1.el8 ol8_latest 106 k

iwl100-firmware noarch 999:39.31.5.1-999.5.el8 ol8_latest 151 k

iwl1000-firmware noarch 999:39.31.5.1-999.5.el8 ol8_latest 215 k

iwl105-firmware noarch 999:18.168.6.1-999.5.el8 ol8_latest 236 k

iwl135-firmware noarch 999:18.168.6.1-999.5.el8 ol8_latest 245 k

iwl2000-firmware noarch 999:18.168.6.1-999.5.el8 ol8_latest 238 k

iwl2030-firmware noarch 999:18.168.6.1-999.5.el8 ol8_latest 247 k

iwl3160-firmware noarch 999:25.30.13.0-999.5.el8 ol8_latest 1.6 M

iwl3945-firmware noarch 999:15.32.2.9-999.5.el8 ol8_latest 89 k

iwl4965-firmware noarch 999:228.61.2.24-999.5.el8 ol8_latest 103 k

iwl5000-firmware noarch 999:8.83.5.1_1-999.5.el8 ol8_latest 295 k

iwl5150-firmware noarch 999:8.24.2.2-999.5.el8 ol8_latest 148 k

iwl6000-firmware noarch 999:9.221.4.1-999.5.el8 ol8_latest 168 k

iwl6000g2a-firmware noarch 999:18.168.6.1-999.5.el8 ol8_latest 311 k

iwl6050-firmware noarch 999:41.28.5.1-999.5.el8 ol8_latest 244 k

iwl7260-firmware noarch 999:25.30.13.0-999.5.el8 ol8_latest 15 M

kexec-tools x86_64 2.0.20-34.0.2.el8 ol8_latest 498 k

kmod x86_64 25-16.0.1.el8 ol8_latest 128 k

kmod-libs x86_64 25-16.0.1.el8 ol8_latest 70 k

libdnf x86_64 0.48.0-5.0.2.el8 ol8_latest 650 k

libgcc x86_64 8.3.1-5.1.0.1.el8 ol8_latest 85 k

libgomp x86_64 8.3.1-5.1.0.1.el8 ol8_latest 211 k

libkcapi x86_64 1.2.0-2.0.1.el8 ol8_latest 48 k

libkcapi-hmaccalc x86_64 1.2.0-2.0.1.el8 ol8_latest 31 k

libreport-filesystem x86_64 2.9.5-15.0.1.el8 ol8_latest 22 k

libsss_autofs x86_64 2.3.0-9.0.1.el8 ol8_latest 108 k

libsss_certmap x86_64 2.3.0-9.0.1.el8 ol8_latest 141 k

libsss_idmap x86_64 2.3.0-9.0.1.el8 ol8_latest 111 k

libsss_nss_idmap x86_64 2.3.0-9.0.1.el8 ol8_latest 118 k

libsss_sudo x86_64 2.3.0-9.0.1.el8 ol8_latest 107 k

libstdc++ x86_64 8.3.1-5.1.0.1.el8 ol8_latest 458 k

libxml2 x86_64 2.9.7-8.0.1.el8 ol8_latest 696 k

libxslt x86_64 1.1.32-5.0.1.el8 ol8_latest 250 k

libzstd x86_64 1.4.4-1.0.1.el8 ol8_latest 266 k

linux-firmware noarch 999:20200902-999.5.gitd5f9eea5.el8

ol8_latest 122 M

microcode_ctl x86_64 4:20200609-2.20201027.1.0.1.el8_3 ol8_latest 4.5 M

mozjs60 x86_64 60.9.0-4.0.1.el8 ol8_latest 6.6 M

os-prober x86_64 1.74-6.0.1.el8 ol8_latest 51 k

parted x86_64 3.2-38.0.1.el8 ol8_latest 556 k

platform-python x86_64 3.6.8-31.0.1.el8 ol8_latest 83 k

policycoreutils x86_64 2.9-9.0.1.el8 ol8_latest 377 k

polkit x86_64 0.115-11.0.1.el8 ol8_latest 154 k

polkit-libs x86_64 0.115-11.0.1.el8 ol8_latest 76 k

python3-firewall noarch 0.8.2-2.0.1.el8 ol8_latest 392 k

python3-hawkey x86_64 0.48.0-5.0.2.el8 ol8_latest 112 k

python3-libdnf x86_64 0.48.0-5.0.2.el8 ol8_latest 757 k

python3-libs x86_64 3.6.8-31.0.1.el8 ol8_latest 7.8 M

python3-libxml2 x86_64 2.9.7-8.0.1.el8 ol8_latest 237 k

selinux-policy noarch 3.14.3-54.0.1.el8 ol8_latest 623 k

selinux-policy-targeted

noarch 3.14.3-54.0.1.el8 ol8_latest 15 M

sssd-client x86_64 2.3.0-9.0.1.el8 ol8_latest 171 k

sssd-common x86_64 2.3.0-9.0.1.el8 ol8_latest 1.5 M

sssd-kcm x86_64 2.3.0-9.0.1.el8 ol8_latest 224 k

sssd-nfs-idmap x86_64 2.3.0-9.0.1.el8 ol8_latest 105 k

systemd x86_64 239-41.0.1.el8_3 ol8_latest 3.6 M

systemd-libs x86_64 239-41.0.1.el8_3 ol8_latest 1.1 M

systemd-pam x86_64 239-41.0.1.el8_3 ol8_latest 457 k

systemd-udev x86_64 239-41.0.1.el8_3 ol8_latest 1.3 M

tuned noarch 2.14.0-3.0.1.el8 ol8_latest 294 k

vim-minimal x86_64 2:8.0.1763-15.0.1.el8 ol8_latest 572 k

トランザクションの概要

================================================================================

アップグレード 98 パッケージ

ダウンロードサイズの合計: 214 M

これでよろしいですか? [y/N]: y

(1/98): efi-filesystem-3-2.0.2.el8.noarch.rpm 5.0 kB/s | 9.0 kB 00:01

<略>

(98/98): microcode_ctl-20200609-2.20201027.1.0. 264 kB/s | 4.5 MB 00:17

--------------------------------------------------------------------------------

合計 4.0 MB/s | 214 MB 00:53

警告: /var/cache/dnf/ol8_latest-e4c6155830ad002c/packages/chrony-3.5-1.0.1.el8.x86_64.rpm: ヘッダー V3 RSA/SHA256 Signature、鍵 ID ad986da3: NOKEY

Oracle Linux 8 Latest (x86_64) 3.0 MB/s | 3.1 kB 00:00

GPG 鍵 0xAD986DA3 をインポート中:

Userid : "Oracle OSS group (Open Source Software group) <build@oss.oracle.com>"

Fingerprint: 76FD 3DB1 3AB6 7410 B89D B10E 8256 2EA9 AD98 6DA3

From : /etc/pki/rpm-gpg/RPM-GPG-KEY-oracle

これでよろしいですか? [y/N]: y

鍵のインポートに成功しました

トランザクションの確認を実行中

トランザクションの確認に成功しました。

トランザクションのテストを実行中

トランザクションのテストに成功しました。

トランザクションを実行中

準備 : 1/1

scriptletの実行中: glibc-langpack-ja-2.28-127.0.1.el8.x86_64 1/1

アップグレード : glibc-langpack-ja-2.28-127.0.1.el8.x86_64 1/196

<略>

tuned-2.14.0-3.0.1.el8.noarch

vim-minimal-2:8.0.1763-15.0.1.el8.x86_64

完了しました!

[root@centos8 ~]#

アップデート終わったあとのレポジトリの状態は?

[root@centos8 ~]# dnf repolist

repo id repo の名前

appstream CentOS Linux 8 - AppStream

baseos CentOS Linux 8 - BaseOS

extras CentOS Linux 8 - Extras

ol8_latest Oracle Linux 8 Latest (x86_64)

[root@centos8 ~]# rpm -qa|grep release

centos-linux-release-8.3-1.2011.el8.noarch

[root@centos8 ~]#

うーん・・・releaseが差し替わってませんね

[root@centos8 ~]# dnf install oraclelinux-release-el8

メタデータの期限切れの最終確認: 0:07:32 時間前の 2020年12月10日 16時28分52秒 に 実施しました。

依存関係が解決しました。

================================================================================

パッケージ Arch バージョン リポジトリー サイズ

================================================================================

インストール:

oraclelinux-release-el8 x86_64 1.0-14.el8 ol8_latest 18 k

トランザクションの概要

================================================================================

インストール 1 パッケージ

ダウンロードサイズの合計: 18 k

インストール済みのサイズ: 20 k

これでよろしいですか? [y/N]: y

パッケージのダウンロード:

oraclelinux-release-el8-1.0-14.el8.x86_64.rpm 93 kB/s | 18 kB 00:00

--------------------------------------------------------------------------------

合計 91 kB/s | 18 kB 00:00

トランザクションの確認を実行中

トランザクションの確認に成功しました。

トランザクションのテストを実行中

トランザクションのテストに成功しました。

トランザクションを実行中

準備 : 1/1

インストール : oraclelinux-release-el8-1.0-14.el8.x86_64 1/1

scriptletの実行中: oraclelinux-release-el8-1.0-14.el8.x86_64 1/1

検証 : oraclelinux-release-el8-1.0-14.el8.x86_64 1/1

インストール済み:

oraclelinux-release-el8-1.0-14.el8.x86_64

完了しました!

[root@centos8 ~]#

もう一度アップデートを実行

[root@centos8 ~]# dnf update

Oracle Linux 8 BaseOS Latest (x86_64) 5.1 MB/s | 27 MB 00:05

Oracle Linux 8 Application Stream (x86_64) 5.7 MB/s | 21 MB 00:03

Latest Unbreakable Enterprise Kernel Release 6 6.9 MB/s | 11 MB 00:01

メタデータの期限切れの最終確認: 0:00:04 時間前の 2020年12月10日 16時37分44秒 に 実施しました。

依存関係が解決しました。

================================================================================

パッケージ

Arch バージョン リポジトリー サイズ

================================================================================

アップグレード:

dnf-plugin-spacewalk

noarch 2.8.5-11.0.2.module+el8.3.0+7814+aac1f1cb ol8_appstream 24 k

iproute x86_64 5.4.0-1.0.1.el8 ol8_UEKR6 665 k

open-vm-tools

x86_64 11.1.0-2.0.1.el8 ol8_appstream 716 k

plymouth x86_64 0.9.4-7.20200615git1e36e30.0.1.el8 ol8_appstream 127 k

plymouth-core-libs

x86_64 0.9.4-7.20200615git1e36e30.0.1.el8 ol8_appstream 122 k

plymouth-scripts

x86_64 0.9.4-7.20200615git1e36e30.0.1.el8 ol8_appstream 44 k

python3-dnf-plugin-spacewalk

noarch 2.8.5-11.0.2.module+el8.3.0+7814+aac1f1cb ol8_appstream 31 k

python3-rhn-client-tools

x86_64 2.8.16-13.0.3.module+el8.3.0+7814+aac1f1cb ol8_appstream 110 k

python3-rhnlib

noarch 2.8.6-8.0.1.module+el8.3.0+7814+aac1f1cb ol8_appstream 77 k

rhn-client-tools

x86_64 2.8.16-13.0.3.module+el8.3.0+7814+aac1f1cb ol8_appstream 387 k

xfsprogs x86_64 5.4.0-1.0.1.el8 ol8_UEKR6 1.1 M

トランザクションの概要

================================================================================

アップグレード 11 パッケージ

ダウンロードサイズの合計: 3.3 M

これでよろしいですか? [y/N]: y

パッケージのダウンロード:

(1/11): python3-dnf-plugin-spacewalk-2.8.5-11.0 14 kB/s | 31 kB 00:02

<略>

検証 : xfsprogs-5.0.0-4.el8.x86_64 22/22

アップグレード済み:

dnf-plugin-spacewalk-2.8.5-11.0.2.module+el8.3.0+7814+aac1f1cb.noarch

iproute-5.4.0-1.0.1.el8.x86_64

open-vm-tools-11.1.0-2.0.1.el8.x86_64

plymouth-0.9.4-7.20200615git1e36e30.0.1.el8.x86_64

plymouth-core-libs-0.9.4-7.20200615git1e36e30.0.1.el8.x86_64

plymouth-scripts-0.9.4-7.20200615git1e36e30.0.1.el8.x86_64

python3-dnf-plugin-spacewalk-2.8.5-11.0.2.module+el8.3.0+7814+aac1f1cb.noarch

python3-rhn-client-tools-2.8.16-13.0.3.module+el8.3.0+7814+aac1f1cb.x86_64

python3-rhnlib-2.8.6-8.0.1.module+el8.3.0+7814+aac1f1cb.noarch

rhn-client-tools-2.8.16-13.0.3.module+el8.3.0+7814+aac1f1cb.x86_64

xfsprogs-5.4.0-1.0.1.el8.x86_64

完了しました!

[root@centos8 ~]#

レポジトリ一覧を確認

[root@centos8 ~]# dnf repolist

repo id repo の名前

appstream CentOS Linux 8 - AppStream

baseos CentOS Linux 8 - BaseOS

extras CentOS Linux 8 - Extras

ol8_UEKR6 Latest Unbreakable Enterprise Kernel Release 6 for Oracle Linux 8 (x86_64)

ol8_appstream Oracle Linux 8 Application Stream (x86_64)

ol8_baseos_latest Oracle Linux 8 BaseOS Latest (x86_64)

ol8_latest Oracle Linux 8 Latest (x86_64)

[root@centos8 ~]#

両方居る。

不要なレポジトリファイルを/etc/yum.repos.d/oldに追い出す。

[root@centos8 ~]# ls -l /etc/yum.repos.d/

合計 60

-rw-r--r--. 1 root root 719 11月 10 09:32 CentOS-Linux-AppStream.repo

-rw-r--r--. 1 root root 704 11月 10 09:32 CentOS-Linux-BaseOS.repo

-rw-r--r--. 1 root root 1130 11月 10 09:32 CentOS-Linux-ContinuousRelease.repo

-rw-r--r--. 1 root root 318 11月 10 09:32 CentOS-Linux-Debuginfo.repo

-rw-r--r--. 1 root root 732 11月 10 09:32 CentOS-Linux-Devel.repo

-rw-r--r--. 1 root root 704 11月 10 09:32 CentOS-Linux-Extras.repo

-rw-r--r--. 1 root root 719 11月 10 09:32 CentOS-Linux-FastTrack.repo

-rw-r--r--. 1 root root 740 11月 10 09:32 CentOS-Linux-HighAvailability.repo

-rw-r--r--. 1 root root 693 11月 10 09:32 CentOS-Linux-Media.repo

-rw-r--r--. 1 root root 706 11月 10 09:32 CentOS-Linux-Plus.repo

-rw-r--r--. 1 root root 724 11月 10 09:32 CentOS-Linux-PowerTools.repo

-rw-r--r--. 1 root root 898 11月 10 09:32 CentOS-Linux-Sources.repo

-rw-r--r--. 1 root root 210 12月 10 16:28 ol8-temp.repo

-rw-r--r--. 1 root root 1786 11月 4 14:43 oracle-linux-ol8.repo

-rw-r--r--. 1 root root 470 11月 6 11:14 uek-ol8.repo

[root@centos8 ~]# mkdir /etc/yum.repos.d/old

[root@centos8 ~]# mv /etc/yum.repos.d/CentOS-Linux-* /etc/yum.repos.d/old

[root@centos8 ~]# mv /etc/yum.repos.d/ol8-temp.repo /etc/yum.repos.d/old

[root@centos8 ~]# ls -l /etc/yum.repos.d/

合計 12

drwxr-xr-x. 2 root root 4096 12月 10 16:40 old

-rw-r--r--. 1 root root 1786 11月 4 14:43 oracle-linux-ol8.repo

-rw-r--r--. 1 root root 470 11月 6 11:14 uek-ol8.repo

[root@centos8 ~]#

[root@centos8 ~]# dnf repolist

repo id repo の名前

ol8_UEKR6 Latest Unbreakable Enterprise Kernel Release 6 for Oracle Linux 8 (x86_64)

ol8_appstream Oracle Linux 8 Application Stream (x86_64)

ol8_baseos_latest Oracle Linux 8 BaseOS Latest (x86_64)

[root@centos8 ~]#

レポジトリは最小限に減った。

ちなみに現状登録されているものは下記がある。

[root@centos8 ~]# dnf repolist --all

repo id repo の名前 状態

ol8_UEKR6 Latest Unbreakable Enterprise Kernel Release 6 for 有効化

ol8_UEKR6_RDMA Oracle Linux 8 UEK6 RDMA (x86_64) 無効化

ol8_addons Oracle Linux 8 Addons (x86_64) 無効化

ol8_appstream Oracle Linux 8 Application Stream (x86_64) 有効化

ol8_baseos_latest Oracle Linux 8 BaseOS Latest (x86_64) 有効化

ol8_codeready_builder Oracle Linux 8 CodeReady Builder (x86_64) - Unsuppo 無効化

ol8_u0_baseos_base Oracle Linux 8 BaseOS GA (x86_64) 無効化

ol8_u1_baseos_base Oracle Linux 8.1 BaseOS (x86_64) 無効化

ol8_u2_baseos_base Oracle Linux 8.2 BaseOS (x86_64) 無効化

ol8_u3_baseos_base Oracle Linux 8.3 BaseOS (x86_64) 無効化

[root@centos8 ~]#

これで再起動すればOKだろ!

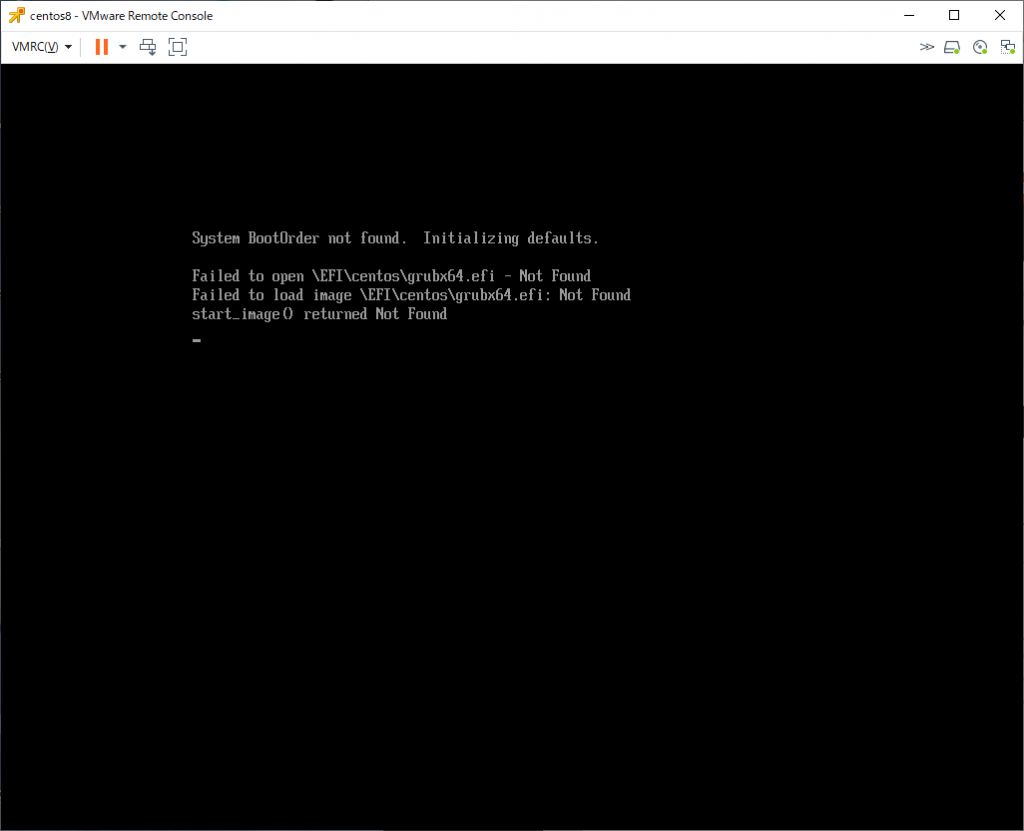

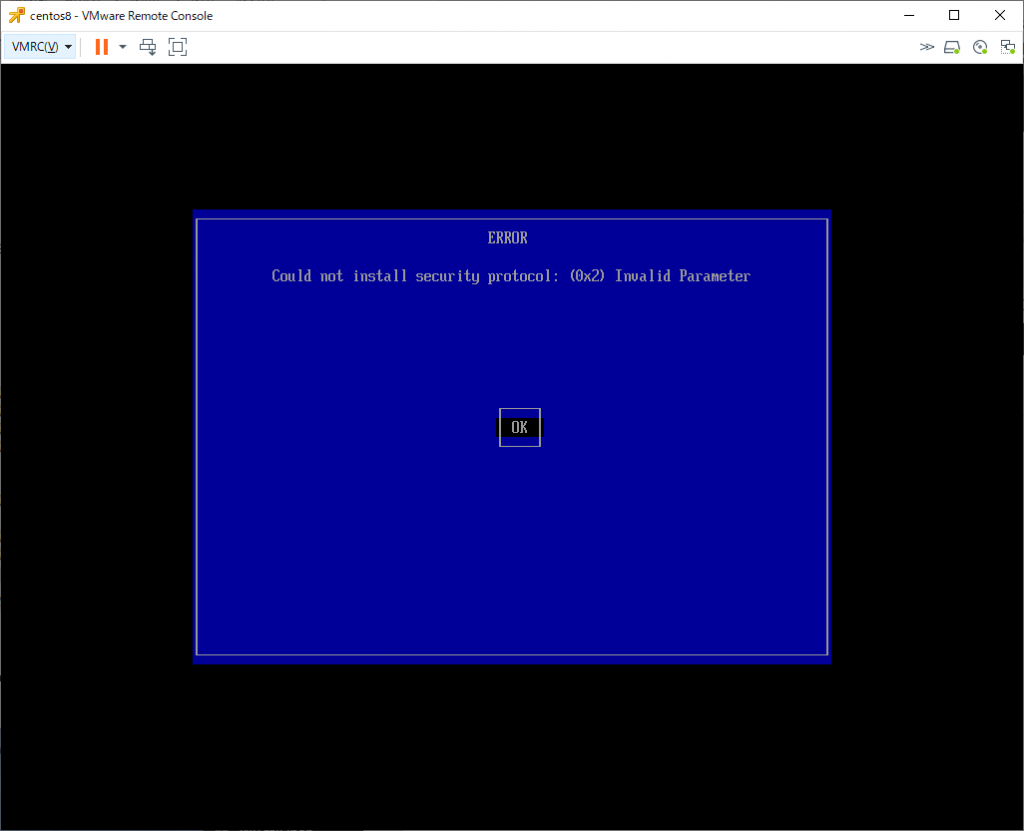

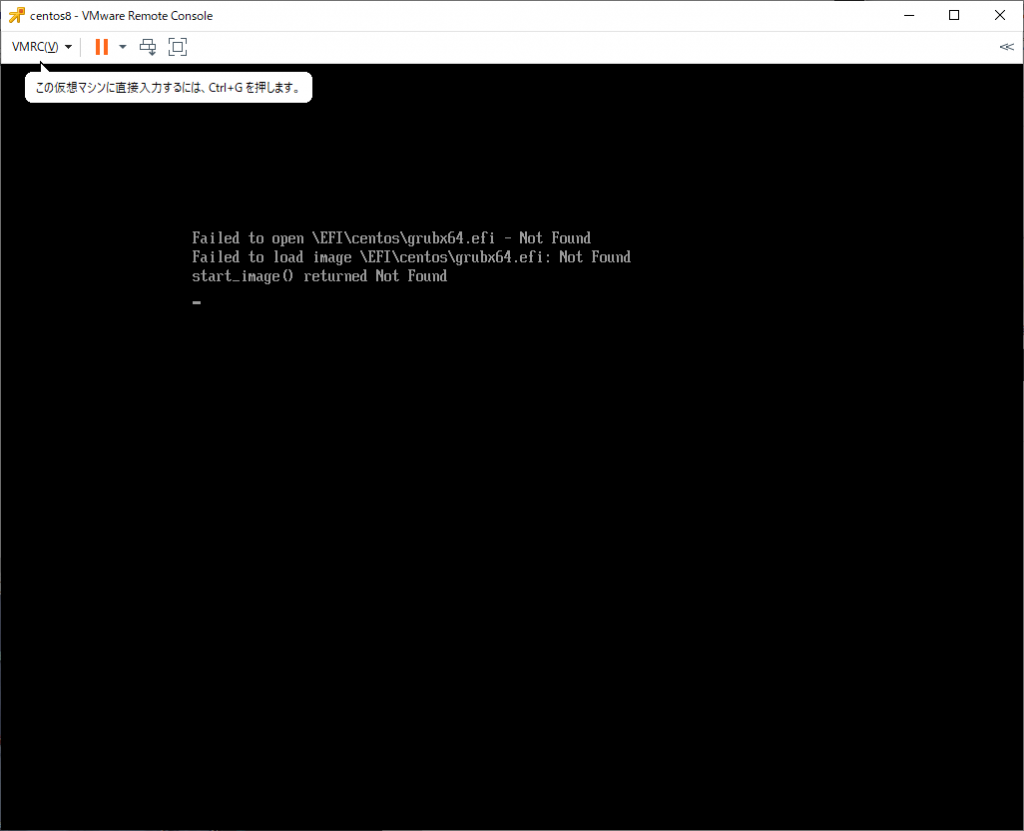

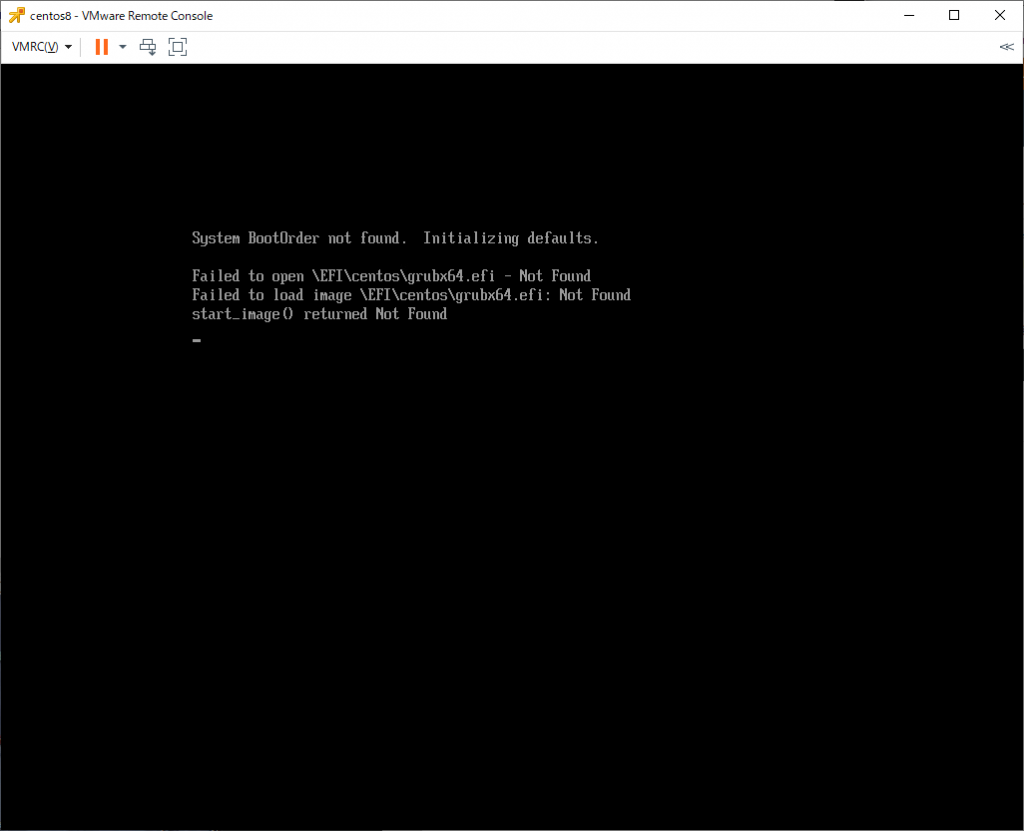

とreboot…

失敗しました。

試行2

「Switching from Red Hat Network (RHN) to Oracle Unbreakable Linux Network (ULN)」に記載されているRHELの手順が使えないかを検討した。

手順にある uln_register_ol8.tgz と uln_register-gnome_ol8.tgz を

[root@centos8 ~]# curl -o uln_register_ol8.tgz https://linux-update.oracle.com/rpms/uln_register_ol8.tgz

% Total % Received % Xferd Average Speed Time Time Time Current

Dload Upload Total Spent Left Speed

100 645k 100 645k 0 0 300k 0 0:00:02 0:00:02 --:--:-- 300k

[root@centos8 ~]# curl -o uln_register-gnome_ol8.tgz https://linux-update.oracle.com/rpms/uln_register-gnome_ol8.tgz

% Total % Received % Xferd Average Speed Time Time Time Current

Dload Upload Total Spent Left Speed

100 125k 100 125k 0 0 77166 0 0:00:01 0:00:01 --:--:-- 77166

[root@centos8 ~]# ls -l uln*

-rw-r--r--. 1 root root 128636 12月 10 17:14 uln_register-gnome_ol8.tgz

-rw-r--r--. 1 root root 661223 12月 10 17:14 uln_register_ol8.tgz

[root@centos8 ~]#

この2ファイルには何が含まれているかを確認。

[root@centos8 ~]# tar tvfz uln_register_ol8.tgz

-rw-rw-r-- ksharma/apache 24304 2019-11-13 03:32 dnf-plugin-spacewalk-2.8.5-11.0.1.module+el8.1.0+5439+db3f5398.noarch.rpm

-rw-rw-r-- ksharma/apache 31100 2019-11-13 03:32 python3-dnf-plugin-spacewalk-2.8.5-11.0.1.module+el8.1.0+5439+db3f5398.noarch.rpm

-rw-rw-r-- ksharma/apache 39592 2019-11-13 03:32 python3-rhn-check-2.8.16-13.0.1.module+el8.1.0+5439+db3f5398.x86_64.rpm

-rw-rw-r-- ksharma/apache 111980 2019-11-13 03:32 python3-rhn-client-tools-2.8.16-13.0.1.module+el8.1.0+5439+db3f5398.x86_64.rpm

-rw-rw-r-- ksharma/apache 78792 2019-11-13 03:32 python3-rhnlib-2.8.6-8.0.1.module+el8.1.0+5439+db3f5398.noarch.rpm

-rw-rw-r-- ksharma/apache 71580 2019-11-13 03:32 python3-rhn-setup-2.8.16-13.0.1.module+el8.1.0+5439+db3f5398.x86_64.rpm

-rw-rw-r-- ksharma/apache 25976 2019-11-13 03:32 rhn-check-2.8.16-13.0.1.module+el8.1.0+5439+db3f5398.x86_64.rpm

-rw-rw-r-- ksharma/apache 395692 2019-11-13 03:32 rhn-client-tools-2.8.16-13.0.1.module+el8.1.0+5439+db3f5398.x86_64.rpm

-rw-rw-r-- ksharma/apache 18140 2019-11-13 03:32 rhnlib-2.8.6-8.0.1.module+el8.1.0+5439+db3f5398.noarch.rpm

-rw-rw-r-- ksharma/apache 32364 2019-11-13 03:32 rhn-setup-2.8.16-13.0.1.module+el8.1.0+5439+db3f5398.x86_64.rpm

[root@centos8 ~]# tar tvfz uln_register-gnome_ol8.tgz

-rw-rw-r-- ksharma/apache 99204 2019-11-13 03:32 rhn-setup-gnome-2.8.16-13.0.1.module+el8.1.0+5439+db3f5398.x86_64.rpm

-rw-rw-r-- ksharma/apache 64448 2019-11-13 03:32 python3-rhn-setup-gnome-2.8.16-13.0.1.module+el8.1.0+5439+db3f5398.x86_64.rpm

[root@centos8 ~]#

RHEL8にインストールされるRedHat Network関連プログラムをOralce LinuxのULNに置き換えるものなど uln_register関連のパッケージしか入ってない感じである。

uln_registerでユーザ登録すると/etc/yum.repos.d/にOracle Linuxの登録ユーザ向けのレポジトリファイルが作成されるようになっている。

この手順では、Oracle への登録なしに移行することはできなそうな感じである。

試行3

Oracle Linux 8のレポジトリのパッケージ一覧から oraclelinux-release-8.3-1.0.4.el8.x86_64.rpm とredhat-release-8.3-1.0.0.1.el8.x86_64.rpmをダウンロード

[root@centos8 ~]# curl -O https://yum.oracle.com/repo/OracleLinux/OL8/baseos/latest/x86_64/getPackage/oraclelinux-release-8.3-1.0.4.el8.x86_64.rpm

% Total % Received % Xferd Average Speed Time Time Time Current

Dload Upload Total Spent Left Speed

100 73212 100 73212 0 0 38716 0 0:00:01 0:00:01 --:--:-- 38716

[root@centos8 ~]# ls -l oraclelinux-release-8.3-1.0.4.el8.x86_64.rpm

-rw-r--r--. 1 root root 73212 12月 10 17:54 oraclelinux-release-8.3-1.0.4.el8.x86_64.rpm

[root@centos8 ~]# curl -O https://yum.oracle.com/repo/OracleLinux/OL8/baseos/latest/x86_64/getPackage/redhat-release-8.3-1.0.0.1.el8.x86_64.rpm

% Total % Received % Xferd Average Speed Time Time Time Current

Dload Upload Total Spent Left Speed

100 17540 100 17540 0 0 72181 0 --:--:-- --:--:-- --:--:-- 71885

[root@centos8 ~]# ls -l redhat-release-8.3-1.0.0.1.el8.x86_64.rpm

-rw-r--r--. 1 root root 17540 12月 10 17:57 redhat-release-8.3-1.0.0.1.el8.x86_64.rpm

[root@centos8 ~]#

強制インストール実施

[root@centos8 ~]# rpm -Uvh oraclelinux-release-8.3-1.0.4.el8.x86_64.rpm redhat-release-8.3-1.0.0.1.el8.x86_64.rpm --force

警告: oraclelinux-release-8.3-1.0.4.el8.x86_64.rpm: ヘッダー V3 RSA/SHA256 Signature、鍵 ID ad986da3: NOKEY

Verifying... ################################# [100%]

準備しています... ################################# [100%]

更新中 / インストール中...

1:redhat-release-2:8.3-1.0.0.1.el8 ################################# [ 50%]

2:oraclelinux-release-8:8.3-1.0.4.e################################# [100%]

[root@centos8 ~]# rpm -qa|grep release

redhat-release-8.3-1.0.0.1.el8.x86_64

centos-linux-release-8.3-1.2011.el8.noarch

oraclelinux-release-8.3-1.0.4.el8.x86_64

[root@centos8 ~]#

centos-linux-releaseも残ってしまっている

[root@centos8 ~]# rpm -ev centos-linux-release-8.3-1.2011.el8.noarch

パッケージの準備中...

centos-linux-release-8.3-1.2011.el8.noarch

[root@centos8 ~]# rpm -qa|grep release

redhat-release-8.3-1.0.0.1.el8.x86_64

oraclelinux-release-8.3-1.0.4.el8.x86_64

[root@centos8 ~]#

削除成功

/etc/yum.repos.d/ にCentOS用ファイルが残っているので移動させる。

[root@centos8 ~]# ls -l /etc/yum.repos.d/

合計 48

-rw-r--r--. 1 root root 719 11月 10 09:32 CentOS-Linux-AppStream.repo

-rw-r--r--. 1 root root 704 11月 10 09:32 CentOS-Linux-BaseOS.repo

-rw-r--r--. 1 root root 1130 11月 10 09:32 CentOS-Linux-ContinuousRelease.repo

-rw-r--r--. 1 root root 318 11月 10 09:32 CentOS-Linux-Debuginfo.repo

-rw-r--r--. 1 root root 732 11月 10 09:32 CentOS-Linux-Devel.repo

-rw-r--r--. 1 root root 704 11月 10 09:32 CentOS-Linux-Extras.repo

-rw-r--r--. 1 root root 719 11月 10 09:32 CentOS-Linux-FastTrack.repo

-rw-r--r--. 1 root root 740 11月 10 09:32 CentOS-Linux-HighAvailability.repo

-rw-r--r--. 1 root root 693 11月 10 09:32 CentOS-Linux-Media.repo

-rw-r--r--. 1 root root 706 11月 10 09:32 CentOS-Linux-Plus.repo

-rw-r--r--. 1 root root 724 11月 10 09:32 CentOS-Linux-PowerTools.repo

-rw-r--r--. 1 root root 898 11月 10 09:32 CentOS-Linux-Sources.repo

[root@centos8 ~]# mkdir /etc/yum.repos.d/old

[root@centos8 ~]# mv /etc/yum.repos.d/CentOS-Linux-* /etc/yum.repos.d/old

[root@centos8 ~]# ls -l /etc/yum.repos.d/

合計 4

drwxr-xr-x. 2 root root 4096 12月 10 18:00 old

[root@centos8 ~]#

Oracle Linux用のレポジトリファイルが何もない

[root@centos8 ~]# vi /etc/yum.repos.d/ol8-temp.repo

[root@centos8 ~]# cat /etc/yum.repos.d/ol8-temp.repo

[ol8_latest]

name=Oracle Linux $releasever Latest ($basearch)

baseurl=https://yum.oracle.com/repo/OracleLinux/OL8/baseos/latest/$basearch/

gpgkey=file:///etc/pki/rpm-gpg/RPM-GPG-KEY-oracle

gpgcheck=1

enabled=1

[root@centos8 ~]#

登録したレポジトリにアクセスできるか確認。

[root@centos8 ~]# dnf list *release-el8

Oracle Linux 8 Latest (x86_64) 5.0 MB/s | 27 MB 00:05

メタデータの期限切れの最終確認: 0:00:10 時間前の 2020年12月10日 18時09分35秒 に 実施しました。

利用可能なパッケージ

mysql-release-el8.src 1.0-1.el8 ol8_latest

mysql-release-el8.x86_64 1.0-1.el8 ol8_latest

oracle-epel-release-el8.src 1.0-2.el8 ol8_latest

oracle-epel-release-el8.x86_64 1.0-2.el8 ol8_latest

oracle-gluster-release-el8.src 1.0-2.el8 ol8_latest

oracle-gluster-release-el8.x86_64 1.0-2.el8 ol8_latest

oracle-instantclient-release-el8.src 1.0-1.el8 ol8_latest

oracle-instantclient-release-el8.x86_64 1.0-1.el8 ol8_latest

oracle-olcne-release-el8.src 1.0-1.el8 ol8_latest

oracle-olcne-release-el8.x86_64 1.0-1.el8 ol8_latest

oracle-release-el8.src 1.0-1.el8 ol8_latest

oracle-release-el8.x86_64 1.0-1.el8 ol8_latest

oracle-spacewalk-client-release-el8.src 1.0-1.el8 ol8_latest

oracle-spacewalk-client-release-el8.x86_64 1.0-1.el8 ol8_latest

oraclelinux-developer-release-el8.src 1.0-5.el8 ol8_latest

oraclelinux-developer-release-el8.x86_64 1.0-5.el8 ol8_latest

oraclelinux-release-el8.src 1.0-14.el8 ol8_latest

oraclelinux-release-el8.x86_64 1.0-14.el8 ol8_latest

[root@centos8 ~]#

アップデート実施してみる

[root@centos8 ~]# dnf repolist

repo id repo の名前

ol8_latest Oracle Linux 8 Latest (x86_64)

[root@centos8 ~]# dnf update --allowerasing

メタデータの期限切れの最終確認: 0:06:48 時間前の 2020年12月10日 18時09分35秒 に実施しました。

依存関係が解決しました。

=============================================================================================================================

パッケージ アーキテクチャー バージョン リポジトリー サイズ

=============================================================================================================================

アップグレード:

NetworkManager x86_64 1:1.26.0-9.0.2.el8_3 ol8_latest 2.4 M

NetworkManager-libnm x86_64 1:1.26.0-9.0.2.el8_3 ol8_latest 1.8 M

NetworkManager-team x86_64 1:1.26.0-9.0.2.el8_3 ol8_latest 142 k

NetworkManager-tui x86_64 1:1.26.0-9.0.2.el8_3 ol8_latest 320 k

chrony x86_64 3.5-1.0.1.el8 ol8_latest 271 k

coreutils x86_64 8.30-8.0.1.el8 ol8_latest 1.2 M

coreutils-common x86_64 8.30-8.0.1.el8 ol8_latest 2.0 M

dbus x86_64 1:1.12.8-11.0.1.el8 ol8_latest 41 k

dbus-common noarch 1:1.12.8-11.0.1.el8 ol8_latest 45 k

dbus-daemon x86_64 1:1.12.8-11.0.1.el8 ol8_latest 240 k

dbus-libs x86_64 1:1.12.8-11.0.1.el8 ol8_latest 183 k

dbus-tools x86_64 1:1.12.8-11.0.1.el8 ol8_latest 85 k

dbxtool x86_64 8-5.0.1.el8 ol8_latest 41 k

dracut x86_64 049-95.git20200804.0.2.el8 ol8_latest 369 k

dracut-config-rescue x86_64 049-95.git20200804.0.2.el8 ol8_latest 57 k

dracut-network x86_64 049-95.git20200804.0.2.el8 ol8_latest 105 k

dracut-squash x86_64 049-95.git20200804.0.2.el8 ol8_latest 58 k

efi-filesystem noarch 3-2.0.2.el8 ol8_latest 9.0 k

efibootmgr x86_64 16-1.0.1.el8 ol8_latest 47 k

firewalld noarch 0.8.2-2.0.1.el8 ol8_latest 487 k

firewalld-filesystem noarch 0.8.2-2.0.1.el8 ol8_latest 76 k

fuse x86_64 2.9.7-12.0.2.el8 ol8_latest 84 k

fuse-common x86_64 3.2.1-12.0.2.el8 ol8_latest 22 k

fuse-libs x86_64 2.9.7-12.0.2.el8 ol8_latest 104 k

glibc x86_64 2.28-127.0.1.el8 ol8_latest 3.6 M

glibc-common x86_64 2.28-127.0.1.el8 ol8_latest 1.3 M

glibc-langpack-ja x86_64 2.28-127.0.1.el8 ol8_latest 330 k

grub2-common noarch 1:2.02-90.0.1.el8 ol8_latest 885 k

grub2-efi-x64 x86_64 1:2.02-90.0.1.el8 ol8_latest 409 k

grub2-tools x86_64 1:2.02-90.0.1.el8 ol8_latest 2.0 M

grub2-tools-extra x86_64 1:2.02-90.0.1.el8 ol8_latest 1.1 M

grub2-tools-minimal x86_64 1:2.02-90.0.1.el8 ol8_latest 205 k

grubby x86_64 8.40-41.0.1.el8 ol8_latest 50 k

iptables x86_64 1.8.4-15.0.1.el8 ol8_latest 583 k

iptables-ebtables x86_64 1.8.4-15.0.1.el8 ol8_latest 71 k

iptables-libs x86_64 1.8.4-15.0.1.el8 ol8_latest 106 k

iwl100-firmware noarch 999:39.31.5.1-999.5.el8 ol8_latest 151 k

iwl1000-firmware noarch 999:39.31.5.1-999.5.el8 ol8_latest 215 k

iwl105-firmware noarch 999:18.168.6.1-999.5.el8 ol8_latest 236 k

iwl135-firmware noarch 999:18.168.6.1-999.5.el8 ol8_latest 245 k

iwl2000-firmware noarch 999:18.168.6.1-999.5.el8 ol8_latest 238 k

iwl2030-firmware noarch 999:18.168.6.1-999.5.el8 ol8_latest 247 k

iwl3160-firmware noarch 999:25.30.13.0-999.5.el8 ol8_latest 1.6 M

iwl5000-firmware noarch 999:8.83.5.1_1-999.5.el8 ol8_latest 295 k

iwl5150-firmware noarch 999:8.24.2.2-999.5.el8 ol8_latest 148 k

iwl6000-firmware noarch 999:9.221.4.1-999.5.el8 ol8_latest 168 k

iwl6000g2a-firmware noarch 999:18.168.6.1-999.5.el8 ol8_latest 311 k

iwl6050-firmware noarch 999:41.28.5.1-999.5.el8 ol8_latest 244 k

iwl7260-firmware noarch 999:25.30.13.0-999.5.el8 ol8_latest 15 M

kexec-tools x86_64 2.0.20-34.0.2.el8 ol8_latest 498 k

kmod x86_64 25-16.0.1.el8 ol8_latest 128 k

kmod-libs x86_64 25-16.0.1.el8 ol8_latest 70 k

libdnf x86_64 0.48.0-5.0.2.el8 ol8_latest 650 k

libgcc x86_64 8.3.1-5.1.0.1.el8 ol8_latest 85 k

libgomp x86_64 8.3.1-5.1.0.1.el8 ol8_latest 211 k

libkcapi x86_64 1.2.0-2.0.1.el8 ol8_latest 48 k

libkcapi-hmaccalc x86_64 1.2.0-2.0.1.el8 ol8_latest 31 k

libreport-filesystem x86_64 2.9.5-15.0.1.el8 ol8_latest 22 k

libsss_autofs x86_64 2.3.0-9.0.1.el8 ol8_latest 108 k

libsss_certmap x86_64 2.3.0-9.0.1.el8 ol8_latest 141 k

libsss_idmap x86_64 2.3.0-9.0.1.el8 ol8_latest 111 k

libsss_nss_idmap x86_64 2.3.0-9.0.1.el8 ol8_latest 118 k

libsss_sudo x86_64 2.3.0-9.0.1.el8 ol8_latest 107 k

libstdc++ x86_64 8.3.1-5.1.0.1.el8 ol8_latest 458 k

libxml2 x86_64 2.9.7-8.0.1.el8 ol8_latest 696 k

libxslt x86_64 1.1.32-5.0.1.el8 ol8_latest 250 k

libzstd x86_64 1.4.4-1.0.1.el8 ol8_latest 266 k

linux-firmware noarch 999:20200902-999.5.gitd5f9eea5.el8 ol8_latest 122 M

microcode_ctl x86_64 4:20200609-2.20201027.1.0.1.el8_3 ol8_latest 4.5 M

mozjs60 x86_64 60.9.0-4.0.1.el8 ol8_latest 6.6 M

os-prober x86_64 1.74-6.0.1.el8 ol8_latest 51 k

parted x86_64 3.2-38.0.1.el8 ol8_latest 556 k

platform-python x86_64 3.6.8-31.0.1.el8 ol8_latest 83 k

policycoreutils x86_64 2.9-9.0.1.el8 ol8_latest 377 k

polkit x86_64 0.115-11.0.1.el8 ol8_latest 154 k

polkit-libs x86_64 0.115-11.0.1.el8 ol8_latest 76 k

python3-firewall noarch 0.8.2-2.0.1.el8 ol8_latest 392 k

python3-hawkey x86_64 0.48.0-5.0.2.el8 ol8_latest 112 k

python3-libdnf x86_64 0.48.0-5.0.2.el8 ol8_latest 757 k

python3-libs x86_64 3.6.8-31.0.1.el8 ol8_latest 7.8 M

python3-libxml2 x86_64 2.9.7-8.0.1.el8 ol8_latest 237 k

selinux-policy noarch 3.14.3-54.0.1.el8 ol8_latest 623 k

selinux-policy-targeted noarch 3.14.3-54.0.1.el8 ol8_latest 15 M

sssd-client x86_64 2.3.0-9.0.1.el8 ol8_latest 171 k

sssd-common x86_64 2.3.0-9.0.1.el8 ol8_latest 1.5 M

sssd-kcm x86_64 2.3.0-9.0.1.el8 ol8_latest 224 k

sssd-nfs-idmap x86_64 2.3.0-9.0.1.el8 ol8_latest 105 k

systemd x86_64 239-41.0.1.el8_3 ol8_latest 3.6 M

systemd-libs x86_64 239-41.0.1.el8_3 ol8_latest 1.1 M

systemd-pam x86_64 239-41.0.1.el8_3 ol8_latest 457 k

systemd-udev x86_64 239-41.0.1.el8_3 ol8_latest 1.3 M

tuned noarch 2.14.0-3.0.1.el8 ol8_latest 294 k

vim-minimal x86_64 2:8.0.1763-15.0.1.el8 ol8_latest 572 k

依存関係のインストール:

grub2-tools-efi x86_64 1:2.02-90.0.1.el8 ol8_latest 470 k

トランザクションの概要

=============================================================================================================================

インストール 1 パッケージ

アップグレード 93 パッケージ

ダウンロードサイズの合計: 212 M

これでよろしいですか? [y/N]: y

パッケージのダウンロード:

(1/94): dbxtool-8-5.0.1.el8.x86_64.rpm 160 kB/s | 41 kB 00:00

<略>

試行4

centosという名前がつくパッケージを確認して、削除

[root@centos8 ~]# rpm -qa|grep centos

centos-gpg-keys-8-2.el8.noarch

centos-linux-repos-8-2.el8.noarch

[root@centos8 ~]# rpm -ev centos-gpg-keys centos-linux-repos

パッケージの準備中...

centos-linux-repos-8-2.el8.noarch

centos-gpg-keys-1:8-2.el8.noarch

[root@centos8 ~]# rpm -qa|grep centos

[root@centos8 ~]#

Oralce Linuxのレポジトリファイルを追加

[root@centos8 ~]# rpm -qa|grep oraclelinux

oraclelinux-release-8.3-1.0.4.el8.x86_64

[root@centos8 ~]# dnf install oraclelinux-release-el8

メタデータの期限切れの最終確認: 0:22:00 時間前の 2020年12月10日 18時09分35秒 に実施しました。

依存関係が解決しました。

=========================================================================================

パッケージ Arch バージョン リポジトリー サイズ

=========================================================================================

インストール:

oraclelinux-release-el8 x86_64 1.0-14.el8 ol8_latest 18 k

トランザクションの概要

=========================================================================================

インストール 1 パッケージ

ダウンロードサイズの合計: 18 k

インストール済みのサイズ: 20 k

これでよろしいですか? [y/N]: y

パッケージのダウンロード:

oraclelinux-release-el8-1.0-14.el8.x86_64.rpm 276 kB/s | 18 kB 00:00

-----------------------------------------------------------------------------------------

合計 264 kB/s | 18 kB 00:00

警告: /var/cache/dnf/ol8_latest-e4c6155830ad002c/packages/oraclelinux-release-el8-1.0-14.el8.x86_64.rpm: ヘッダー V3 RSA/SHA256 Signature、鍵 ID ad986da3: NOKEY

Oracle Linux 8 Latest (x86_64) 181 kB/s | 3.1 kB 00:00

GPG 鍵 0xAD986DA3 をインポート中:

Userid : "Oracle OSS group (Open Source Software group) <build@oss.oracle.com>"

Fingerprint: 76FD 3DB1 3AB6 7410 B89D B10E 8256 2EA9 AD98 6DA3

From : /etc/pki/rpm-gpg/RPM-GPG-KEY-oracle

これでよろしいですか? [y/N]: y

鍵のインポートに成功しました

トランザクションの確認を実行中

トランザクションの確認に成功しました。

トランザクションのテストを実行中

トランザクションのテストに成功しました。

トランザクションを実行中

準備 : 1/1

インストール : oraclelinux-release-el8-1.0-14.el8.x86_64 1/1

scriptletの実行中: oraclelinux-release-el8-1.0-14.el8.x86_64 1/1

検証 : oraclelinux-release-el8-1.0-14.el8.x86_64 1/1

インストール済み:

oraclelinux-release-el8-1.0-14.el8.x86_64

完了しました!

[root@centos8 ~]# rpm -qa|grep oraclelinux

oraclelinux-release-el8-1.0-14.el8.x86_64

oraclelinux-release-8.3-1.0.4.el8.x86_64

[root@centos8 ~]#

アップデート!!

[root@centos8 ~]# dnf update

Oracle Linux 8 BaseOS Latest (x86_64) 2.4 MB/s | 27 MB 00:11

Oracle Linux 8 Application Stream (x86_64) 4.4 MB/s | 21 MB 00:04

Latest Unbreakable Enterprise Kernel Release 6 for Oracl 4.5 MB/s | 11 MB 00:02

メタデータの期限切れの最終確認: 0:00:05 時間前の 2020年12月10日 18時32分52秒 に実施しました。

依存関係が解決しました。

=========================================================================================

パッケージ Arch バージョン リポジトリー サイズ

=========================================================================================

アップグレード:

NetworkManager x86_64 1:1.26.0-9.0.2.el8_3 ol8_latest 2.4 M

NetworkManager-libnm x86_64 1:1.26.0-9.0.2.el8_3 ol8_latest 1.8 M

NetworkManager-team x86_64 1:1.26.0-9.0.2.el8_3 ol8_latest 142 k

NetworkManager-tui x86_64 1:1.26.0-9.0.2.el8_3 ol8_latest 320 k

chrony x86_64 3.5-1.0.1.el8 ol8_latest 271 k

coreutils x86_64 8.30-8.0.1.el8 ol8_latest 1.2 M

coreutils-common x86_64 8.30-8.0.1.el8 ol8_latest 2.0 M

dbus x86_64 1:1.12.8-11.0.1.el8 ol8_latest 41 k

dbus-common noarch 1:1.12.8-11.0.1.el8 ol8_latest 45 k

dbus-daemon x86_64 1:1.12.8-11.0.1.el8 ol8_latest 240 k

dbus-libs x86_64 1:1.12.8-11.0.1.el8 ol8_latest 183 k

dbus-tools x86_64 1:1.12.8-11.0.1.el8 ol8_latest 85 k

dbxtool x86_64 8-5.0.1.el8 ol8_latest 41 k

dracut x86_64 049-95.git20200804.0.2.el8 ol8_latest 369 k

dracut-config-rescue x86_64 049-95.git20200804.0.2.el8 ol8_latest 57 k

dracut-network x86_64 049-95.git20200804.0.2.el8 ol8_latest 105 k

dracut-squash x86_64 049-95.git20200804.0.2.el8 ol8_latest 58 k

efi-filesystem noarch 3-2.0.2.el8 ol8_latest 9.0 k

efibootmgr x86_64 16-1.0.1.el8 ol8_latest 47 k

firewalld noarch 0.8.2-2.0.1.el8 ol8_latest 487 k

firewalld-filesystem noarch 0.8.2-2.0.1.el8 ol8_latest 76 k

fuse x86_64 2.9.7-12.0.2.el8 ol8_latest 84 k

fuse-common x86_64 3.2.1-12.0.2.el8 ol8_latest 22 k

fuse-libs x86_64 2.9.7-12.0.2.el8 ol8_latest 104 k

glibc x86_64 2.28-127.0.1.el8 ol8_latest 3.6 M

glibc-common x86_64 2.28-127.0.1.el8 ol8_latest 1.3 M

glibc-langpack-ja x86_64 2.28-127.0.1.el8 ol8_latest 330 k

grub2-common noarch 1:2.02-90.0.1.el8 ol8_latest 885 k

grub2-efi-x64 x86_64 1:2.02-90.0.1.el8 ol8_latest 409 k

grub2-tools x86_64 1:2.02-90.0.1.el8 ol8_latest 2.0 M

grub2-tools-extra x86_64 1:2.02-90.0.1.el8 ol8_latest 1.1 M

grub2-tools-minimal x86_64 1:2.02-90.0.1.el8 ol8_latest 205 k

grubby x86_64 8.40-41.0.1.el8 ol8_latest 50 k

iproute x86_64 5.4.0-1.0.1.el8 ol8_UEKR6 665 k

iptables x86_64 1.8.4-15.0.1.el8 ol8_latest 583 k

iptables-ebtables x86_64 1.8.4-15.0.1.el8 ol8_latest 71 k

iptables-libs x86_64 1.8.4-15.0.1.el8 ol8_latest 106 k

iwl100-firmware noarch 999:39.31.5.1-999.5.el8 ol8_latest 151 k

iwl1000-firmware noarch 999:39.31.5.1-999.5.el8 ol8_latest 215 k

iwl105-firmware noarch 999:18.168.6.1-999.5.el8 ol8_latest 236 k

iwl135-firmware noarch 999:18.168.6.1-999.5.el8 ol8_latest 245 k

iwl2000-firmware noarch 999:18.168.6.1-999.5.el8 ol8_latest 238 k

iwl2030-firmware noarch 999:18.168.6.1-999.5.el8 ol8_latest 247 k

iwl3160-firmware noarch 999:25.30.13.0-999.5.el8 ol8_latest 1.6 M

iwl5000-firmware noarch 999:8.83.5.1_1-999.5.el8 ol8_latest 295 k

iwl5150-firmware noarch 999:8.24.2.2-999.5.el8 ol8_latest 148 k

iwl6000-firmware noarch 999:9.221.4.1-999.5.el8 ol8_latest 168 k

iwl6000g2a-firmware noarch 999:18.168.6.1-999.5.el8 ol8_latest 311 k

iwl6050-firmware noarch 999:41.28.5.1-999.5.el8 ol8_latest 244 k

iwl7260-firmware noarch 999:25.30.13.0-999.5.el8 ol8_latest 15 M

kexec-tools x86_64 2.0.20-34.0.2.el8 ol8_latest 498 k

kmod x86_64 25-16.0.1.el8 ol8_latest 128 k

kmod-libs x86_64 25-16.0.1.el8 ol8_latest 70 k

libdnf x86_64 0.48.0-5.0.2.el8 ol8_latest 650 k

libgcc x86_64 8.3.1-5.1.0.1.el8 ol8_latest 85 k

libgomp x86_64 8.3.1-5.1.0.1.el8 ol8_latest 211 k

libkcapi x86_64 1.2.0-2.0.1.el8 ol8_latest 48 k

libkcapi-hmaccalc x86_64 1.2.0-2.0.1.el8 ol8_latest 31 k

libreport-filesystem x86_64 2.9.5-15.0.1.el8 ol8_latest 22 k

libsss_autofs x86_64 2.3.0-9.0.1.el8 ol8_latest 108 k

libsss_certmap x86_64 2.3.0-9.0.1.el8 ol8_latest 141 k

libsss_idmap x86_64 2.3.0-9.0.1.el8 ol8_latest 111 k

libsss_nss_idmap x86_64 2.3.0-9.0.1.el8 ol8_latest 118 k

libsss_sudo x86_64 2.3.0-9.0.1.el8 ol8_latest 107 k

libstdc++ x86_64 8.3.1-5.1.0.1.el8 ol8_latest 458 k

libxml2 x86_64 2.9.7-8.0.1.el8 ol8_latest 696 k

libxslt x86_64 1.1.32-5.0.1.el8 ol8_latest 250 k

libzstd x86_64 1.4.4-1.0.1.el8 ol8_latest 266 k

linux-firmware noarch 999:20200902-999.5.gitd5f9eea5.el8 ol8_latest 122 M

microcode_ctl x86_64 4:20200609-2.20201027.1.0.1.el8_3 ol8_latest 4.5 M

mozjs60 x86_64 60.9.0-4.0.1.el8 ol8_latest 6.6 M

open-vm-tools x86_64 11.1.0-2.0.1.el8 ol8_appstream 716 k

os-prober x86_64 1.74-6.0.1.el8 ol8_latest 51 k

parted x86_64 3.2-38.0.1.el8 ol8_latest 556 k

platform-python x86_64 3.6.8-31.0.1.el8 ol8_latest 83 k

plymouth x86_64 0.9.4-7.20200615git1e36e30.0.1.el8 ol8_appstream 127 k

plymouth-core-libs x86_64 0.9.4-7.20200615git1e36e30.0.1.el8 ol8_appstream 122 k

plymouth-scripts x86_64 0.9.4-7.20200615git1e36e30.0.1.el8 ol8_appstream 44 k

policycoreutils x86_64 2.9-9.0.1.el8 ol8_latest 377 k

polkit x86_64 0.115-11.0.1.el8 ol8_latest 154 k

polkit-libs x86_64 0.115-11.0.1.el8 ol8_latest 76 k

python3-firewall noarch 0.8.2-2.0.1.el8 ol8_latest 392 k

python3-hawkey x86_64 0.48.0-5.0.2.el8 ol8_latest 112 k

python3-libdnf x86_64 0.48.0-5.0.2.el8 ol8_latest 757 k

python3-libs x86_64 3.6.8-31.0.1.el8 ol8_latest 7.8 M

python3-libxml2 x86_64 2.9.7-8.0.1.el8 ol8_latest 237 k

selinux-policy noarch 3.14.3-54.0.1.el8 ol8_latest 623 k

selinux-policy-targeted noarch 3.14.3-54.0.1.el8 ol8_latest 15 M

sssd-client x86_64 2.3.0-9.0.1.el8 ol8_latest 171 k

sssd-common x86_64 2.3.0-9.0.1.el8 ol8_latest 1.5 M

sssd-kcm x86_64 2.3.0-9.0.1.el8 ol8_latest 224 k

sssd-nfs-idmap x86_64 2.3.0-9.0.1.el8 ol8_latest 105 k

systemd x86_64 239-41.0.1.el8_3 ol8_latest 3.6 M

systemd-libs x86_64 239-41.0.1.el8_3 ol8_latest 1.1 M

systemd-pam x86_64 239-41.0.1.el8_3 ol8_latest 457 k

systemd-udev x86_64 239-41.0.1.el8_3 ol8_latest 1.3 M

tuned noarch 2.14.0-3.0.1.el8 ol8_latest 294 k

vim-minimal x86_64 2:8.0.1763-15.0.1.el8 ol8_latest 572 k

xfsprogs x86_64 5.4.0-1.0.1.el8 ol8_UEKR6 1.1 M

依存関係のインストール:

grub2-tools-efi x86_64 1:2.02-90.0.1.el8 ol8_latest 470 k

トランザクションの概要

=========================================================================================

インストール 1 パッケージ

アップグレード 99 パッケージ

ダウンロードサイズの合計: 215 M

これでよろしいですか? [y/N]: y

再起動

試行5

oraclelinux-release-el8インストールとdnf updateまでは試行4と同じ

UEKカーネルをインストールすればgrub/initrdを作り直すよね?ということでkernel-uekをインストールしてみる。

よくみたら、/etc/grub2-efi.cfg のリンク先がない

[root@centos8 ~]# ls -l /etc/grub2-efi.cfg

lrwxrwxrwx. 1 root root 31 11月 6 04:56 /etc/grub2-efi.cfg -> ../boot/efi/EFI/redhat/grub.cfg

[root@centos8 ~]# ls -l /boot/efi/EFI/redhat/

合計 1860

drwx------. 2 root root 4096 11月 6 04:56 fonts

-rwx------. 1 root root 1024 12月 10 19:37 grubenv

-rwx------. 1 root root 1895592 11月 6 04:56 grubx64.efi

[root@centos8 ~]# ls -l /boot/efi/EFI/centos/

合計 3580

-rwx------. 1 root root 134 8月 1 10:55 BOOTX64.CSV

-rwx------. 1 root root 6544 12月 10 16:55 grub.cfg

-rwx------. 1 root root 1024 12月 10 17:10 grubenv

-rwx------. 1 root root 1162400 8月 1 10:55 mmx64.efi

-rwx------. 1 root root 1238416 8月 1 10:55 shimx64-centos.efi

-rwx------. 1 root root 1244496 8月 1 10:55 shimx64.efi

[root@centos8 ~]#

[root@centos8 ~]# cd /boot/efi/EFI/redhat/

[root@centos8 redhat]# cp ../centos/grub.cfg .

[root@centos8 redhat]#

さて、reboot

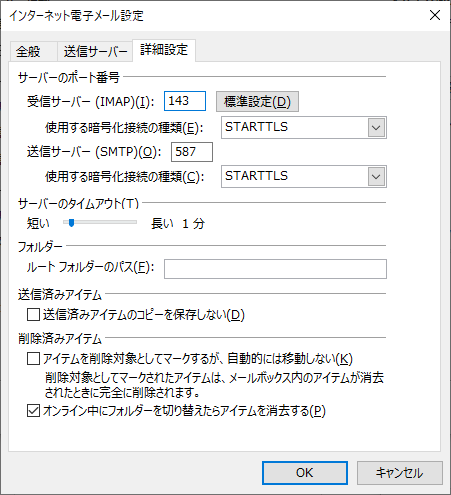

試行6

oraclelinux-release-el8インストールとdnf updateまでは試行4と同じ

/etc/grub2-efi.cfg はどのパッケージが生成しているか確認

[root@centos8 ~]# dnf provides /etc/grub2-efi.cfg

メタデータの期限切れの最終確認: 0:00:36 時間前の 2020年12月11日 08時46分54秒 に 実施しました。

grub2-efi-ia32-1:2.02-66.0.4.el8.x86_64 : GRUB for EFI systems.

Repo : ol8_latest

一致:

ファイル名 : /etc/grub2-efi.cfg

<略>

grub2-efi-x64-1:2.02-90.0.1.el8.x86_64 : GRUB for EFI systems.

Repo : ol8_baseos_latest

一致:

ファイル名 : /etc/grub2-efi.cfg

[root@centos8 ~]#

grub2-efi-x64が提供している。

Errorになっている /EFI/centos/grubx64.efi の提供元は?

[root@centos8 ~]# dnf provides /boot/efi/EFI/centos/grubx64.efi

メタデータの期限切れの最終確認: 0:05:24 時間前の 2020年12月11日 08時46分54秒 に 実施しました。

grub2-efi-x64-1:2.02-90.el8.x86_64 : GRUB for EFI systems.

Repo : @System

一致:

ファイル名 : /boot/efi/EFI/centos/grubx64.efi

[root@centos8 ~]#

他に/boot/efi/EFI/centos/にあるファイルを確認してみると、grub2-efi-x64 と shim-x64 による提供と判明

[root@centos8 ~]# dnf provides /boot/efi/EFI/centos/*

メタデータの期限切れの最終確認: 0:07:42 時間前の 2020年12月11日 08時46分54秒 に 実施しました。

grub2-efi-x64-1:2.02-90.el8.x86_64 : GRUB for EFI systems.

Repo : @System

一致:

ファイル名 : /boot/efi/EFI/centos/grubenv

ファイル名 : /boot/efi/EFI/centos/grub.cfg

ファイル名 : /boot/efi/EFI/centos/grubx64.efi

ファイル名 : /boot/efi/EFI/centos/fonts

<略>

shim-x64-15-15.el8_2.x86_64 : First-stage UEFI bootloader

Repo : @System

一致:

ファイル名 : /boot/efi/EFI/centos/BOOTX64.CSV

ファイル名 : /boot/efi/EFI/centos/shimx64-centos.efi

ファイル名 : /boot/efi/EFI/centos/shimx64.efi

ファイル名 : /boot/efi/EFI/centos/mmx64.efi

[root@centos8 ~]#

grub2関連でインストールされているパッケージと、アップデートがあるパッケージを確認

[root@centos8 ~]# dnf list --installed grub2*

インストール済みパッケージ

grub2-common.noarch 1:2.02-90.el8 @anaconda

grub2-efi-x64.x86_64 1:2.02-90.el8 @anaconda

grub2-tools.x86_64 1:2.02-90.el8 @anaconda

grub2-tools-extra.x86_64 1:2.02-90.el8 @anaconda

grub2-tools-minimal.x86_64 1:2.02-90.el8 @anaconda

[root@centos8 ~]# dnf list --upgrade grub2*

メタデータの期限切れの最終確認: 0:03:29 時間前の 2020年12月11日 08時46分54秒 に 実施しました。

利用可能なアップグレード

grub2-common.noarch 1:2.02-90.0.1.el8 ol8_latest

grub2-common.noarch 1:2.02-90.0.1.el8 ol8_baseos_latest

grub2-efi-x64.x86_64 1:2.02-90.0.1.el8 ol8_latest

grub2-efi-x64.x86_64 1:2.02-90.0.1.el8 ol8_baseos_latest

grub2-tools.x86_64 1:2.02-90.0.1.el8 ol8_latest

grub2-tools.x86_64 1:2.02-90.0.1.el8 ol8_baseos_latest

grub2-tools-extra.x86_64 1:2.02-90.0.1.el8 ol8_latest

grub2-tools-extra.x86_64 1:2.02-90.0.1.el8 ol8_baseos_latest

grub2-tools-minimal.x86_64 1:2.02-90.0.1.el8 ol8_latest

grub2-tools-minimal.x86_64 1:2.02-90.0.1.el8 ol8_baseos_latest

[root@centos8 ~]# dnf list --installed shim*

インストール済みパッケージ

shim-x64.x86_64 15-15.el8_2 @anaconda

[root@centos8 ~]# dnf list --upgrade shim*

メタデータの期限切れの最終確認: 0:09:27 時間前の 2020年12月11日 08時46分54秒 に 実施しました。

エラー: 表示するための一致したパッケージはありません

[root@centos8 ~]#

[root@centos8 ~]# dnf list shim*

メタデータの期限切れの最終確認: 0:09:59 時間前の 2020年12月11日 08時46分54秒 に 実施しました。

インストール済みパッケージ

shim-x64.x86_64 15-15.el8_2 @anaconda

利用可能なパッケージ

shim.src 15-11.0.5 ol8_latest

shim.src 15-11.0.5 ol8_baseos_latest

shim-ia32.x86_64 15-11.0.5 ol8_latest

shim-ia32.x86_64 15-11.0.5 ol8_baseos_latest

[root@centos8 ~]#

shim-x64の方はアップデートが無く、CentOS8版の方がバージョンが新しいという状況だった。

とりあえずgrub2関連をアップデート

[root@centos8 ~]# dnf update grub2*

メタデータの期限切れの最終確認: 0:11:28 時間前の 2020年12月11日 08時46分54秒 に 実施しました。

依存関係が解決しました。

================================================================================

パッケージ Arch バージョン リポジトリー サイズ

================================================================================

アップグレード:

grub2-common noarch 1:2.02-90.0.1.el8 ol8_latest 885 k

grub2-efi-x64 x86_64 1:2.02-90.0.1.el8 ol8_latest 409 k

grub2-tools x86_64 1:2.02-90.0.1.el8 ol8_latest 2.0 M

grub2-tools-extra x86_64 1:2.02-90.0.1.el8 ol8_latest 1.1 M

grub2-tools-minimal x86_64 1:2.02-90.0.1.el8 ol8_latest 205 k

依存関係のインストール:

grub2-tools-efi x86_64 1:2.02-90.0.1.el8 ol8_latest 470 k

トランザクションの概要

================================================================================

インストール 1 パッケージ

アップグレード 5 パッケージ

ダウンロードサイズの合計: 4.9 M

これでよろしいですか? [y/N]: y

パッケージのダウンロード:

(1/6): grub2-efi-x64-2.02-90.0.1.el8.x86_64.rpm 2.2 MB/s | 409 kB 00:00

(2/6): grub2-tools-extra-2.02-90.0.1.el8.x86_64 396 kB/s | 1.1 MB 00:02

(3/6): grub2-common-2.02-90.0.1.el8.noarch.rpm 328 kB/s | 885 kB 00:02

(4/6): grub2-tools-efi-2.02-90.0.1.el8.x86_64.r 160 kB/s | 470 kB 00:02

(5/6): grub2-tools-2.02-90.0.1.el8.x86_64.rpm 8.3 MB/s | 2.0 MB 00:00

(6/6): grub2-tools-minimal-2.02-90.0.1.el8.x86_ 121 kB/s | 205 kB 00:01

--------------------------------------------------------------------------------

合計 1.1 MB/s | 4.9 MB 00:04

トランザクションの確認を実行中

トランザクションの確認に成功しました。

トランザクションのテストを実行中

トランザクションのテストに成功しました。

トランザクションを実行中

準備 : 1/1

scriptletの実行中: grub2-common-1:2.02-90.0.1.el8.noarch 1/1

アップグレード : grub2-common-1:2.02-90.0.1.el8.noarch 1/11

アップグレード : grub2-tools-minimal-1:2.02-90.0.1.el8.x86_64 2/11

アップグレード : grub2-tools-extra-1:2.02-90.0.1.el8.x86_64 3/11

scriptletの実行中: grub2-tools-1:2.02-90.0.1.el8.x86_64 4/11

アップグレード : grub2-tools-1:2.02-90.0.1.el8.x86_64 4/11

scriptletの実行中: grub2-tools-1:2.02-90.0.1.el8.x86_64 4/11

アップグレード : grub2-efi-x64-1:2.02-90.0.1.el8.x86_64 5/11

インストール : grub2-tools-efi-1:2.02-90.0.1.el8.x86_64 6/11

整理 : grub2-efi-x64-1:2.02-90.el8.x86_64 7/11

整理 : grub2-tools-extra-1:2.02-90.el8.x86_64 8/11

整理 : grub2-tools-minimal-1:2.02-90.el8.x86_64 9/11

scriptletの実行中: grub2-tools-1:2.02-90.el8.x86_64 10/11

整理 : grub2-tools-1:2.02-90.el8.x86_64 10/11

整理 : grub2-common-1:2.02-90.el8.noarch 11/11

scriptletの実行中: grub2-common-1:2.02-90.el8.noarch 11/11

検証 : grub2-tools-efi-1:2.02-90.0.1.el8.x86_64 1/11

検証 : grub2-tools-extra-1:2.02-90.0.1.el8.x86_64 2/11

検証 : grub2-tools-extra-1:2.02-90.el8.x86_64 3/11

検証 : grub2-efi-x64-1:2.02-90.0.1.el8.x86_64 4/11

検証 : grub2-efi-x64-1:2.02-90.el8.x86_64 5/11

検証 : grub2-common-1:2.02-90.0.1.el8.noarch 6/11

検証 : grub2-common-1:2.02-90.el8.noarch 7/11

検証 : grub2-tools-1:2.02-90.0.1.el8.x86_64 8/11

検証 : grub2-tools-1:2.02-90.el8.x86_64 9/11

検証 : grub2-tools-minimal-1:2.02-90.0.1.el8.x86_64 10/11

検証 : grub2-tools-minimal-1:2.02-90.el8.x86_64 11/11

アップグレード済み:

grub2-common-1:2.02-90.0.1.el8.noarch

grub2-efi-x64-1:2.02-90.0.1.el8.x86_64

grub2-tools-1:2.02-90.0.1.el8.x86_64

grub2-tools-extra-1:2.02-90.0.1.el8.x86_64

grub2-tools-minimal-1:2.02-90.0.1.el8.x86_64

インストール済み:

grub2-tools-efi-1:2.02-90.0.1.el8.x86_64

完了しました!

[root@centos8 ~]#

で、shim-x64をダウングレード

[root@centos8 ~]# dnf downgrade shim-x64

メタデータの期限切れの最終確認: 0:13:23 時間前の 2020年12月11日 08時46分54秒 に 実施しました。

依存関係が解決しました。

================================================================================

パッケージ Arch バージョン リポジトリー サイズ

================================================================================

インストール:

kernel x86_64 4.18.0-193.28.1.el8_2 ol8_latest 2.8 M

kernel-core x86_64 4.18.0-193.28.1.el8_2 ol8_latest 28 M

kernel-modules x86_64 4.18.0-193.28.1.el8_2 ol8_latest 24 M

ダウングレード:

shim-x64 x86_64 15-11.0.5 ol8_latest 656 k

トランザクションの概要

================================================================================

インストール 3 パッケージ

ダウングレード 1 パッケージ

ダウンロードサイズの合計: 55 M

これでよろしいですか? [y/N]: y

パッケージのダウンロード:

(1/4): shim-x64-15-11.0.5.x86_64.rpm 3.5 MB/s | 656 kB 00:00

(2/4): kernel-4.18.0-193.28.1.el8_2.x86_64.rpm 711 kB/s | 2.8 MB 00:04

(3/4): kernel-modules-4.18.0-193.28.1.el8_2.x86 4.2 MB/s | 24 MB 00:05

(4/4): kernel-core-4.18.0-193.28.1.el8_2.x86_64 4.7 MB/s | 28 MB 00:06

--------------------------------------------------------------------------------

合計 9.1 MB/s | 55 MB 00:06

トランザクションの確認を実行中

トランザクションの確認に成功しました。

トランザクションのテストを実行中

トランザクションのテストに成功しました。

トランザクションを実行中

準備 : 1/1

インストール : kernel-core-4.18.0-193.28.1.el8_2.x86_64 1/5

scriptletの実行中: kernel-core-4.18.0-193.28.1.el8_2.x86_64 1/5

インストール : kernel-modules-4.18.0-193.28.1.el8_2.x86_64 2/5

scriptletの実行中: kernel-modules-4.18.0-193.28.1.el8_2.x86_64 2/5

インストール : kernel-4.18.0-193.28.1.el8_2.x86_64 3/5

ダウングレード : shim-x64-15-11.0.5.x86_64 4/5

整理 : shim-x64-15-15.el8_2.x86_64 5/5

scriptletの実行中: kernel-core-4.18.0-193.28.1.el8_2.x86_64 5/5

scriptletの実行中: shim-x64-15-15.el8_2.x86_64 5/5

検証 : shim-x64-15-11.0.5.x86_64 1/5

検証 : shim-x64-15-15.el8_2.x86_64 2/5

検証 : kernel-4.18.0-193.28.1.el8_2.x86_64 3/5

検証 : kernel-core-4.18.0-193.28.1.el8_2.x86_64 4/5

検証 : kernel-modules-4.18.0-193.28.1.el8_2.x86_64 5/5

ダウングレード済み:

shim-x64-15-11.0.5.x86_64

インストール済み:

kernel-4.18.0-193.28.1.el8_2.x86_64

kernel-core-4.18.0-193.28.1.el8_2.x86_64

kernel-modules-4.18.0-193.28.1.el8_2.x86_64

完了しました!

[root@centos8 ~]#

一緒にkernelもOracle Linuxのものに差し替えてくれた。

しかし、/etc/grub2-efi.cfg のリンク先が存在しない状況は変わらず

[root@centos8 ~]# ls -l /etc/grub2-efi.cfg

lrwxrwxrwx. 1 root root 31 11月 6 04:56 /etc/grub2-efi.cfg -> ../boot/efi/EFI/redhat/grub.cfg

[root@centos8 ~]# ls -l /boot/efi/EFI/*

/boot/efi/EFI/BOOT:

合計 1548

-rwx——. 1 root root 1216760 7月 25 03:42 BOOTX64.EFI

-rwx——. 1 root root 361600 7月 25 03:42 fbx64.efi

/boot/efi/EFI/centos:

合計 12

-rwx——. 1 root root 6544 12月 10 16:55 grub.cfg

-rwx——. 1 root root 1024 12月 10 17:10 grubenv

/boot/efi/EFI/redhat:

合計 4196

-rwx——. 1 root root 134 7月 25 03:42 BOOTX64.CSV

drwx——. 2 root root 4096 11月 6 04:56 fonts

-rwx——. 1 root root 1024 12月 11 09:00 grubenv

-rwx——. 1 root root 1895592 11月 6 04:56 grubx64.efi

-rwx——. 1 root root 1165032 7月 25 03:42 mmx64.efi

-rwx——. 1 root root 1216760 7月 25 03:42 shimx64.efi

[root@centos8 ~]#

これについてはgrub2-mkconfig で再作成で対応できる?

[root@centos8 ~]# grub2-mkconfig -o /boot/efi/EFI/redhat/grub.cfg

Generating grub configuration file ...

Adding boot menu entry for EFI firmware configuration

done

[root@centos8 ~]# ls -l /boot/efi/EFI/*

/boot/efi/EFI/BOOT:

合計 1548

-rwx------. 1 root root 1216760 7月 25 03:42 BOOTX64.EFI

-rwx------. 1 root root 361600 7月 25 03:42 fbx64.efi

/boot/efi/EFI/centos:

合計 12

-rwx------. 1 root root 6544 12月 10 16:55 grub.cfg

-rwx------. 1 root root 1024 12月 10 17:10 grubenv

/boot/efi/EFI/redhat:

合計 4204

-rwx------. 1 root root 134 7月 25 03:42 BOOTX64.CSV

drwx------. 2 root root 4096 11月 6 04:56 fonts

-rwx------. 1 root root 6544 12月 11 09:03 grub.cfg

-rwx------. 1 root root 1024 12月 11 09:03 grubenv

-rwx------. 1 root root 1895592 11月 6 04:56 grubx64.efi

-rwx------. 1 root root 1165032 7月 25 03:42 mmx64.efi

-rwx------. 1 root root 1216760 7月 25 03:42 shimx64.efi

[root@centos8 ~]# ls -l /etc/grub2-efi.cfg

lrwxrwxrwx. 1 root root 31 11月 6 04:56 /etc/grub2-efi.cfg -> ../boot/efi/EFI/redhat/grub.cfg

[root@centos8 ~]#

対応できたようだ。

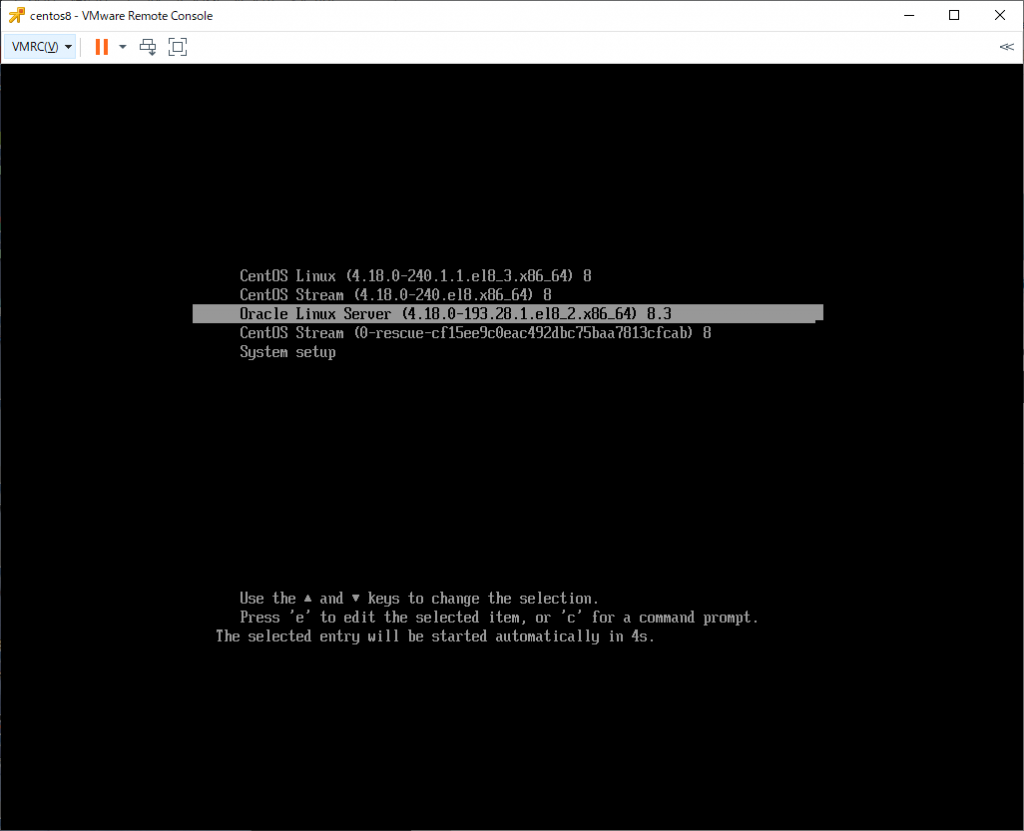

再起動

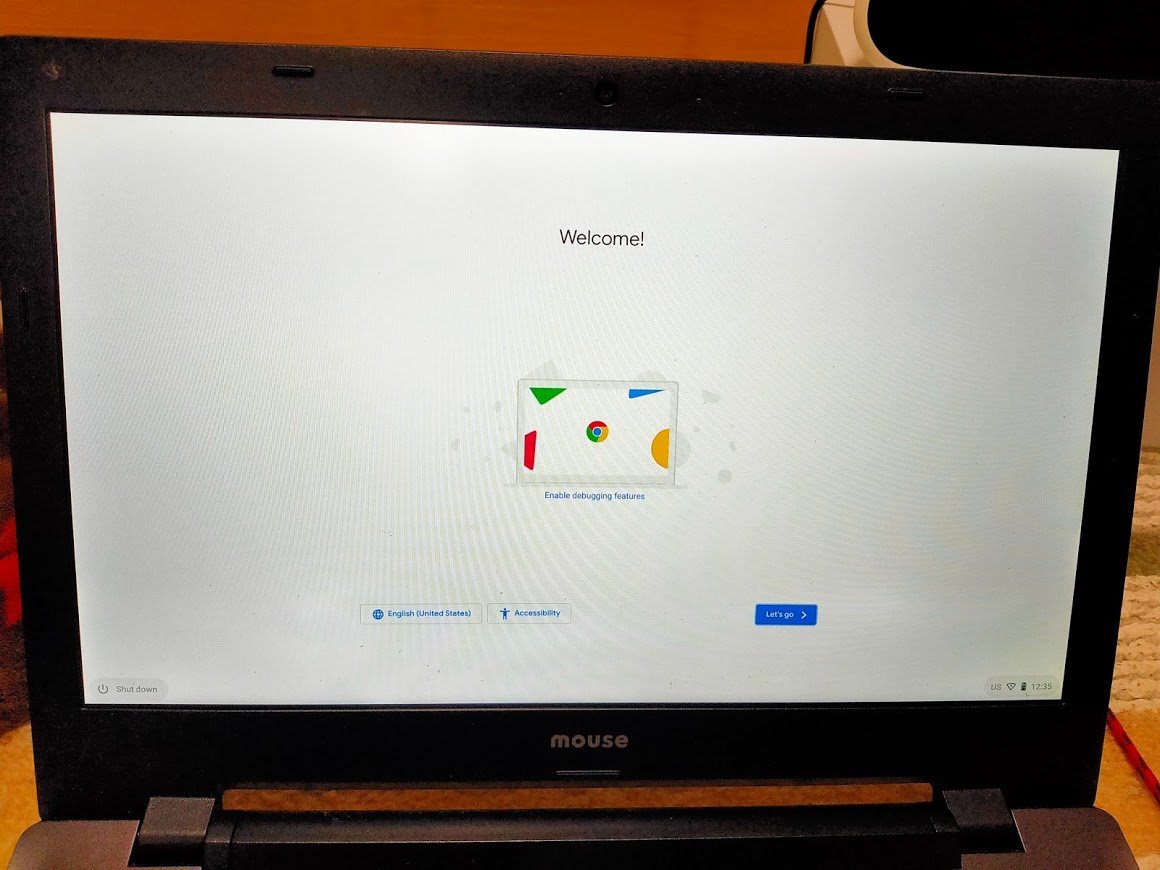

grubメニューに「Oracle Linux Server」が登場して起動してきた。

改めてパッケージ更新実行

[root@centos8 ~]# dnf update

メタデータの期限切れの最終確認: 0:02:02 時間前の 2020年12月11日 09時03分56秒 に 実施しました。

依存関係が解決しました。

================================================================================

パッケージ Arch バージョン Repo サイズ

================================================================================

アップグレード:

NetworkManager x86_64 1:1.26.0-9.0.2.el8_3 ol8_latest 2.4 M

NetworkManager-libnm

x86_64 1:1.26.0-9.0.2.el8_3 ol8_latest 1.8 M

NetworkManager-team x86_64 1:1.26.0-9.0.2.el8_3 ol8_latest 142 k

NetworkManager-tui x86_64 1:1.26.0-9.0.2.el8_3 ol8_latest 320 k

chrony x86_64 3.5-1.0.1.el8 ol8_latest 271 k

coreutils x86_64 8.30-8.0.1.el8 ol8_latest 1.2 M

coreutils-common x86_64 8.30-8.0.1.el8 ol8_latest 2.0 M

dbus x86_64 1:1.12.8-11.0.1.el8 ol8_latest 41 k

dbus-common noarch 1:1.12.8-11.0.1.el8 ol8_latest 45 k

dbus-daemon x86_64 1:1.12.8-11.0.1.el8 ol8_latest 240 k

dbus-libs x86_64 1:1.12.8-11.0.1.el8 ol8_latest 183 k

dbus-tools x86_64 1:1.12.8-11.0.1.el8 ol8_latest 85 k

dbxtool x86_64 8-5.0.1.el8 ol8_latest 41 k

dracut x86_64 049-95.git20200804.0.2.el8 ol8_latest 369 k

dracut-config-rescue

x86_64 049-95.git20200804.0.2.el8 ol8_latest 57 k

dracut-network x86_64 049-95.git20200804.0.2.el8 ol8_latest 105 k

dracut-squash x86_64 049-95.git20200804.0.2.el8 ol8_latest 58 k

efi-filesystem noarch 3-2.0.2.el8 ol8_latest 9.0 k

efibootmgr x86_64 16-1.0.1.el8 ol8_latest 47 k

firewalld noarch 0.8.2-2.0.1.el8 ol8_latest 487 k

firewalld-filesystem

noarch 0.8.2-2.0.1.el8 ol8_latest 76 k

fuse x86_64 2.9.7-12.0.2.el8 ol8_latest 84 k

fuse-common x86_64 3.2.1-12.0.2.el8 ol8_latest 22 k

fuse-libs x86_64 2.9.7-12.0.2.el8 ol8_latest 104 k

glibc x86_64 2.28-127.0.1.el8 ol8_latest 3.6 M

glibc-common x86_64 2.28-127.0.1.el8 ol8_latest 1.3 M

glibc-langpack-ja x86_64 2.28-127.0.1.el8 ol8_latest 330 k

grubby x86_64 8.40-41.0.1.el8 ol8_latest 50 k

iproute x86_64 5.4.0-1.0.1.el8 ol8_UEKR6 665 k

iptables x86_64 1.8.4-15.0.1.el8 ol8_latest 583 k

iptables-ebtables x86_64 1.8.4-15.0.1.el8 ol8_latest 71 k

iptables-libs x86_64 1.8.4-15.0.1.el8 ol8_latest 106 k

iwl100-firmware noarch 999:39.31.5.1-999.5.el8 ol8_latest 151 k

iwl1000-firmware noarch 999:39.31.5.1-999.5.el8 ol8_latest 215 k

iwl105-firmware noarch 999:18.168.6.1-999.5.el8 ol8_latest 236 k

iwl135-firmware noarch 999:18.168.6.1-999.5.el8 ol8_latest 245 k

iwl2000-firmware noarch 999:18.168.6.1-999.5.el8 ol8_latest 238 k

iwl2030-firmware noarch 999:18.168.6.1-999.5.el8 ol8_latest 247 k

iwl3160-firmware noarch 999:25.30.13.0-999.5.el8 ol8_latest 1.6 M

iwl5000-firmware noarch 999:8.83.5.1_1-999.5.el8 ol8_latest 295 k

iwl5150-firmware noarch 999:8.24.2.2-999.5.el8 ol8_latest 148 k

iwl6000-firmware noarch 999:9.221.4.1-999.5.el8 ol8_latest 168 k

iwl6000g2a-firmware noarch 999:18.168.6.1-999.5.el8 ol8_latest 311 k

iwl6050-firmware noarch 999:41.28.5.1-999.5.el8 ol8_latest 244 k

iwl7260-firmware noarch 999:25.30.13.0-999.5.el8 ol8_latest 15 M

kexec-tools x86_64 2.0.20-34.0.2.el8 ol8_latest 498 k

kmod x86_64 25-16.0.1.el8 ol8_latest 128 k

kmod-libs x86_64 25-16.0.1.el8 ol8_latest 70 k

libdnf x86_64 0.48.0-5.0.2.el8 ol8_latest 650 k

libgcc x86_64 8.3.1-5.1.0.1.el8 ol8_latest 85 k

libgomp x86_64 8.3.1-5.1.0.1.el8 ol8_latest 211 k

libkcapi x86_64 1.2.0-2.0.1.el8 ol8_latest 48 k

libkcapi-hmaccalc x86_64 1.2.0-2.0.1.el8 ol8_latest 31 k

libreport-filesystem

x86_64 2.9.5-15.0.1.el8 ol8_latest 22 k

libsss_autofs x86_64 2.3.0-9.0.1.el8 ol8_latest 108 k

libsss_certmap x86_64 2.3.0-9.0.1.el8 ol8_latest 141 k

libsss_idmap x86_64 2.3.0-9.0.1.el8 ol8_latest 111 k

libsss_nss_idmap x86_64 2.3.0-9.0.1.el8 ol8_latest 118 k

libsss_sudo x86_64 2.3.0-9.0.1.el8 ol8_latest 107 k

libstdc++ x86_64 8.3.1-5.1.0.1.el8 ol8_latest 458 k

libxml2 x86_64 2.9.7-8.0.1.el8 ol8_latest 696 k

libxslt x86_64 1.1.32-5.0.1.el8 ol8_latest 250 k

libzstd x86_64 1.4.4-1.0.1.el8 ol8_latest 266 k

linux-firmware noarch 999:20200902-999.5.gitd5f9eea5.el8 ol8_latest 122 M

microcode_ctl x86_64 4:20200609-2.20201027.1.0.1.el8_3 ol8_latest 4.5 M

mozjs60 x86_64 60.9.0-4.0.1.el8 ol8_latest 6.6 M

open-vm-tools x86_64 11.1.0-2.0.1.el8 ol8_appstream

716 k

os-prober x86_64 1.74-6.0.1.el8 ol8_latest 51 k

parted x86_64 3.2-38.0.1.el8 ol8_latest 556 k

platform-python x86_64 3.6.8-31.0.1.el8 ol8_latest 83 k

plymouth x86_64 0.9.4-7.20200615git1e36e30.0.1.el8 ol8_appstream

127 k

plymouth-core-libs x86_64 0.9.4-7.20200615git1e36e30.0.1.el8 ol8_appstream

122 k

plymouth-scripts x86_64 0.9.4-7.20200615git1e36e30.0.1.el8 ol8_appstream

44 k

policycoreutils x86_64 2.9-9.0.1.el8 ol8_latest 377 k

polkit x86_64 0.115-11.0.1.el8 ol8_latest 154 k

polkit-libs x86_64 0.115-11.0.1.el8 ol8_latest 76 k

python3-firewall noarch 0.8.2-2.0.1.el8 ol8_latest 392 k

python3-hawkey x86_64 0.48.0-5.0.2.el8 ol8_latest 112 k

python3-libdnf x86_64 0.48.0-5.0.2.el8 ol8_latest 757 k

python3-libs x86_64 3.6.8-31.0.1.el8 ol8_latest 7.8 M

python3-libxml2 x86_64 2.9.7-8.0.1.el8 ol8_latest 237 k

selinux-policy noarch 3.14.3-54.0.1.el8 ol8_latest 623 k

selinux-policy-targeted

noarch 3.14.3-54.0.1.el8 ol8_latest 15 M

sssd-client x86_64 2.3.0-9.0.1.el8 ol8_latest 171 k

sssd-common x86_64 2.3.0-9.0.1.el8 ol8_latest 1.5 M

sssd-kcm x86_64 2.3.0-9.0.1.el8 ol8_latest 224 k

sssd-nfs-idmap x86_64 2.3.0-9.0.1.el8 ol8_latest 105 k

systemd x86_64 239-41.0.1.el8_3 ol8_latest 3.6 M

systemd-libs x86_64 239-41.0.1.el8_3 ol8_latest 1.1 M

systemd-pam x86_64 239-41.0.1.el8_3 ol8_latest 457 k

systemd-udev x86_64 239-41.0.1.el8_3 ol8_latest 1.3 M

tuned noarch 2.14.0-3.0.1.el8 ol8_latest 294 k

vim-minimal x86_64 2:8.0.1763-15.0.1.el8 ol8_latest 572 k

xfsprogs x86_64 5.4.0-1.0.1.el8 ol8_UEKR6 1.1 M

トランザクションの概要

================================================================================

アップグレード 94 パッケージ

ダウンロードサイズの合計: 210 M

これでよろしいですか? [y/N]: y

パッケージのダウンロード:

(1/94): efi-filesystem-3-2.0.2.el8.noarch.rpm 84 kB/s | 9.0 kB 00:00

<略>

tuned-2.14.0-3.0.1.el8.noarch

vim-minimal-2:8.0.1763-15.0.1.el8.x86_64

xfsprogs-5.4.0-1.0.1.el8.x86_64

完了しました!

[root@centos8 ~]#

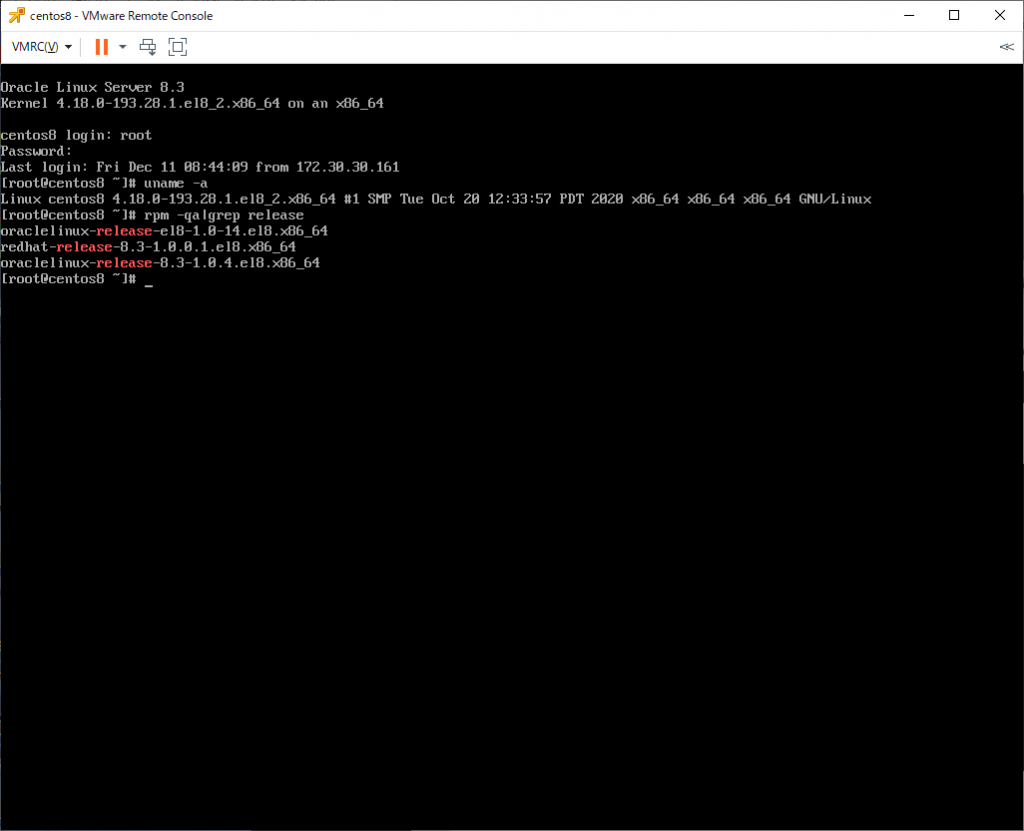

再起動

成功