vSphere 7.x, 8.x環境において、VCSA仮想マシンのバックアップと、ESXiサーバのバックアップをどうやって行うかのメモ

VCSA仮想マシンのバックアップ

VCSA仮想マシンのバックアップは、各種バックアップソフトを使っても可能ではあるが、推奨はされていない

Veeamの場合:vCenter Serverアプライアンス – バックアップ/リストアに関する推奨事項

現状はVMwareが用意しているVCSA内にあるバックアップ/リストアの仕組みを使用することが推奨である。

Overview of Backup and Restore Options in vCenter Server 6.x/7.0.x/8.x

vCenter Server のファイルベースのバックアップとリストア

ファイルベースのバックアップとリストアに関する考慮事項と制限

バックアップ保存先はvSphere環境内に設定することはできず、外部のWindowsファイルサーバ、NFSファイルサーバと、sftpサーバ/ftpサーバを指定することができる

VCSAのバックアップ

(1) VCSA管理URLにアクセス https://<IPアドレス>:5480 し、rootユーザでログイン

(2) [バックアップ]にてバックアップ保存先と世代数などを指定

(3) 手動実行して、保存先にファイルが作成されていることを確認

VCSAのリストア

(1) vSphere環境上にVCSAアプライアンスをデプロイ

(2) 初期設定でリストアを選んで進める

ESXiサーバのバックアップとリストア

ESXiサーバのバックアップ手法に関する公式KB

英語 How to back up and restore the ESXi host configuration

日本語 ESXi ホストの構成のバックアップ方法

ESXiサーバのバックアップ/リストアは、ESXiサーバ内のコマンド実行で行う

バックアップしたものはESXiサーバ内のメモリディスクに一時保存されているだけなので、手動で他のディスクにコピーする必要がある。ブラウザでダウンロードするか、もしくは永続的なデータストア内にコピーする、といった手段をとれる。

ESXiサーバのバックアップ

ESXiサーバにSSHなどでログインした後でコマンド実行する

(1) メモリ上に保存されている設定をディスクに反映

[root@esxi:~] vim-cmd hostsvc/firmware/sync_config

[root@esxi:~]

(2) ローカルディスク上に「ESXiホストの構成データ」ファイルを作成

[root@esxi:~] vim-cmd hostsvc/firmware/backup_config

Bundle can be downloaded at : http://*/downloads/52c603d0-73cb-65d5-893f-828faaa2f08b/configBundle-esxi.adsample.local.tgz

[root@esxi:~]

上記の場合、ブラウザから「http://ESXiのIP/~」でアクセスするとダウンロード出来る

また、上記ファイルは/scratch/downloads/ 内に作成されているので、こちらをscpコマンドなどでコピーしても良い

[root@esxi:~] ls /scratch/downloads/52c603d0-73cb-65d5-893f-828faaa2f08b/

configBundle-esxi.adsample.local.tgz

[root@esxi:~]

(3) バージョン確認

ESXiは同じバージョンじゃないとリストアできないため、確認する

[root@esxi:~] esxcli system version get

Product: VMware ESXi

Version: 8.0.3

Build: Releasebuild-24677879

Update: 3

Patch: 70

[root@esxi:~]

ESXiサーバのリストア

制約事項:バックアップ取得時点と同じESXiのパッチバージョンであること

(1) ESXiサーバを再インストールする

(2) ESXiのバージョンを確認し、バックアップした環境と同じであること

[root@esxi:~] esxcli system version get

Product: VMware ESXi

Version: 8.0.3

Build: Releasebuild-24677879

Update: 3

Patch: 70

[root@esxi:~]

(3) なんらかの方法でESXiサーバ上に configBundle~ホスト名.tgz のファイルを転送する

一時的にIPアドレス設定&SSH有効にして、”scpコマンドで転送”、”Host Clientでデータストア上にコピー” などの手法がある

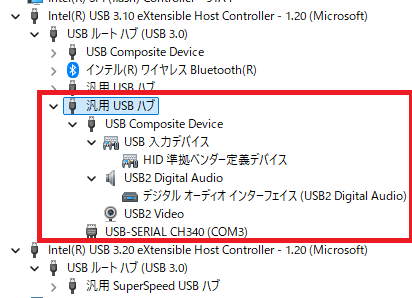

USBメモリでコピーすることもできなくはないが、ESXiサーバ上のサービス止めるなど手順が面倒なのでお勧めはしない

(4) ESXiサーバをメンテナンスモードにする

[root@esxi:~] vim-cmd hostsvc/maintenance_mode_enter

(5) ESXiサーバを再起動

(6) ESXiにログインし、 configBundle~ホスト名.tgz を /tmp/configBundle.tgz に配置する

/tmp/configBundle.tgz がリストアに使用するファイルを置く場所なので、cpコマンドなどでコピーする

(7) ESXi上でリストアを実行する

[root@esxi:~] vim-cmd hostsvc/firmware/restore_config 0

DELLの「PowerEdge: How to backup and restore ESXi configurations」を見ると /tmp/configBundle.tgz に配置するのではなく下記の様にパスをオプションとして指定してもよいらしい

# vim-cmd hostsvc/firmware/restore_config /backup_location/configBundle.tgz