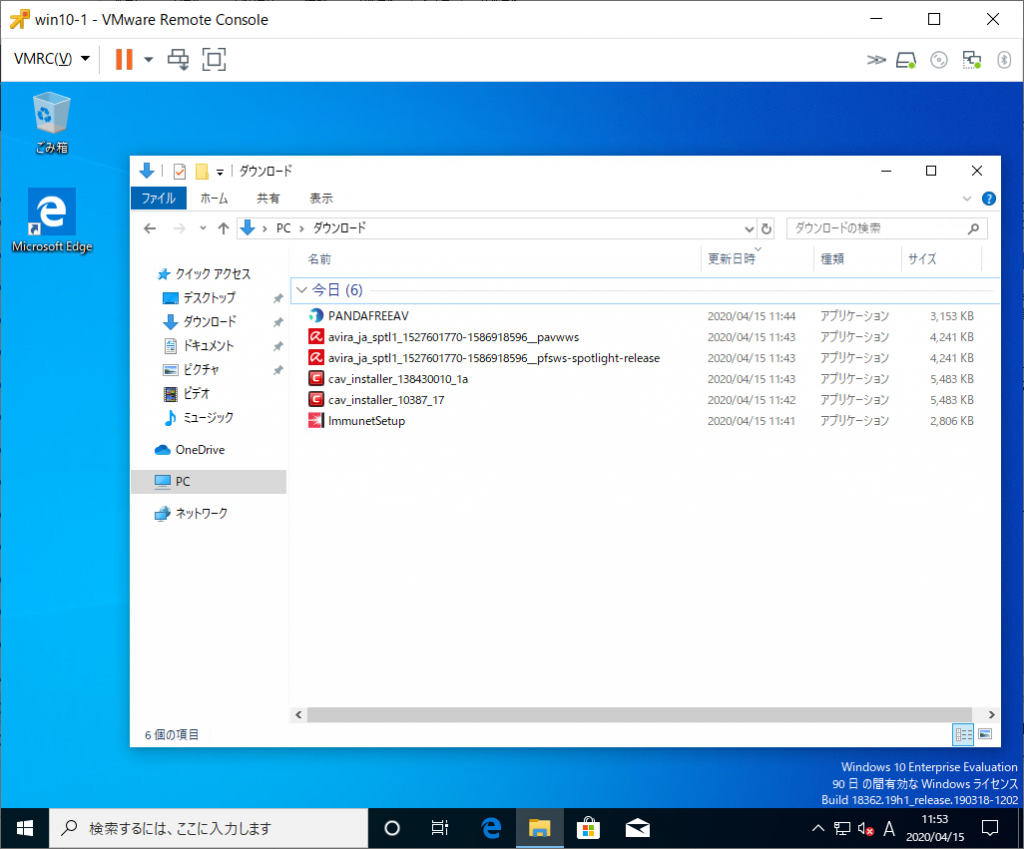

Avast!とAVGは有名どころなのでおいといて、複数種類あるように見えたAviraとComodo、よく分からないClamAVベースのImmunet、謎のPandaをダウンロードしてみた。

Aviraは「Avira Free Security」「Avira Free Antivirus」をダウンロードしてみたが、結局どっちも同じバイナリである模様。

COMODOもfree-cavとcloud-antivirusをダウンロードしたが、どちらもcav_installerになるという感じでファイル名レベルでは違いが不明。

まずは2つのCOMODOについてインストールして、どんな感じなのかを確認してみた。

結論を先に書くと違いは無く、どちらもCOMODO Antivirusで、さらにCOMODO Dragon Web BrowserというChrome系ブラウザとInternet Security Essentailsというソフトウェアがインストールされた。

このInetner Security Essentailsは何かというと、どうやらCOMODOが提供するComodo Secure DNSというCOMODOの検閲が入ったDNSを使わせるようにするものらしい。

こういったパブリックDNSを使う利点は少ないと思っているので、標準インストールではなくオプションインストールを選んでInternet Security Essentailsは抜いた方がいいんじゃないかなぁ、と思われる。

(2022/04/04追記: ここらあたりは記事作成時点と変わっていなかった)

COMODO cav_installer_10387_17.exeの場合

[オプション]を選択

「COMODO Antivirus」と「COMODO Dragon Web Browser」「Internet Security Essentials」がインストールされ、COMODO Dragon Web BrowserにはChromeから設定が移植される設定になっている。

なんと「COMODO Dragon Web Browser」の追加ダウンロードが開始された。

インストール完了時のチェックボックスがいろいろ変更してるので要注意です。(2022/04/04時点でも変更無し)

特に「DNSを変更する」「ブラウザのホームページ、検索エンジンをYahooに変更する」「デフォルトブラウザをCOMODO Dragon」にする、というのは強引過ぎる感じですね。

初回スキャンが終わらないと警告表示のままになるので定義ファイルのダウンロードと初回スキャンを実施します。(2022/04/04時点でも同様)

(パターンファイルは約400MBあった。2022/04/04時点では178MBに減っていたが、ダウンロードが遅いのは変わらず)

再起動が要求された

COMODO Dragon Web Browserを起動してみた。

まぁ、Chromeですね。

・・・さっきダウンロードしてきたのに更新入るんですか・・・しかも32bitブラウザとは

2022/04/04追記:元記事執筆から約2年後でも同じversion 75.0.3770.10(32ビット)がインストールされるとは思いませんでした。COMODOはあほか???

更新するとCOMODO Dragonのホームページ表示が変わった。どういうチョイスでこいつらが選択されてるんだろうか。

32bitから64bitに変更されていた。(2022/04/04 時点ではver 98.0.4758.102 64ビットだった)

COMODO Antivirusのメイン画面はこんな感じ

「保護の管理」をクリックすると画面が切り替わる。

[詳細表示]を選択するとこんな感じ

[設定]はこんな感じ

インストールされるサービスは「COMODO Dragon Update Service」「COMODO Internet Security Helper Service」「COMODO Internet Security Protected Helper Service」「COMODO Virtual Service Manager(起動はしていない)」「isesrv」

各サービスの詳細

しばらく放置したあとのメモリ使用量

COMODO cav_installer_138430010_1a.exe

ここまで一緒なのを見て分かるように、この後も全く同一であった。

一通り試してからまたこのインストールを行ったWindows10に戻し、パターンファイルの更新を実行してみた。

え・・・約400MB全体をそのままダウンロードになり、差分更新というシステムじゃないんですね。