検証専用Active Directoryに参加しているWindows Server 2019に他のADに参加しているWindowsクライアントからリモートデスクトップ接続ができない。

リモート デスクトップ接続

認証エラーが発生しました。

要素が見つかりません。

リモート コンピューター: ~

しかも、このエラー、接続先のWindows Serverのコンソールから該当するActive Directoryユーザでログイン成功してからリモートデスクトップ接続をかけると成功するという状態。

(接続先Windows Serverを再起動するとまたログインできなくなります)

失敗する場合のWindows Server 2019側のイベントログは下記の様に出ている。

イベントID: 4625

失敗の原因: ログオン中にエラーが発生しました。

状態: 0xC0000225

サブステータス: 0x0

Microsoftの「4625(F): An account failed to log on.」で、”0xC0000225″を確認すると「Evidently a bug in Windows and not a risk」(Windowsのバグ)って・・・

困ったことにそれ以上の手がかりがない・・・

いままで試していたのはWindows標準のリモートデスクトップアプリ(mstsc)。

これ以外にもMicrosoftストアに「Microsoft リモート デスクトップ」がある。

こちらで試してみるとログインに成功!

ログイン成功以後は、mstsc でもログインに成功するようになりました。

2022/03/22 追記

関係しているような事例を見かけた

ServerWorks社blog「Windows ServerにRDP接続する際、ユーザにパスワード変更を求めるようにしたくてハマったこと」によれば「Windows Server 2012 R2 および Windows 8.1 以降のネットワーク レベル認証の動作について」にかかれているような形で、リモートデスクトップの際に要求されるネットワークレベル認証にいろいろ差異があるらしい。

2022/04/01追記

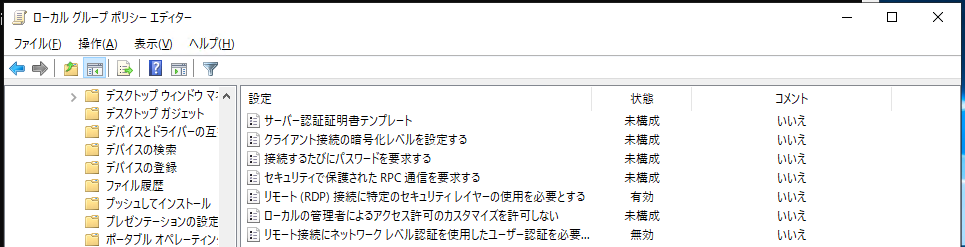

↑にあるようにローカルグループポリシーエディッター(gpedit.msc) の[コンピュータの構成]-[管理用テンプレート]-[リモートデスクトップサービス]-[リモートデスクトップセッションホスト]-[セキュリティ]にある2項目を設定することで、ログインできるようになった

なお、OS再起動は必要なかった

「リモート(RDP)接続に特定のセキュリティレイヤーの使用を必要とする」を「有効」にして、「セキュリティレイヤー」を「RDP」で設定

「リモート接続にネットワークレベル認証を使用したユーザー認証を必要とする」を「無効」で設定